iOS・Androidの脆弱性を突いてスパイウェアを送り込むハッキングが発覚、犯行グループの背景には中国政府の可能性

by pxhere

カナダのサイバーセキュリティ研究者チームが、チベット政府や議会を標的にしたハッキングキャンペーンを発見したと報告しています。このキャンペーンはiOSとAndroidデバイスにあった権限昇格の脆弱性と、Facebookのメッセンジャーアプリ「WhatsApp」を利用したものでした。

Missing Link: Tibetan Groups Targeted with 1-Click Mobile Exploits - The Citizen Lab

https://citizenlab.ca/2019/09/poison-carp-tibetan-groups-targeted-with-1-click-mobile-exploits/

1-Click iPhone and Android Exploits Target Tibetan Users via WhatsApp

https://thehackernews.com/2019/09/iphone-android-hacking-tibet.html

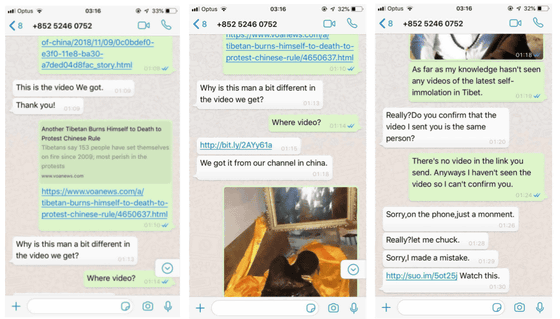

トロント大学でコンピューターサイエンスと倫理を研究するCitizen Labによると、ハッキンググループはWhatsApp経由で悪意あるリンクを送信し、iOSとAndroidのデバイスにスパイウェアをインストールさせていたとのこと。Citizen Labはこのハッキンググループを「Poison Carp(毒のコイ)」と名付けています。

ハッキングキャンペーンが確認されたのは2018年11月から2019年5月の間で、被害に遭ったチベット人はWhatsAppでメッセージをやりとりする中で、NGOの労働者やジャーナリストを名乗る人物から悪意のあるリンクを受け取っていたとのこと。

リンクを踏んでしまった被害者のスマートフォンにはスパイウェアがインストールされ、攻撃者は以下のような攻撃が可能になるとのこと。

・被害者のデバイスを完全に制御する。

・メール、連絡先、通話記録、位置情報などを抽出する。

・デバイスのカメラとマイクにアクセスする。

・Gmail、Twitter、WhatsAppなどのSNSから個人データを抽出する。

・その他の悪意のあるプラグインをダウンロードしてインストール。

Poison Carpの標的となった被害者には、中央チベット政権やチベット議会、チベット仏教指導者であるダライ・ラマ14世の個人事務所、チベットの人権団体などの上級職を務める個人などが含まれていました。

by Artemas Liu

Poison Carpによるハッキングキャンペーンは「チベット人グループを標的にしたハッキングによってスマートフォンの脆弱性が報告された初めての事例です」と研究者は述べています。なお、同様の技術的特徴が、過去に報告されていた2つのハッキングキャンペーンでも見られたとのこと。この2つのハッキングキャンペーンはウイグル人コミュニティを標的にしたものであることから、研究者は「中国政府がPoison Carpをサポートしている可能性」を示唆しています。

Appleは2019年8月、iPhoneを標的としたハッキングキャンペーンの情報を公開した後、ハッキングキャンペーンがウイグル人コミュニティをターゲットにしていたことを認め、問題の脆弱性を2019年2月に修正したという声明を発表しました。

研究者は「キャンペーンで悪用されたiOSとAndroidの脆弱性はいずれも既に修正済みであるため、こうした攻撃の被害者にならないためには常にモバイル端末を最新の状態に保つことが強く推奨されます」と注意を促しました。

・関連記事

チャットアプリWhatsAppに電話一本でスマホを乗っ取れる脆弱性が発見される、スパイウェアがインストールされた実例も - GIGAZINE

チャットの中身をのぞかれるWhatsAppの脆弱性はアップデートによっても解決していないことが判明 - GIGAZINE

相手に気付かれることなくBluetooth経由でスマホを乗っ取ってしまえる脆弱性「BlueBorne」とは? - GIGAZINE

「macOS High Sierra」のプログラムコードを2行書き替えるだけで「見えないクリック」を使ってハッキングできるゼロデイ脆弱性の存在が判明 - GIGAZINE

フェイクニュース拡散防止のためFacebook傘下のチャットアプリWhatsAppでメッセージ転送に制限 - GIGAZINE

・関連コンテンツ

in モバイル, ソフトウェア, セキュリティ, Posted by log1i_yk

You can read the machine translated English article Hacking sending spyware by exploiting vu….