重要なインフラ施設の安全装置を狙うマルウェア「TRITON」にロシアの研究機関が関与している可能性

by Robin Sommer

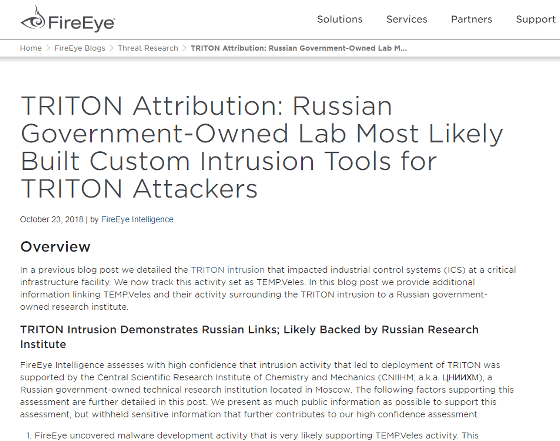

石油やガスを扱う施設の安全装置をターゲットとしたマルウェア「TRITON」は以前から「国家の関与がある」と疑われていました。この点についてサイバー・セキュリティ製品を提供するFireEyeが調査し、「ロシア政府が所有する研究機関が関与している可能性が高い」と報告しています。

TRITON Attribution: Russian Government-Owned Lab Most Likely Built Custom Intrusion Tools for TRITON Attackers « TRITON Attribution: Russian Government-Owned Lab Most Likely Built Custom Intrusion Tools for TRITON Attackers | FireEye Inc

https://www.fireeye.com/blog/threat-research/2018/10/triton-attribution-russian-government-owned-lab-most-likely-built-tools.html

FireEye: Russian Research Lab Aided the Development of TRITON Industrial Malware

https://thehackernews.com/2018/10/russia-triton-ics-malware.html

産業制御システム(ICS)を狙うマルウェア「TRITON」の存在が話題になったのは2017年のこと。情報セキュリティ製品を扱うFireEyeが、サウジアラビアの石油化学工場などで「緊急停止機能を起動する安全装置を不正操作するマルウェアを検知した」と発表し、マルウェアの開発について「国が支援しているものと考えられう」という見方を示しました。

そして2018年10月23日、FireEyeは新たに、「TRITONの開発にロシア政府に属する研究機関が関与しているという証拠を発見した」と発表しました。

TRITONはTrisisとも呼ばれ、シュナイダーエレクトリックのTriconex安全計装システムをターゲットに設計されています。このシステムは石油やガスの施設でよく使用され、システムをモニタリングを監視して危険な状態を検知すればただちに自動で緊急停止といったアクションを取るというもの。このようなシステムをターゲットとするマルウェアの設計はICSの知識がないと行えないことから、研究者たちはモスクワを拠点とした、化学・工学の中央科学研究機関(Central Scientific Research Institute of Chemistry and Mechanics/CNIIHM)が「TEMP.Veles.」と呼ばれるアタッカーを援助したものと「かなりの自信を持って」考えているとのこと。

by Denys Nevozhai

FireEyeは新たな発表で「CNIIHMのものとして登録されているIPアドレスがTEMP.Veles によって複数の目的で使われている」「TRITONのテスト活動を調査したところロシア政府やCNIIHM、あるいはモスクワの特定の個人とのつながりがあることがわかった」「TEMP.Velesの行動パターンはモスクワのタイムゾーンと一致している」「CNIIHMはICSの知識や、TRITONの開発オーケストレーション、そして TEMP.Velesの運用を手助けできる人員を持っている」と記しています。

なお、ロシア政府もCNIIHMも、FireEyeの発表に対して記事作成時点でコメントを発表していないとのことです。

・関連記事

世界54カ国で50万台以上のネットワーク機器に感染するマルウェア「VPNFilter」、作成には国家が関与している疑い - GIGAZINE

サイバー攻撃のトレンドは50万台以上のPCが感染したNSA製ツールを悪用したマルウェア - GIGAZINE

ついにセキュリティ対策ソフトで検出できない攻撃「Process Doppelgänging」を利用したマルウェアの存在が確認される - GIGAZINE

リアルタイムで全世界を舞台にしたサイバー戦争がものすごい勢いで起きている様子が分かる「IPViking Live」 - GIGAZINE

ロシアのサイバー攻撃の手口とその防衛方法を記した警戒情報をアメリカ政府機関が発表 - GIGAZINE

・関連コンテンツ