Dell製ノートPCが同一のルート証明書&秘密鍵を搭載していて中間者攻撃を受ける危険性あり

2015年2月にLenovo製PCに「Superfish」というアドウェアがプリインストールされていることが判明。認証局(CA)の署名(秘密鍵)をプログラム内に保管しているため、秘密鍵を取り出せば悪意ある攻撃者が攻撃し放題になり、アドウェアどころかセキュリティホールであるとわかって、Lenovo自ら自動削除ツールを提供することになるという騒ぎがありましたが、今度はDell製のPCで似たような事態が起きていることが明らかになりました。

Superfish 2.0: Dell ships laptops, PCs with gaping internet security hole • The Register

http://www.theregister.co.uk/2015/11/23/dude_youre_getting_pwned/

Dell does a Superfish, ships PCs with easily cloneable root certificates | Ars Technica

http://arstechnica.com/security/2015/11/dell-does-superfish-ships-pcs-with-self-signed-root-certificates/

データを暗号化してやりとりするTLS/SSL通信の基本は、「信頼できる認証局(CA)のルート証明書をブラウザが持っていること」「CAの署名(秘密鍵)が秘密であること」「サーバは秘密鍵を秘密にしていること」が守られていることが大前提です。しかし、Lenovo製PCにプリインストールされていたSuperfishの場合、秘密鍵がプログラム内にあって取り出しが可能だったため秘密が守られませんでした。

今回、Dell製PCで発覚した件もこれと似ていて、すでに一部では「Superfish 2.0」とも表現されています。

Dell製PCで見つかったのはアドウェアではなく、自己発行されたルート証明書「eDellRoot」。eDellRootには秘密鍵が含まれていて、ツールを使うことで取り出すことができ、攻撃者が典型的な中間者攻撃を仕掛けられる状態になっていました。

この証明書がプリインストールされていることは、XPS 15を購入したケビン・ヒックスさん(Redditでは「rotorcowboy」の名前で活動)、およびInspiron 5000を購入したジョー・ノードさんによって報告されており、rotorcowboyさんは他のユーザーらと議論を重ねて、どうやらDellが出荷しているノートPCにはすべて同じルート証明書と秘密鍵が搭載されていることを突き止めました。

Dell ships laptops with rogue root CA, exactly like what happened with Lenovo and Superfish : technology

https://www.reddit.com/r/technology/comments/3twmfv/dell_ships_laptops_with_rogue_root_ca_exactly/

Joe Nord personal blog: New Dell computer comes with a eDellRoot trusted root certificate

http://joenord.blogspot.in/2015/11/new-dell-computer-comes-with-edellroot.html

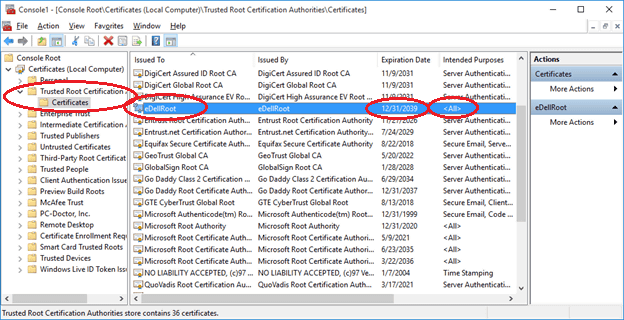

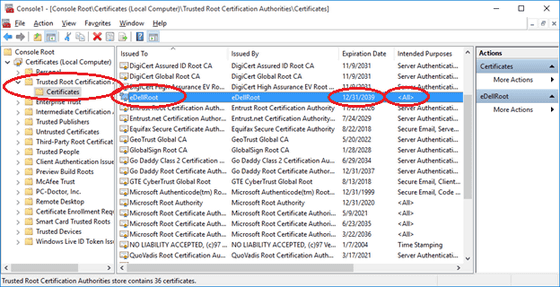

ノードさんが証明書マネージャーツールで確認した「eDellRoot」。「信頼できるルート証明書」として搭載されています。

発行先・発行元はeDellRootで、作成日は2015年4月7日、有効期限は2039年12月31日まで。ノードさんは赤く印をつけた「この証明書に対応した秘密鍵を持っています」という表記を見て、これはおかしいのではないかとピンときたそうです。

Dellではヒックスさんからの問い合わせに、「システムへの脅威はない」と返信しています。

@rotorcowboy It's a Dell trusted certificate that is mentioned in the OS. It doesn't cause any threat to the system, so we don't recommend-1

— DellCares (@DellCares) 2015, 11月 22

なお、7月に購入してオフィスに置かれていたInspirion 15で「eDellRoot」を確認したというThr Registerでは、証明書マネージャーツールを使ってeDellRootを削除しても復活することを確認済み。

Superfish 2.0 worsens: Dell's dodgy security certificate is an unkillable zombie • The Register

http://www.theregister.co.uk/2015/11/23/dell_security_nightmare_gets_worse/

デュオ・セキュリティによれば、eDellRootが削除されている場合にはプラグインが再インストールを行うようになっているので、まずは「Dell.Foundation.Agent.Plugins.eDell.dll」を削除する必要があるとのこと。eDellRootはこのプラグインと合わせて、暗号化された遠隔測定リクエストを受けるために搭載されているものだそうで、デュオ・セキュリティは「OEMメーカーの不穏な傾向が現れています。本来はこうした証明書の変更、特にルート証明書の追加は注意深く行う必要がありますが、OEMメーカーは過去の過ちを学習せずに、何度も同じことを繰り返しているように見えます」と指摘しています。

なお、自分のPCが大丈夫かどうかを判定するサイトをケン・ホワイトさんが作成しています。このツイートに記載されているURLにアクセスしたときに証明書に問題がある旨のエラーが表示されればOK、ページが表示されたらeDellRootの証明書が搭載されているということが確認できます。

If you have a recent XPS 15 running Windows and can load my page:

https://t.co/qExUHLQwH0

then you're vulnerable to Dell's bogus root cert.

— Kenn White (@kennwhite) 2015, 11月 23

現時点でXPS 15やInspirion 5000などでブラウジングする場合、別個の証明書リストを持っているFirefoxを使うのが当面の対策だとのことです。

・つづき

Dellが脆弱性を指摘されたルート証明書「eDellRoot」の削除ツールを公開 - GIGAZINE

・関連記事

Lenovo製PCに入っている極悪アドウェア「Superfish」はどれだけヤバイのか? - GIGAZINE

SSL証明書を発行する企業が証明書を偽造する悪質なアドウェア「Privdog」を販売していたことが判明 - GIGAZINE

レノボがSuperfish自動削除ツールを提供開始、WindowsDefenderも対応する見込み - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logc_nt

You can read the machine translated English article There is a danger that Dell notebook PCs….