Androidに感染する新型マルウェア「TigerBot」登場、通話盗聴も可能に

SMSによって遠隔操作可能なAndroid向けのマルウェア「TigerBot」が登場したことが明らかになりました。SMSでコマンドを受信することで、通話録音やGPS情報、写真撮影とアップロードなども可能という極悪仕様で、ホーム画面にはアイコンが表示されないため、インストールされていても気付きにくいため、かなりの注意が必要です。

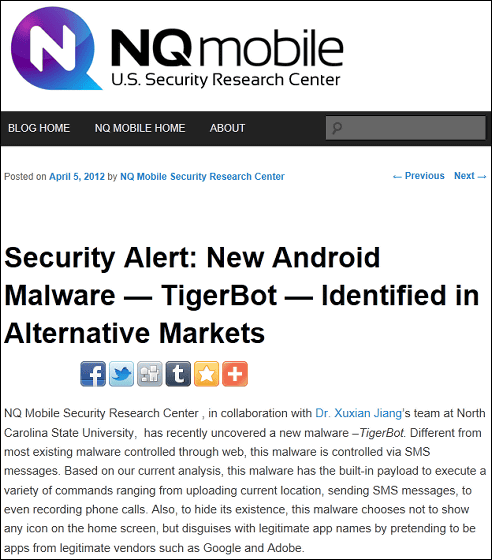

Security Alert: New Android Malware ー TigerBot ー Identified in Alternative Markets | NQ Mobile U.S. Security Research Center

SMS-controlled Malware Hijacking Android Phones | SecurityWeek.Com

NQモバイル全米セキュリティリサーチセンターはノースカロライナ州立大学のXuxian Jiang博士のチームと共同で、TigerBotを発見しました。TigerBotはすでにウェブ上にある既存のマルウェアと違って、SMS(ショートメッセージ)でコントロールされます。これまでの調査により、TigerBotには様々なコマンドを実行するためのペイロードが内蔵されていることがわかっています。

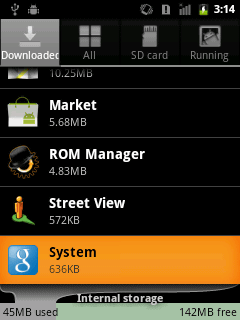

TigerBotがインストールされていたとしても、ホーム画面にアイコンは表示されません。インストール済みアプリの一覧でも、アイコンをGoogleの検索アイコンなどに偽装、名前も「システム」や「Flash」などを名乗るため、気付きにくくなっています。こちらがその一例。

TigerBotはSMSによって遠隔操作が可能です。リモートコマンドを受け取るため、レシーバーを優先度の高いサービス「android.provider.Telephony.SMS_RECEIVED」として登録します。こうすることで、優先度の低いSMSを傍受することもできます。TigerBotは、新しいSMSを受信したらまず、メッセージが特定のbotコマンドかどうかをチェックします。もしもコマンドだった場合、ユーザーに見られないようにしてコマンドを実行します。

TigerBotが実行可能なコマンドとしては以下のものが挙がっています。

・通話音声を含む電話周辺の音の録音

・ネットワーク設定の変更

・現在のGPSロケーションのアップロード

・写真撮影とアップロード

・特定番号へのSMS送信

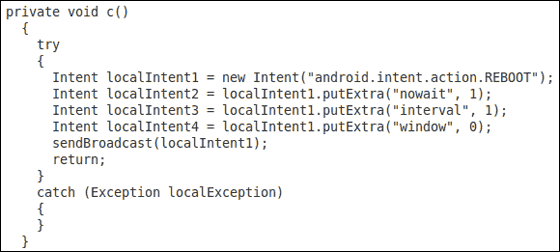

・電話の再起動

・他の実行中のプロセスの強制終了

ただし、調査によるとすべてがサポートされているわけではない模様で、他のプロセスを強制終了するコマンドは初期のAndroidでないと動作しなかったり、再起動させるために「android.intent.action.REBOOT」をひたすら送ったりします(下記がその実例)。

TigerBotがユーザーに知られることなく遠隔操作が可能であるという事実は、モバイルユーザーにとっては深刻な脅威となります。このマルウェアの犠牲者とならないために、スマートフォンを使用する際の常識的なセキュリティガイドラインをしっかり守って下さい。

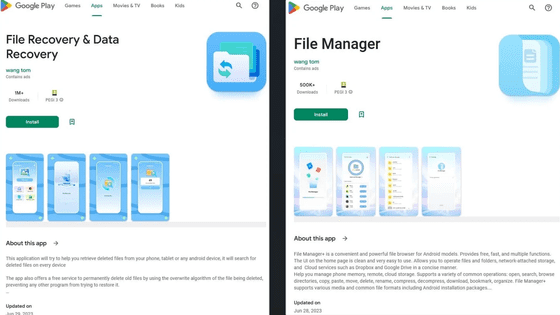

1.アプリのダウンロードは信頼できるサイト、評判の良いストアやマーケットから行うこと。その際、レビューやレーティング、開発者情報をチェックすること。

2.未知のサイトからのアプリは決して受け入れないこと。また、アプリを入れるときにどんな権限を求めてきているのか細かく確認すること。

3.携帯電話の異常動作に気をつけること。ダウンロード中のアプリがチェックできるような信頼できるセキュリティアプリを入れること。

・関連記事

偽アンチウイルスソフト詐欺がAndroid向けにシフト、2012年にさらに流行へ - GIGAZINE

Android向け無料アンチウイルスソフトは無意味 - GIGAZINE

iPhone/Androidなどスマートフォンの通信・通話をすべて盗聴可能にする「FINSPY MOBILE」 - GIGAZINE

日本語版のAndroidアプリに初のウイルス混入が発覚、注意喚起や見分け方の解説が行われる - GIGAZINE

従来の5倍速く起動するAndroid向けブラウザ「Sleipnir Mobile for Android 2.0」リリース - GIGAZINE

ケニアでAndroid搭載スマートフォン「IDEOS」を約6150円で手に入れました - GIGAZINE

・関連コンテンツ

in ソフトウェア, スマホ, Posted by logc_nt

You can read the machine translated English article New malware that infects Android "TigerB….