ランサムウェア「Akira」の暗号化は16基のRTX 4090を使えば約10時間で解読できる

2023年に発見され、数十億円規模の身代金要求にも使われた「Akira」と呼ばれるランサムウェアについて、NVIDIAのGPU「RTX 4090」を使えば短時間で暗号化されたファイルを解読できる可能性があると指摘されました。

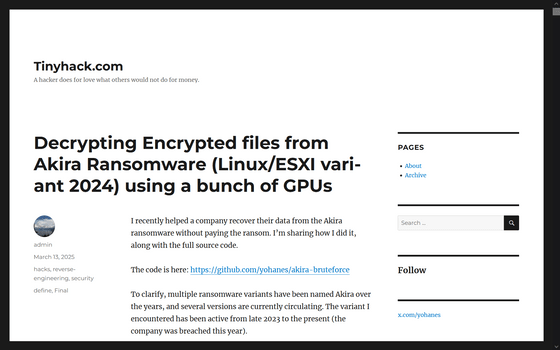

Decrypting Encrypted files from Akira Ransomware (Linux/ESXI variant 2024) using a bunch of GPUs – Tinyhack.com

https://tinyhack.com/2025/03/13/decrypting-encrypted-files-from-akira-ransomware-linux-esxi-variant-2024-using-a-bunch-of-gpus/

ブロガーのTinyhack氏は、Akiraが暗号鍵を生成する際に実行時のタイムスタンプをシードとして使っていることに目を付け、理論的にはタイムスタンプを元に同じように暗号鍵を生成することでシードを特定し、解読できるのではと考察。ただし、Akiraは4つの異なるタイムスタンプを使っていて、単に1つのタイムスタンプを推測するだけでは不十分なうえ、各タイムスタンプごとにSHA-256というハッシュ関数を1500回適用して複雑な鍵が生成されているため、一概に割り出せるものではありませんでした。

そこで、Tinyhack氏はログファイルから暗号化が実行された時間を推測し、推定範囲のタイムスタンプすべてにブルートフォース(総当たり)攻撃を行うことで、暗号を解読できる可能性を示しました。実際、Tinyhack氏はとある企業のデータ回復に成功したとのことです。

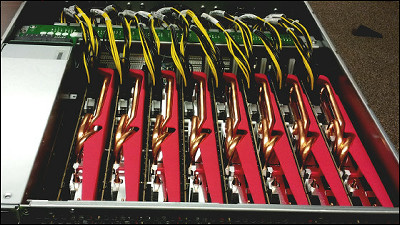

この処理には多数のCUDAコアを搭載しているRTX 4090が最適だそうです。

RTX 4090を使用して正しい4つのタイムスタンプを見つけ、適切な復号鍵を生成する場合、単一のファイルを復号するには約7日かかります。これを16台に増強して処理した場合、約10時間で完了するとのことです。

ただし、RTX 4090は高価なため、RTX 3090で代用することも可能とのこと。あるいはrunpodやvast.aiのようなGPUクラウドサービスを利用するのも手です。

なお、Akiraへの対抗策としてAvastが2023年に復号ツールを公開しましたが、Akiraは更新を経てAvastのツールを妨害しています。Tinyhack氏は「私がこの手法を公開したことにより、またAkiraが更新されるだろう」と指摘しました。

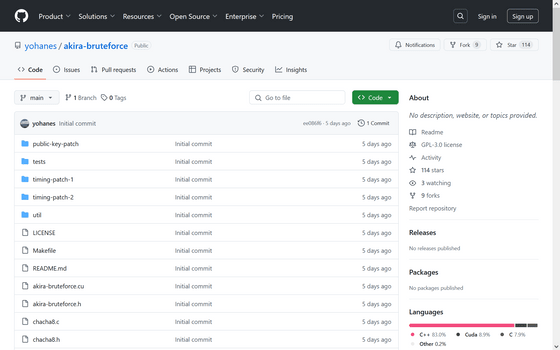

Tinyhack氏が作成した解読用コードは以下で公開されています。

GitHub - yohanes/akira-bruteforce

https://github.com/yohanes/akira-bruteforce

・関連記事

Avastが無料でランサムウェア「DoNex」とその亜種の復号ツールを配布 - GIGAZINE

名古屋港攻撃疑惑の「LockBit」運営者2名を国際法執行部隊が逮捕し暗号化ファイルを無料で回復するツールを作成 - GIGAZINE

2024年のランサムウェアによるデータ身代金の支払いは2023年と比較し35%も減少していた - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1p_kr

You can read the machine translated English article The encryption of the ransomware 'Akira'….