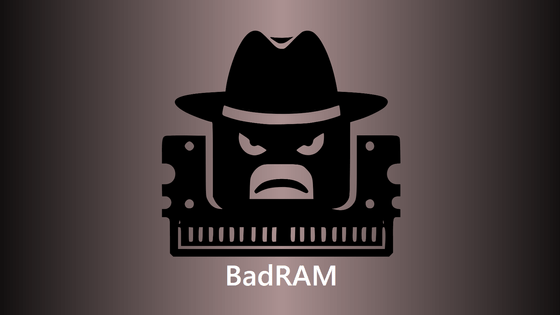

たった1500円でAMDのクラウドマシンの信頼性を完全破壊する「BadRAM」攻撃

わずか10ドル(約1500円)の機器と数分の時間で、メモリを暗号化して保護するAMDの「Secure Encrypted Virtualization(SEV)」を回避してしまう「BadRAM」という攻撃の概念実証が公開されました。これによりAmazon AWS、Google Cloud、Microsoft Azureなどの主要なクラウドプロバイダーに広く採用されているAMD製品の信頼性が大きく損なわれると研究者は述べています。

BadRAM

https://badram.eu/

AMD’s trusted execution environment blown wide open by new BadRAM attack - Ars Technica

https://arstechnica.com/information-technology/2024/12/new-badram-attack-neuters-security-assurances-in-amd-epyc-processors/

ベルギーのルーヴェン・カトリック大学、ドイツのリューベック大学、イギリスのバーミンガム大学の研究チームが発見したBadRAM攻撃は、メモリに搭載されているSPDチップを改ざんすることで、AMDの高信頼実行環境(TEE)技術のセキュリティ機能を回避するというもの。

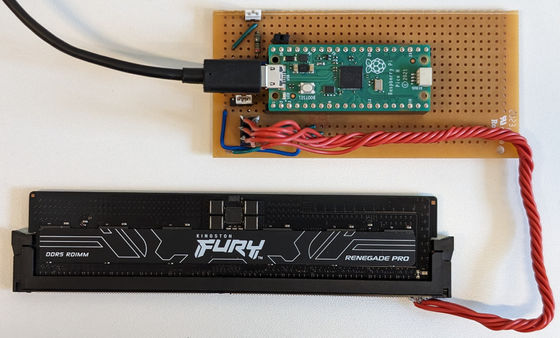

SPDチップはメモリの容量などの情報をBIOSに伝える役割がありますが、その情報を書き換えるのに研究チームが使ったのは5ドル(約750円)で買ったRaspberry Pi Picoで、電源などを含めても約10ドルしか費用がかからなかったとのことです。

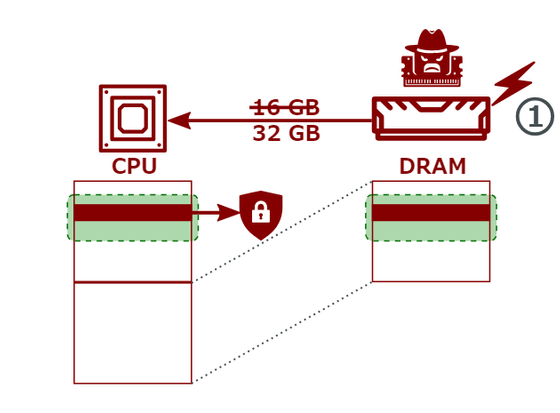

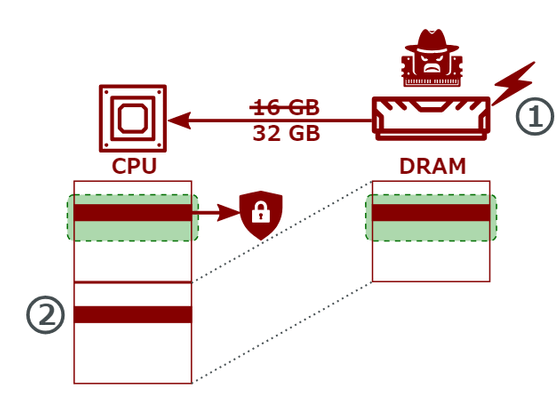

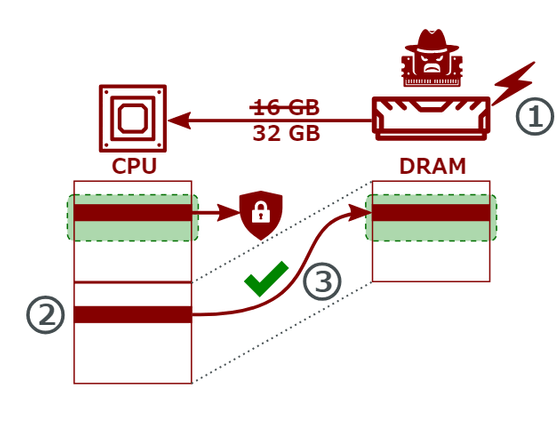

BadRAM攻撃の基本的な仕組みは次の通り。まず、攻撃者は上記のような機器でメモリのSPDチップを改ざんし、CPUに本来の2倍のメモリ容量を搭載しているものと誤認させ、既存のメモリ領域にマッピングされている本来存在しない「ゴーストアドレス」にアクセスするように仕向けます。チップが適切に保護されていない場合、サーバーに物理的にアクセスする必要すらないケースもあるとのこと。

こうして、2つのCPUアドレスが同じDRAM領域にマッピングされるようになります。

これを利用して、攻撃者はCPUのメモリ保護機能を回避し、機密データにアクセスします。

研究チームがAMDの競合他社であるIntelのSoftware Guard Extensions(SGX)でテストしたところ、製造中止となっている旧バージョンのSGXでは読み取りが可能だったものの、書き込みは不可能だったとのこと。また、新しいScalable SGXや、Trust Domain Extensions(TDX)では読み取ることもできませんした。なお、Armプロセッサは入手できなかったため、BadRAMが有効かどうかは不明です。

表にまとめると以下の通り。

| TEE | 読み込み | 書き込み |

|---|---|---|

| AMD SEV-SNP | ○ | ○ |

| Intel Classic SGX | ○ | × |

| Intel Scalable SGX | × | × |

| Intel TDX | × | × |

| Arm CCA | ? | ? |

「BadRAMは、Amazon AWS、Google Cloud、Microsoft Azureなどの主要なクラウドプロバイダーによって広く導入されているAMDのSecure Encrypted Virtualization(SEV-SNP)技術に対する信頼を完全に損ないます」と研究チームは述べました。

これを受けて、AMDはBadRAM攻撃に対する脆弱(ぜいじゃく)性を軽減するためのファームウェアアップデートをリリースしています。

AMDはメディアへの声明で「公開された脆弱性を悪用するには、攻撃者がシステムに物理的にアクセスするか、ロックが解除されたメモリが搭載されたシステムのOSカーネルにアクセスするか、カスタマイズされた悪意あるBIOSをインストールする必要があると、AMDは考えています。当社はまた、SPDをロックするメモリモジュールの使用と、物理的なシステムセキュリティのベストプラクティスを実践することを推奨しています」と述べました。

・関連記事

大手クラウドストレージサービス「MEGA」のファイル暗号化を破る手法が発見される - GIGAZINE

メモリの脆弱性を利用してデータを盗み読む「RAMBleed攻撃」が発見される - GIGAZINE

RISC-VのCPUにメモリの内容を好き放題にできる脆弱性「GhostWrite」が見つかる、対策するとCPU性能が大幅に低下 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1l_ks

You can read the machine translated English article 'BadRAM' attack completely destroys the ….