2要素認証のSMSを要求しまくる「SMSトラフィックポンピング詐欺」とは?

「NTTドコモとau」のように携帯電話事業者をまたいだ通話が行われたとき、着信先事業者は発信元事業者に対して「接続料(アクセスチャージ)」を請求します。この仕組みを悪用する行為を「トラフィックポンピング」と呼び、「音声通話かけ放題サービス」が不正に利用されることが多いのですが、新たに「SMSトラフィックポンピング詐欺」と呼ばれる新たな手法が生まれていることが報告されています。

SMS Traffic Pumping Fraud – Twilio Support

https://support.twilio.com/hc/en-us/articles/8360406023067-SMS-Traffic-Pumping-Fraud

SMS Fraud Takes A Toll: The Evolving Threat of SMS Pumping and Toll Fraud - Security Boulevard

https://securityboulevard.com/2023/07/sms-fraud-takes-a-toll-the-evolving-threat-of-sms-pumping-and-toll-fraud/

「トラフィックポンピング」のベースにあるのは、通信事業者の間でやりとりされる「接続料」です。電話を受けた側は無料で通話しているように見えますが、実際にはコストは発生していて、通信事業者は発信者から回収しています。通信事業者をまたいでの通話の場合、着信側事業者は発信側事業者に「接続料」として請求することになります。ケータイWatchの記事で、石野純矢氏は2009年時点でNTTドコモがソフトバンクからの接続料請求が過大であると問題視した過去を振り返っています。

トラフィックポンピングの手順は、まず悪徳グループは音声通話かけ放題サービスを契約した電話番号を複数準備します。次にその電話番号を用いて別の通信事業者が管理する電話番号に大量の通話を行います。その際、手動で電話をかけるのではなく、ボットなどが使用されるとのこと。

通話を大量に受けた通信事業者は、発信側の通信事業者から、時間に応じた多額の接続料を受け取ることができ、その一部をインセンティブとして、悪徳グループへと提供します。つまり、悪徳グループと着信側の通信事業者が結託することで、両者に接続料が入るというわけ。また、この結託によって本来違法行為である接続料の水増し請求に関する捜査や摘発から身を守ることが可能になります。

一見すると、一般のユーザーには何の被害や影響もないように思えますが、トラフィックポンピングが増加すると業務や収益に支障をきたすおそれがあり、結果として音声通話かけ放題サービスの値上げなどに踏み切らざるを得ない状況になる可能性が指摘されています。

携帯電話を盗まれたことがきっかけで、自身の携帯電話がトラフィックポンピングに悪用されたというユーザーは「SIMカードがロックされるまでの10時間で、泥棒はアルジェリアの電話番号に対して100時間分相当の高額な音声通話を行っており、合計で1万ドル(約140万円)分の被害が発生しました」と報告しています。

近年では、音声通話を用いたトラフィックポンピングだけでなく、「SMSトラフィックポンピング詐欺」と呼ばれる新たな詐欺の手法が報告されています。

SMSトラフィックポンピング詐欺には「プレミアム価格が付随した電話番号」が使用されます。これは、通話の際に発信者へ割増料金を請求するような電話番号です。この番号の多くは、サポートチャットやアダルトサイトで使われています。発信者側が余分に支払った通話料は、通信事業者だけでなく、サポートチャットやアダルトサイトを運営する事業者にも支払われます。

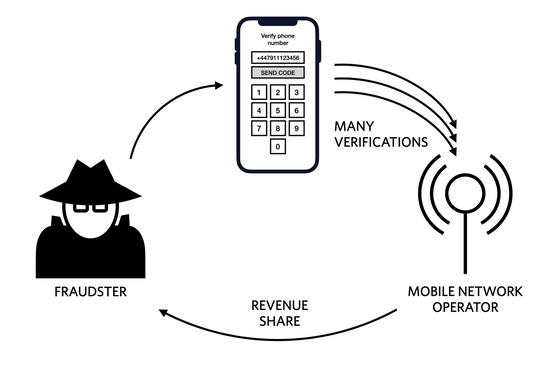

詐欺グループは、この電話番号を自身の電話番号に設定したうえで、SMSを送信するサービスを検索。その際に、2要素認証にSMSを使う企業が標的として選定されます。

詐欺グループがユーザーを装って2要素認証を行うと、ネットサービスは対象の電話番号にSMSを送信します。プレミアム価格によって割り増しされたSMSの送信料金はネットサービスに請求され、そのお金は詐欺グループに支払われます。この仕組みを悪用して、業者はボットアカウントを作成して大量にSMSを要求し、SMSの送信料をネットサービスからかすめ取るとのこと。

1度でもSMSトラフィックポンピング詐欺が成功した場合、詐欺グループは使用する電話番号を定期的に変更して、SMSのリクエストを繰り返すようになります。また、他の標的で機能したのと同じ手法を使い、詐欺グループが所持するリスト内の別の標的への攻撃を始めるとのこと。

イーロン・マスク氏は2023年2月に、「Twitterは、年間6000万ドル(約86億円)ものSMSトラフィックポンピング詐欺の被害を受けています」と報告していました。

SMSトラフィックポンピング詐欺は「詐欺グループが使用する通信通信事業者が一連の詐欺に加担し、グループとのインセンティブの分配契約を結んでいる」もしくは「通信事業者が詐欺グループによって意図せず詐欺に悪用されている」という2つのシナリオが考えられるとされています。

SMSトラフィックポンピング詐欺の被害を受けているかどうかの確認方法として、クラウドコミュニケーションプラットフォームを展開するTwilioは、「+1111111110、+1111111111、+1111111112、+1111111113など、隣接する電話番号からのメッセージが急増している場合、SMSトラフィックポンピングの被害を受けている可能性があります」と述べています。

SMSトラフィックポンピング詐欺を防ぐ手段としてTwilioは「不正防止ガードを有効にする」「意図しない国からのSMS受信を無効化する」「『1秒に1通以上のSMSを受信しない』など、レート制限を導入する」といったことを推奨しています。

また、「CAPTCHAなどを導入して、ボットによるトラフィックの検出とその防止を図る」「高速での大量のトラフィックを防ぐために検証再試行要求の間に遅延を導入する」「キャリアルックアップを使用して、SMSを受信する前に相手の電話番号を調査する」「ワンタイムパスワードの発行数を監視して、規定の回数を超えた場合警告する」などの対策を紹介しています。

・関連記事

2要素認証のショートメールを要求しまくるボットのせいでTwitterは年間80億円も失っていた - GIGAZINE

Twitterも被害を受けたとされる「2要素認証のSMSを要求しまくる詐欺」は一体どんな仕組みで行われるのか? - GIGAZINE

面倒な「二要素認証のワンタイムパスワード入力」を一瞬で完了できるマクロパッドを自作した人物が現れる - GIGAZINE

ハッキングされて開発者情報などが流出したストーカーアプリ「LetMeSpy」がサーバー上のデータを削除され活動停止に追い込まれる - GIGAZINE

Twitterのショートメールを使った2要素認証が2023年3月20日以降は有料に、無料のまま2要素認証を有効にする方法は? - GIGAZINE

・関連コンテンツ

in スマホ, セキュリティ, Posted by log1r_ut

You can read the machine translated English article What is ``SMS traffic pumping fraud'….