AndroidとiOSをターゲットにする新たな商用スパイウェア「Hermit」についてGoogleが詳しく説明、iOS版には2つのゼロデイを含む6つのエクスプロイトあり

GoogleとそのセキュリティチームであるProject Zeroが、AndroidとiOSをターゲットとする商用スパイウェア「Hermit」についての詳細なレポートを報告しています。Hermitは感染したデバイスの周囲の音声を録音したり、写真・メッセージ・電子メール・通話履歴・デバイスの正確な位置情報を収集したりするとのことです。

Spyware vendor targets users in Italy and Kazakhstan

https://blog.google/threat-analysis-group/italian-spyware-vendor-targets-users-in-italy-and-kazakhstan/

Project Zero

https://googleprojectzero.blogspot.com/2022/06/curious-case-carrier-app.html

Google is notifying Android users targeted by Hermit government-grade spyware | TechCrunch

https://techcrunch.com/2022/06/23/hermit-zero-day-android-spyware/

Hermitを発見したのはスマートフォン向けセキュリティアプリを開発するLookoutの研究者で、2022年6月に「カザフスタン・イタリア・シリアで、Androidデバイス向けにスパイウェアが拡散している」と報告していました。攻撃者は通信会社や大手スマートフォンメーカーからのメールを装って悪意のあるリンクを送信しており、被害者がこのリンクにアクセスしてしまうと、デバイスにスパイウェアがダウンロードされてしまうという仕組み。実際に2022年5月27日にアップロードされたアプリは、Samsungの公式アプリのようなアイコンをしていたとのこと。

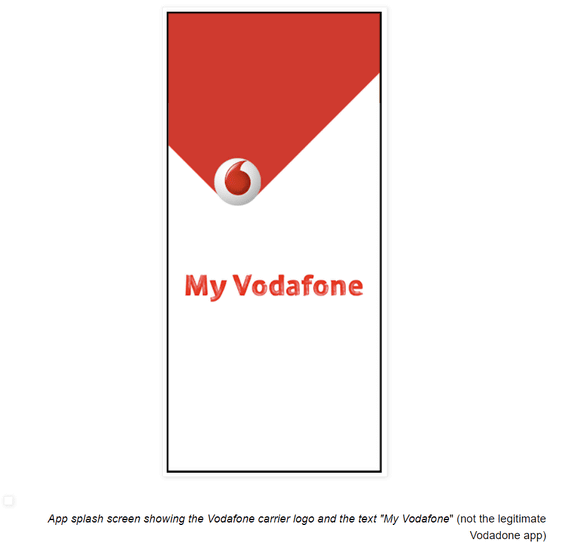

また、起動するといかにもVodafoneの公式アプリであるような画面が表示されますが、実はHermitをダウンロードさせるための悪意のあるアプリというものもあったそうです。

Hermitが拡散している被害地域はカザフスタンとイタリアで、シリア北部でも確認されているとのこと。Googleによれば、Hermit拡散の背後には政府組織があることがわかっており、ターゲットとなった被害者の通信キャリアと協力してモバイルデータ通信を切断し、接続を回復させるためとだまし、通信キャリア公式とみせかけた悪意のあるアプリをダウンロードさせた証拠も見つかったと報告しています。

さらに、HermitはAndroid版だけではなくiOS版も存在し、Lookoutは「Apple Developer Enterprise Programを悪用し、HermitをApp Store外からデバイスにサイドローディングさせる悪意のあるアプリが存在する」と報告しています。Lookoutの研究者はiOS版のHermitのサンプルを入手できなかったとのことですが、Lookoutと協力して後追い調査を行ったGoogleはサンプルを入手しています。

このiOSアプリは6種類のエクスプロイトが備わっており、そのうち1つは修正される前に悪用されていたとAppleが述べていたゼロデイ脆弱(ぜいじゃく)性で、2つはこれまで発見されていない脆弱性を突くものでした。Appleの広報担当者であるTrevor Kincaid氏は、Hermitに関わるすべてのアカウントと証明書を無効化すると述べました。

GoogleとLookoutによれば、HermitはAndroid版もiOS版もアプリストアでは配布されていないとのこと。Googleは既に感染したデバイスには感染していることをユーザーに通知し、Androidに組み込まれている「Google Playプロテクト」でHermitの実行をブロックしていると述べています。また、Hermitがサーバーとの通信に使用していたFirebaseのアカウントも凍結したことを明らかにしています。

Googleは、Hermitが最終的にイタリアのソフトウェア開発企業であるRCS Labと関係があると判明したとしています。民間の企業が政府組織を背景にスパイウェアを開発したケースについては、イスラエルのセキュリティ企業・NSO Groupが開発した「Pegasus」が知られており、すでにイギリス政府関係者のスマートフォンにも侵入していたことが報じられています。

iPhoneやAndroid経由で世界中の著名人や政治家を監視するスパイウェア「Pegasus」とは? - GIGAZINE

RCS Labは「私たちは国内および欧州の規則および規約に準拠して製品を輸出しています。製品の販売または実装は、管轄当局から正式な許可を受けた後にのみ実行されます」と述べ、関与を否定する声明を出しています。

Googleは「商用スパイウェア業界は著しい速度で繁栄し、成長していると評価しています。この傾向は、すべてのインターネットユーザーにとって懸念されるべきです。商用スパイウェアの開発者は、危険なハッキングツールの拡散を可能にし、これらの機能を社内で開発することができない政府に武器を与えています。監視技術の使用は、国内法または国際法の下では合法かもしれませんが、反体制派、ジャーナリスト、人権活動家、野党政治家を標的とする民主的価値とは正反対の目的で政府によって使用されることがしばしば見られます」と警鐘を鳴らしました。

・関連記事

GoogleがSamsung製スマートフォンを対象にした「政府機関に支援された攻撃」の詳細を報告 - GIGAZINE

iPhoneの新たなゼロクリック脆弱性が発見される、NSOのスパイウェア「Pegasus」にも利用されていた - GIGAZINE

スマホ監視スパイウェア「Pegasus」にイギリス政府が感染していたと明らかに - GIGAZINE

位置情報やSMSなど各種情報を抜き取ってロシアに送信するマルウェアが見つかる - GIGAZINE

データを完全破壊するワイパー型マルウェア「CaddyWiper」がウクライナで見つかる、ロシアによる侵攻直前からこれで3つ目 - GIGAZINE

スパイウェア「Pegasus」と同様のiPhone向けゼロクリックエクスプロイトが別のイスラエル企業にも使われていた - GIGAZINE

Zoomのゼロクリック攻撃につながる脆弱性をGoogleの脆弱性発見チーム「Project Zero」の研究者が発見 - GIGAZINE

・関連コンテンツ