テスラ車を一瞬で盗む方法が発見されてしまう

自動運転機能などを備えたテスラの電気自動車は大きな人気を得ており、日本にも数多くのオーナーがいます。そんなテスラ車のキーシステムを悪用して「新たなキーを登録して盗む手法」が発見されてしまいました。

Gone in 130 seconds: New Tesla hack gives thieves their own personal key | Ars Technica

https://arstechnica.com/information-technology/2022/06/hackers-out-to-steal-a-tesla-can-create-their-very-own-personal-key/

テスラ車には以下のような3種類のキーが存在しています。

・登録したスマートフォンを近づけて解錠や始動を行う「電話キー」

・スマートフォンの電池が切れた際などに用いるカード型の「キーカード」

・一般的な自動車と同様の「キーフォブ」

上記のキーのうち、キーカードにはテスラ車の解錠や始動以外に「スマートフォンを登録する際の認証キー」としての役割もあります。キーカードでの始動には「キーカードのスキャンから2分以内(実際には130秒とのこと)に始動する必要がある」という時間制限が設けられているのですが、実は始動を受け付ける130秒間にBluetooth通信も許可されており、外部から電話キーの追加登録が可能なことが判明しました。

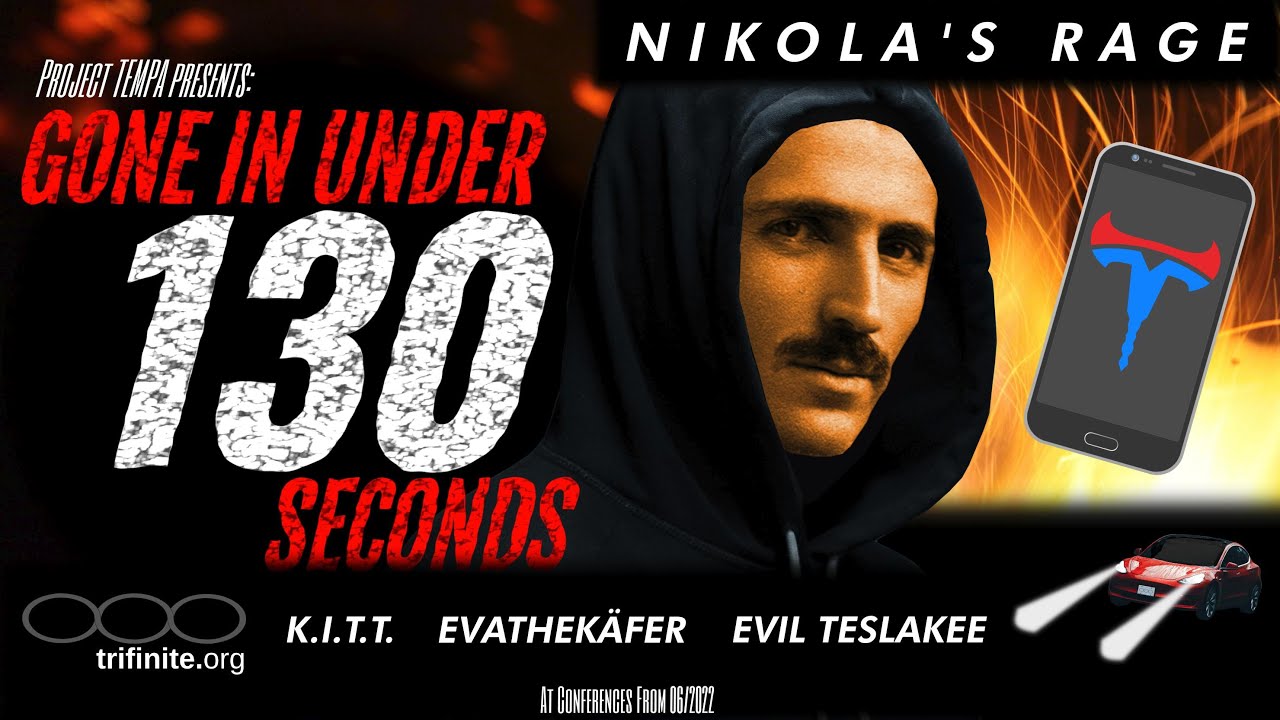

以下のムービーでは、テスラ車とスマートフォンの通信を模倣するアプリ「TeslaKee」を用いて電話キーの再登録を行い、テスラ車を盗み出す様子を確認できます。

Gone in under 130 Seconds - YouTube

オーナーがカードキーを用いてテスラ車を解錠します。

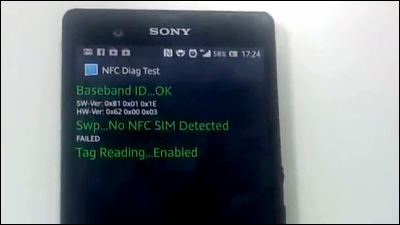

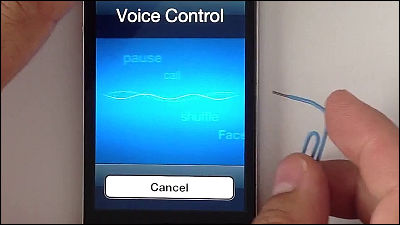

Bluetoothが届く範囲に待機していた攻撃者がTeslaKeeで電話キーの追加登録を実行します。左上に表示されているのが攻撃者のスマートフォンの画面です。

電話キーの追加登録時にはカードキーでの認証が求められるはずですが、認証画面が一瞬表示された後に……

追加登録完了画面が表示されました。電話キーの追加登録はオーナーがカードキーをスキャンしてから20秒以内に完了しました。また、攻撃者が電話キーの追加登録を行っている間、車内には何の通知もありません。

オーナーは電話キーの追加登録が行われたことに気付かず運転開始。

そして後日、攻撃者は追加登録した電話キーでテスラ車を解錠して……

難なく乗り込みます。

そのまま走り去ってしまいました。

カードキーはスマートフォンの電池切れや紛失時などの電話キーを使用不能なタイミングにしか使わないように思えますが、実際には攻撃者が電波妨害装置を用いるだけで電話キーは使用不能となってしまいます。つまり、攻撃者が電波妨害装置を使用すると「なんか電話キーが使えないな……カードキーで解錠するか……」となって上記の攻撃が可能となってしまうわけです。

ムービーの投稿者は、テスラ車の盗難を防ぐために登録済電話キーの一覧を確認するように推奨しています。海外メディアのArs Technicaはテスラにコメントを求めましたが、応答はなかったとのことです。

・関連記事

「新車のテスラ・モデル3に亀裂があった」とユーザーが申し立てるもテスラは無料修理や交換を拒否、車検に通らない可能性も - GIGAZINE

「バッテリー交換に260万円かかる」と言われたテスラ・モデルSのオーナーが30kgのダイナマイトで愛車を爆破 - GIGAZINE

イーロン・マスクがテスラ社員に「オフィスに戻らないなら辞めろ」と最後通牒 - GIGAZINE

テスラの上海工場で従業員が工場での寝泊まりを強制されているという報道 - GIGAZINE

テスラのすべての車種で「車両充電用のモバイルコネクター」が付属品から削除される、ユーザーからは賛否両論が巻き起こる - GIGAZINE

・関連コンテンツ

in 乗り物, セキュリティ, Posted by log1o_hf

You can read the machine translated English article A way to steal a Tesla car in an instant….