プッシュ通知を出しまくってユーザーのうっかりミスを待つ多要素認証攻撃が続発中

通常のID+パスワードの認証にくわえて、SMSやワンタイムパスワード、プッシュ通知など別個の認証をさらに要求する「多要素認証(2段階認証とも)」は、パスワードの盗難などによるアカウント詐取を未然に防いでくれるため、金融機関をはじめとするさまざまなITサービスで急速に普及が進んでいます。そんな多要素認証について、「プッシュ通知を出しまくってユーザーのうっかりミスを待つ」という新たな攻撃手法が「Microsoft Office 365」で続発していると報告されています。

Current MFA Fatigue Attack Campaign Targeting Microsoft Office 365 Users - GoSecure

https://www.gosecure.net/blog/2022/02/14/current-mfa-fatigue-attack-campaign-targeting-microsoft-office-365-users/

プッシュ通知を出しまくってユーザーのうっかりミスを待つ「MFA Fatigue Attack(多要素認証疲労攻撃)」を実演しているムービーが以下。

MFA Attacks: Push Notification Fatigue Demonstration - YouTube

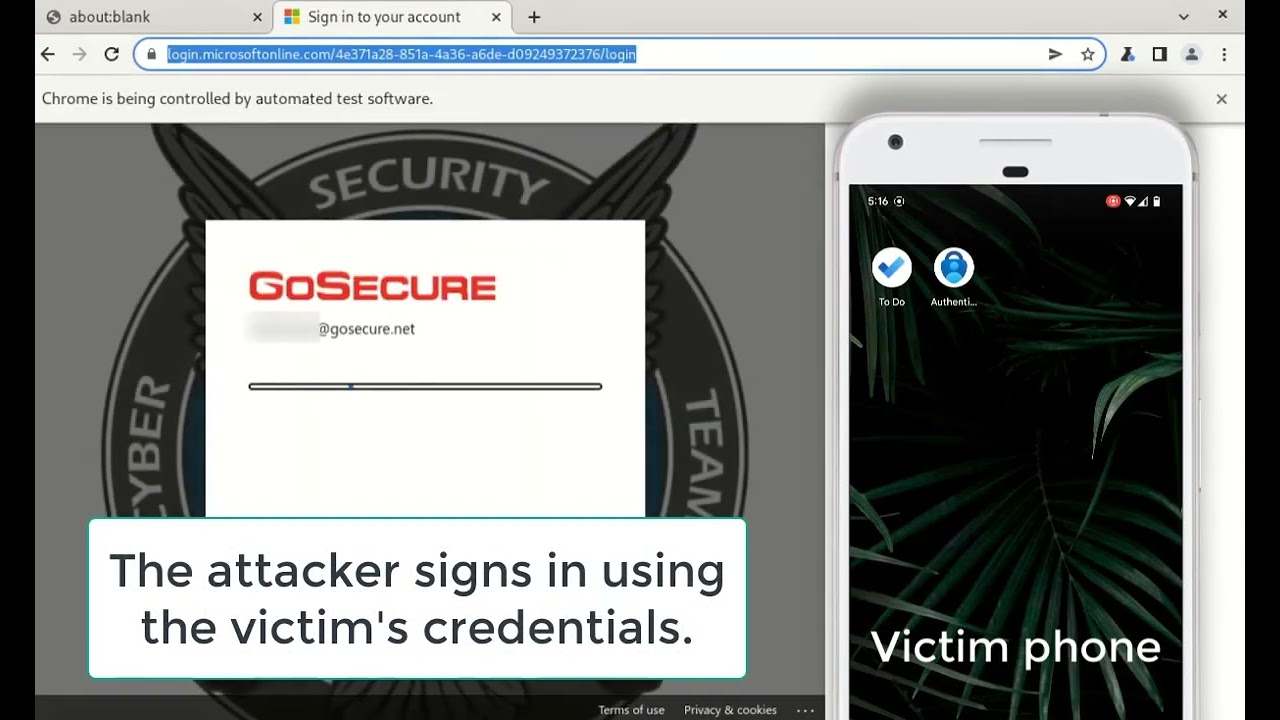

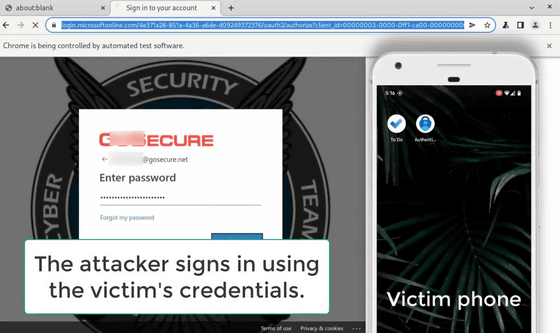

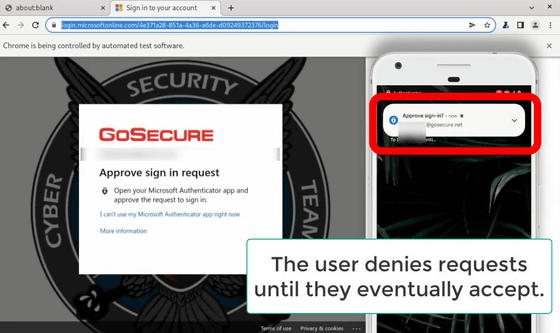

この攻撃は多要素認証における「二段階目」に焦点を当てたもので、一段階目にあたるIDとパスワードは盗み出しているというのが前提。まず攻撃者は、盗み出した攻撃対象のIDとパスワードを使ってMicrosoft Office 365にログインを試みます。

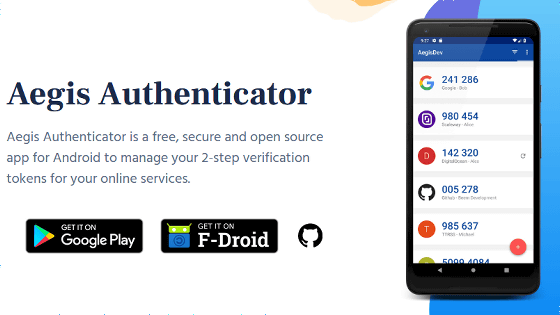

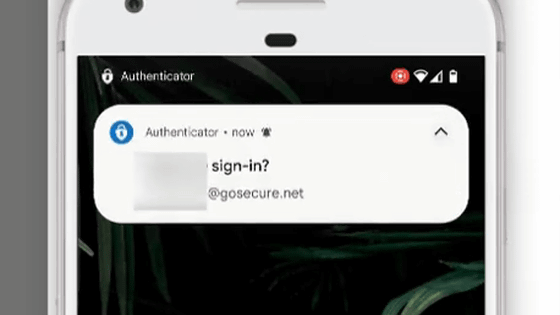

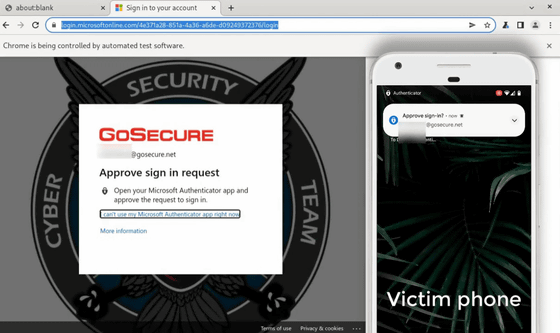

Microsoftのスマートフォン認証アプリ「Microsoft Authenticator」で二段階目の認証を行ってくださいと表示され、スマートフォン側に認証を求めるプッシュ通知が表示されます。

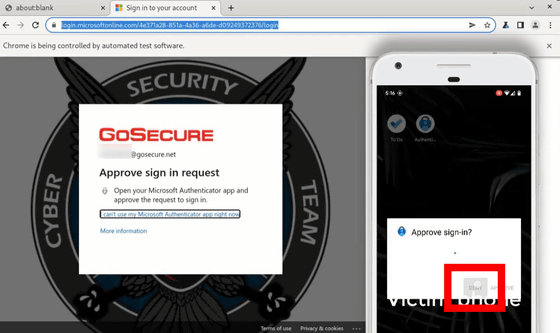

ここでは攻撃者が無断でMicrosoft Office 365のアカウントにログインしようとしているという設定なので、スマートフォン側は「DENY」をタップして、不審なログインを拒否します。

ところがMicrosoft Office 365では何度も何度も二段階目の認証を行うように求めることができるため、繰り返しスマートフォン側に「Microsoft Office 365のサインインを許可してください」という通知を送ることが可能に。後はユーザー側の押し間違いなどのうっかりミスを待つだけです。この攻撃はユーザーを疲労させてミスを誘発させることから、「多要素認証疲労攻撃」と名付けられています。

この攻撃手法について報告したIT系セキュリティ企業のGo Secureによると、多要素認証疲労攻撃の事例は大幅に増加しているとのこと。この攻撃はセキュリティ上の欠陥というよりもヒューマンエラーを突いた攻撃手法ですが、Go Secureは「たいていのユーザーはこのタイプの攻撃に不慣れなので、攻撃であると理解しないまま承認するか、単に邪魔な通知が出てきたという理由で流れ作業的に認証を許可する可能性があります」と述べ、ヒューマンエラーを突く類いの攻撃を「特に有効」と評価しています。

Go SecureはMicrosoft Office 365の管理者に対して、多要素認証の繰り返し試行に制限を設けたり、プッシュ通知による認証自体を制限したりするといった対策を行うように推奨しています。

・関連記事

「セキュリティリスクが高い」のにパスワードが認証方法として使われ続ける理由とは? - GIGAZINE

完璧にパスワードを設定するための4つの方法 - GIGAZINE

AmazonやPayPalの「2段階認証」を突破するための音声ボットがハッカーに販売されている - GIGAZINE

・関連コンテンツ

in 動画, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article A series of multi-factor authentication ….