Google Playで50万回ダウンロードされたアプリがロシアのサーバーにユーザーの連絡先を送信していた

ユーザーの知らないところで高額サブスクリプションサービスに登録したり、連絡先を盗み出したりするマルウェア「Joker」が、Google Playで50万回ダウンロードされたメッセージアプリに仕込まれていたことが判明しました。

New Joker malware detected on Google Play, 500.000+ users affected

https://blog.pradeo.com/pradeo-identifies-app-joker-malware-google-play

Google Play app with 500,000 downloads sent user contacts to Russian server | Ars Technica

https://arstechnica.com/information-technology/2021/12/google-removes-malicious-app-that-infected-500000-google-play-users/

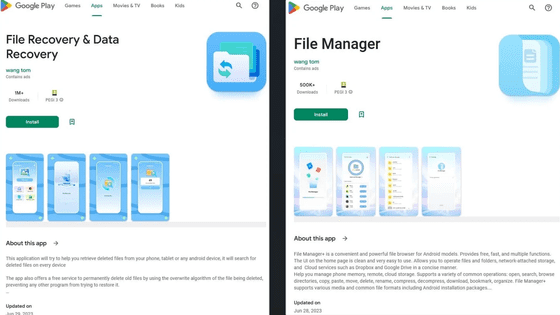

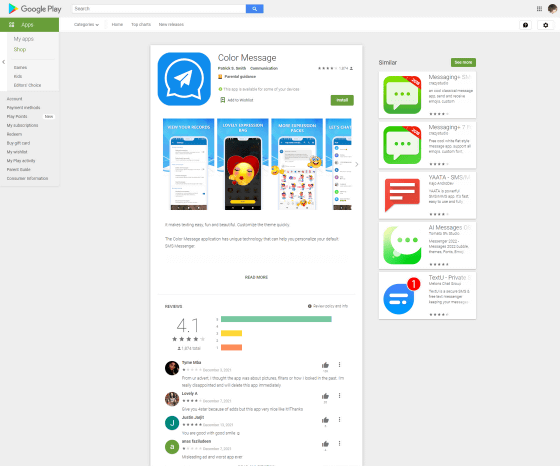

問題を報告したセキュリティ企業のPradeo Securityによると、絵文字や画像でSMS/MMS機能を拡充しつつスパムメッセージをブロックすることを売りにしているメッセージアプリ「Color Message」が、Jokerと呼ばれるマルウェアを含んでいたとのこと。

Jokerは2016年に初めてGoogle Playのアプリから発見されたマルウェアで、Android端末をターゲットとし、ユーザーの知らないところで高額サービスのサブスクリプションに登録させるだけでなく、SMSメッセージの内容や連絡先などの個人情報を盗み出すという機能を有しています。Jokerは使用コードを限りなく少なくすることで検出を困難にしていますが、過去2年間に何百ものアプリに仕込まれていることが報告されてきました。

GoogleはPradeo Securityからの報告を受け、すでにColor MessageをGoogle Playから削除しています。しかし、削除されるまでにアプリは50万回以上ダウンロードされていたことがわかっており、Pradeo SecurityはColor Messageのユーザーに対し、すみやかにアプリを削除するよう呼びかけています。

Pradeo Securityの分析で、Color Messageはユーザーの連絡先にアクセスし、ネットワークを介して情報を盗み出すと同時に、ユーザーが認識していない不要なサブスクリプションサービスに自動的に登録を行うことが判明しています。アプリはロシアのサーバーと接続しているとみられており、盗み出した情報はロシアのサーバーに送信されていた模様。さらに削除が困難になるように、インストール後にアプリ自体を非表示にする機能も備わっていたとのこと。

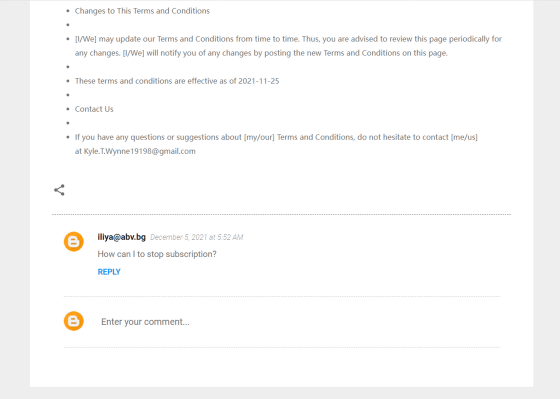

またColor Messageの利用規約はブログ投稿の形で公開されていますが、アプリがユーザーのデバイスに対して実行できる機能の範囲を公開していません。ブログ投稿には「どうやったらサブスクリプションを解除できますか?」というコメントもついていますが、これに対する回答もなし。

GoogleはGoogle Play上に存在する害を及ぼすアプリに対処すべく、定期的にマルウェアをスキャンし、アプリを削除するという方法を取っていますが、「Googleが見逃しているアプリも多くある」と海外ニュースメディアのArs Technicaは指摘。Androidユーザーはアプリのダウンロードに対して慎重になった上で、ユーザーレビューにマルウェアの報告があるかどうかを確認する必要があると述べました。

・関連記事

「サイバー攻撃の58%がロシアからのものだった」とMicrosoftが発表、中国の台頭も顕著 - GIGAZINE

全世界で使われるWebサーバーの開発元「NGINX」にロシア警察の強制捜査、従業員拘束&機器押収へ - GIGAZINE

大規模な政府機関へのサイバー攻撃についてアメリカ政府が公式声明でロシアを非難 - GIGAZINE

ロシア政府支援のハッカーによるSolarWinds製品を悪用した大規模ハッキングの影で中国のハッカーも同製品にマルウェアを仕掛けていたことが明らかに - GIGAZINE

ロシアが「国内ネットワークをインターネットから切り離すテスト」に成功 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by darkhorse_log

You can read the machine translated English article An app downloaded 500,000 times on Googl….