ランサムウェア攻撃の関係者は単なる「加害者と被害者」にとどまらない、どんなプレイヤーがエコシステムを形成しているのか?

感染したコンピューターへのアクセスを制限したりデータを暗号化したりして、アクセスやデータの回復と引き換えに被害者から身代金を奪うランサムウェア攻撃は、多くの民間企業や政府機関にとって脅威となっています。そんなランサムウェア攻撃を取り巻く広範なエコシステムについて、クラウドストレージサービスを提供するBackblazeが公式ブログで解説しています。

What Is the Ransomware Economy?

https://www.backblaze.com/blog/ransomware-economy/

近年のランサムウェア攻撃はもはや単純な「加害者と被害者」の構図にとどまらず、加害者側も被害者側もさまざまなプレイヤーが関係する、非常に広範なエコシステムが形成されているとのこと。Backblazeのブログを執筆するライターのMolly Clancy氏は、企業や組織に対するランサムウェア攻撃の脅威を正しく把握するには、エコシステムの構成や規模を把握することが必要だと指摘しています。

サイバー犯罪者について、「粗暴なギャングの一味」「専門知識に特化したハッカー集団」という印象を持つ人も多いかもしれませんが、近年のサイバー犯罪者は「洗練されたビジネスモデルとしてランサムウェア攻撃を運営する組織犯罪グループ」だとClancy氏は述べています。サイバー犯罪者らは単に悪意のあるマルウェアを作成するだけではなく、ユーザーエクスペリエンスやカスタマーサービスに注意を払い、顧客(攻撃対象)の財務状況を収集するなどの緻密なビジネスを実行しているそうです。

ランサムウェアにはさまざまな「ブランド」が存在し、「Ryuk」「WannaCry」といった一部のランサムウェアブランドは非常に有名です。ランサムウェアブランドは、サイバーセキュリティの潮流に伴って隆盛や消滅を繰り返しており、時にはブランドが復活することもあります。

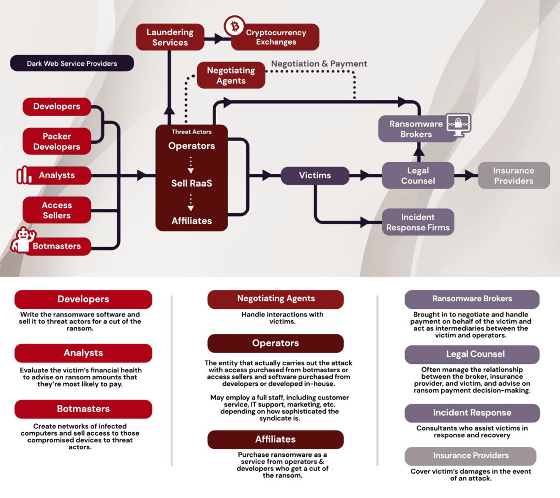

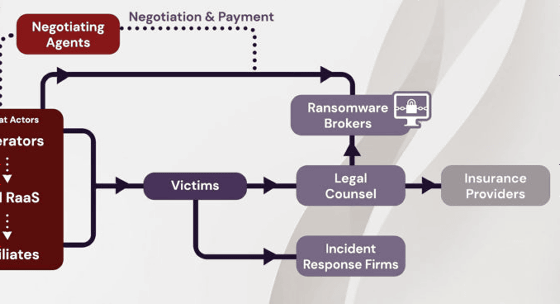

そんなランサムウェア攻撃のエコシステムを表した図がこれ。赤色や茶色が攻撃者側のプレイヤー、紫色や灰色が被害者側のプレイヤーで分けられており、両者ともさまざまなプレイヤーが存在することがわかります。特に近年では、ランサムウェア攻撃のプレイヤーが分散化しているため、攻撃者を追跡することが困難になっているとのこと。

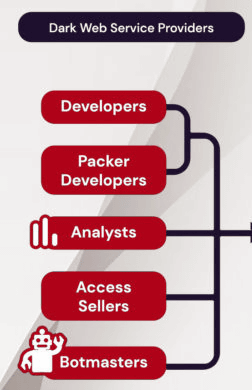

攻撃者側のプレイヤーでも、特にダークウェブを中心に活動するプレイヤーが以下の通り。「Developers(開発者)」はその名の通りランサムウェアを作成するプレイヤーであり、実際にランサムウェア攻撃を行うオペレーターにランサムウェアを販売し、獲得できた身代金の分け前をもらいます。「Packer Developers(パッカー開発者)」はランサムウェア攻撃の検出を困難する保護レイヤーを開発するプレイヤー、「Analysts(アナリスト)」は被害者候補の財務状況を調査して身代金を支払いやすい相手をアドバイスするプレイヤー、「Access Sellers(アクセス販売者)」は被害者のサーバーへのアクセス権をオペレーターに販売するプレイヤー、「Botmasters(ボットマスター)」はマルウェアに感染したコンピューターのボットネットワークを構築してアクセス権をオペレーターに販売するプレイヤーです。これらのプレイヤーは、あくまでもランサムウェア攻撃の背後にいるだけであり、実際にランサムウェア攻撃を行うわけではありません。

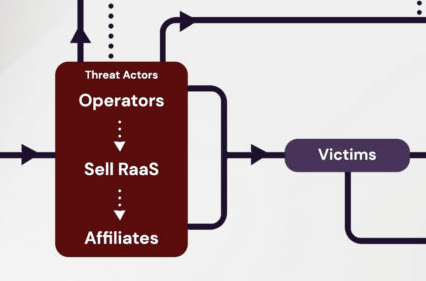

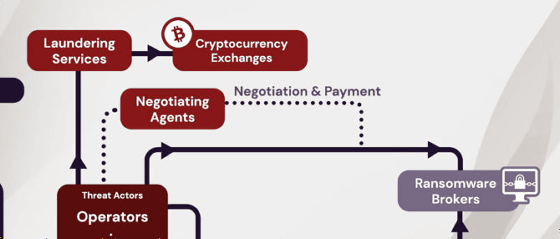

実際に攻撃を行う「Operators(オペレーター)」は、開発者から購入したランサムウェアと、アクセス販売者やボットマスターから購入したアクセス権を用いて、アナリストなどの助言を基にしてランサムウェア攻撃を行います。中には、オペレーターがランサムウェア攻撃をサービスとして「Affiriates(アフィリエイト)」と呼ばれる提携する犯罪グループに販売することもあるそうで、近年は技術力の低い犯罪グループもランサムウェア攻撃を行っているとのこと。

一方、オペレーターに攻撃を仕掛けられた被害者にも、さまざまなプレイヤーが存在します。ランサムウェア攻撃を受けた被害者は必ずしも自分たちで交渉に当たるわけではなく、「Legal Counsel(法律顧問/弁護士)」に相談し、オペレーターとの交渉に当たる「Ronsomware Brokers(ランサムウェアブローカー)」を紹介してもらうケースがあります。また、弁護士は「Insurance Providers(保険業者)」に連絡してランサムウェア攻撃の被害に関する補償の交渉を行うほか、「Incident Response Firms(危機対応企業)」が被害者の助言に当たることもあるとのこと。被害者側の立場ではあるものの、ランサムウェアブローカーや危機対応企業はランサムウェア攻撃によって仕事を獲得しているため、「利益を得ている」とみなすことが可能です。

ランサムウェアブローカーとオペレーターの間で交渉がまとまったら、被害者から受け取った現金をブローカーが仮想通貨に変え、オペレーターの「Negotiate Agents(交渉エージェント)」の仮想通貨ウォレットに振り込みます。その後、オペレーターは仮想通貨を「Laundering Services(資金洗浄サービス)」に渡し、資金洗浄サービスは「Cryptocurrency Exchanges(仮想通貨取引所)」で法定通貨に換金するかその他の利用可能な資産に変えて、オペレーターに資金を戻すという構造になっています。

見ての通り、ランサムウェア攻撃を取り巻くエコシステムは攻撃者側だけでなく、被害者側も含んだものとなっています。もちろん、元凶はランサムウェア攻撃を仕掛ける側にあるものの、スムーズな身代金の支払いを行う被害者側のプレイヤーにも、ランサムウェア攻撃を助長する面があるとClancy氏は指摘。「攻撃すれば身代金を獲得できる」という確信が深まれば、当然オペレーターは攻撃を増加させるため、身代金の支払いはランサムウェア攻撃の増加につながると言えます。実際、ランサムウェア攻撃で身代金を支払った前例がある組織の8割が、再び同じグループから攻撃を受けているとの報告もあります。

ランサムウェア攻撃を受けて身代金を支払った組織の8割が2度目の攻撃を受けている - GIGAZINE

全てのランサムウェア攻撃および支払った身代金の金額が公開されているわけではありませんが、分析企業はオペレーターに関連する仮想通貨ウォレットの取引を監視することで、ランサムウェア攻撃の被害額を推定しています。2021年5月にブロックチェーン分析企業のChainalysisが公開したレポートによると、2020年は少なくとも4億600万ドル(約447億円)以上の身代金がランサムウェア攻撃で支払われたとのことです。

・関連記事

2020年だけで7300億円分のランサムウェア被害が学校や教育機関にもたらされた - GIGAZINE

ランサムウェアに支払われた身代金の詳細をまとめるウェブサイト「Ransomwhere」 - GIGAZINE

ランサムウェア攻撃を受けて身代金を支払った組織の8割が2度目の攻撃を受けている - GIGAZINE

ランサムウェア攻撃による身代金の支払いを代行する企業が登場 - GIGAZINE

ランサムウェアの開発者が語るサイバー犯罪の現状や攻撃対象の選択方法とは? - GIGAZINE

ランサムウェアの被害を受けた大学とハッカーの間で行われた「身代金交渉」の様子とは? - GIGAZINE

ランサムウェア攻撃を仕掛けたハッカーに身代金を支払うと政府から罰金が科される可能性がある - GIGAZINE

・関連コンテンツ