数百万台のIoTや産業用デバイスに影響をおよぼす脆弱性「NAME:WRECK」

IoTや産業用デバイス向けにセキュリティソリューションを提供するForescoutが、「NAME:WRECK」と呼ばれる数百万台のIoTや産業用デバイスに影響をおよぼす可能性のある脆弱性の存在を報告しています。

NAME:WRECK - Forescout

https://www.forescout.com/research-labs/namewreck/

NAME:WRECK vulnerabilities impact millions of smart and industrial devices | The Record by Recorded Future

https://therecord.media/namewreck-vulnerabilities-impact-millions-of-smart-and-industrial-devices/

How the NAME:WRECK Bugs Impact Consumers, Businesses | Threatpost

https://threatpost.com/namewreck-bugs-businesses/165385/

Forescoutの内部調査プログラムであるProject Memoriaで発見された「NAME:WRECK」という脆弱性は、TCP/IPスタックに関するものです。TCP/IPスタックは、LANを使った通信を行うアプリケーションを作る際に必要とされるTCP/IP通信のプロトコルに関するプログラムをまとめたもの(プロトコルスタック)で、ベンダーがデバイスのインターネット接続やその他のネットワーク機能をサポートするためにファームウェアに追加するライブラリです。

このライブラリは非常に小さなもので、ほとんどの場合はデバイスの最も基本的な機能をサポートしています。しかし、「NAME:WRECK」を用いることで、悪意を持ったアタッカーはTCP/IPスタック経由でユーザーをリモート攻撃することが可能となります。

「NAME:WRECK」は、過去3年間で開示されてきたTCP/IPスタックに影響を与える脆弱性セットの5つ目です。「NAME:WRECK」以外の脆弱性はTCP/IP通信のさまざまなメカニズムに関する調査の中で明らかになったものですが、「NAME:WRECK」はTCP/IP通信ではなく、これらに用いられるライブラリがDNSトラフィックを処理する方法を調べる中で見つかっています。

より正確には、研究者はDNSプロトコルのメッセージ圧縮機能がTCP/IPスタック全体にどのように実装されているかを調査しました。DNSサーバーの応答には複数のドメイン名が含まれることが多く、その一部は繰り返されるケースがあります。そのため、メッセージ圧縮機能を使用することで、DNSサーバーは同じドメイン名の重複を回避し、応答サイズを削減することが可能となるわけです。

このメッセージ圧縮機能についてProject Memoriaで調査が行われた結果、15のTCP/IPスタックのうち7つに影響をおよぼす合計9つの脆弱性が発見されました。9つの脆弱性は以下の通り。

・CVE-2020-7461

・CVE-2016-20009

・CVE-2020-15795

・CVE-2020-27009

・CVE-2020-27736

・CVE-2020-27737

・CVE-2020-27738

・CVE-2021-25677

・未割り当て

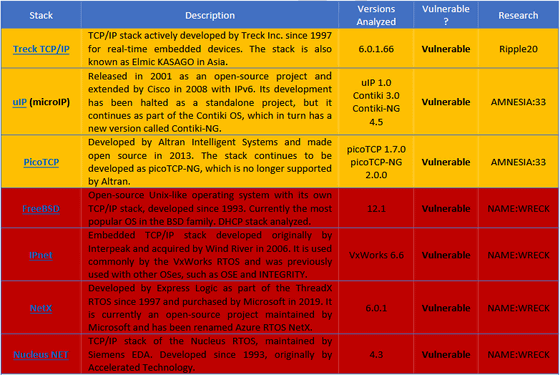

以下は今回発見された9つの脆弱性の影響を受けるTCP/IPスタックをまとめた図。赤色部分が新しく発見された「NAME:WRECK」の影響を受けるTCP/IPスタックで、FreeBSD・IPnet・NetX・Nucleus NETの4つが該当します。

一方で、FNET、cycloneTCP、uC/TCP-IP、FreeRTOS + TCP、Zephyr、OpenThreadといったTCP/IPスタックは、メッセージ圧縮機能を安全に実装していることが明らかになっています。そして、Nut/NetとlwIPという2つのスタックはメッセージ圧縮機能をサポートしていないため、脆弱性の影響を受けることはありません。

Forescoutは「NAME:WRECK」の影響を受ける4つのTCP/IPスタックの開発者に問題を報告していますが、修正パッチをリリースしたのはFreeBSD、Nucleus NET、NetXの3つのみ。IPNetは「NAME:WRECK」に対処すべく引き続き対応中とのことです。

SECURITY VULNERABILITY RESPONSE INFORMATION - TCP/IP Network Stack (IPnet, Urgent/11) | Wind River

https://www.windriver.com/security/announcements/tcp-ip-network-stack-ipnet-urgent11/

複数のTCP/IPスタックが修正パッチをリリースしているため安心できるように思えますが、実際には「状況は完ぺきとはほど遠い」とセキュリティメディアのThe Recordは指摘しています。その理由はIoTや産業用デバイスにパッチを適用するには、メーカーがパッチを統合した独自のファームウェアアップデートをリリースする必要があり、それには長い時間がかかるためです。

また、メーカーがパッチに対応したファームウェアアップデートをリリースしていても、顧客側が必ずアップデートを実施するというわけではありません。TCP/IPスタックを利用するIoTや産業用デバイスの多くは遠隔地に配備されているため、FOTAに対応していなければアップデートが困難です。しかし、The Recordによれば「FOTAに対応しているデバイスはごくわずか」とのこと。

さらに、そもそも一部のデバイス所有者は、サーバーやスマートデバイス、産業用デバイスがTCP/IPスタックを使用していることに気づいていないケースすらあります。そのため、「残念ながら、多くのデバイスが『NAME:WRECK』を用いた攻撃に対して脆弱なままである可能性があります」とThe Recordは指摘しました。

Forescoutのセキュリティ研究者であるダニエル・ドス・サントス氏によると、「NAME:WRECK」の中には被害者のDNSトラフィックを改ざんするような能力を必要とするパターンもありますが、「脆弱なシステムに対して不正なDNSの返答を送り続けるだけで、リモート攻撃が可能になる脆弱性もある」とのことです。

なお、サントス氏によれば今回の調査で発見されたTCP/IPスタックの脆弱性は、ほとんどがベンダー側のDNS標準に対する間違った解釈からきているものだそうです。そのため、The Recordは「DNS標準自体が複雑過ぎないかどうかを自問する必要があるのかもしれません」と指摘しています。

・関連記事

数億台以上の電化製品にひそむ脆弱性「Ripple20」が発見される - GIGAZINE

100万台以上のIoTデバイス・産業デバイスに影響する33個の脆弱性「AMNESIA:33」が発見される - GIGAZINE

スマホやPCなど無数のBluetoothデバイスが乗っ取られてしまう脆弱性「BLESA」が発見される - GIGAZINE

「生涯現役開発者」を貫く40代~60代のソフトウェア開発者たち - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by logu_ii

You can read the machine translated English article Vulnerability 'NAME: WRECK' affecting mi….