Appleの認証システム「Sign In with Apple」にウェブサイトやアプリを乗っ取られる脆弱性、発見者はAppleから1000万円超の報奨金を受け取る

Appleが2019年のWWDCで発表した認証システム「Sign In with Apple」に、攻撃者がウェブサイトやアプリを乗っ取ることが可能な脆弱性が存在することが判明しました。脆弱性を発見したBhavuk Jain氏はAppleに問題を報告し、10万ドル(約1070万円)の賞金を獲得したと語っています。

Zero-day in Sign in with Apple

https://bhavukjain.com/blog/2020/05/30/zeroday-signin-with-apple/

Critical 'Sign in with Apple' Bug Could Have Let Attackers Hijack Anyone's Account

https://thehackernews.com/2020/05/sign-in-with-apple-hacking.html

Sign in with Apple bug discovery earns developer $100,000 | Appleinsider

https://appleinsider.com/articles/20/05/30/sign-in-with-apple-bug-discovery-earns-developer-100000

「Sign In with Apple」は、ウェブサイトやアプリといったサードパーティー製サービスの認証にApple IDを利用するシステムで、Face IDやTouch IDを組み合わせたログインを実現することが可能。GoogleやFaceabookなどが提供している認証システムと同様の仕組みであり、記事作成時点では、他のログインシステムと連携している場合は6月末までのサポートが義務化されています。

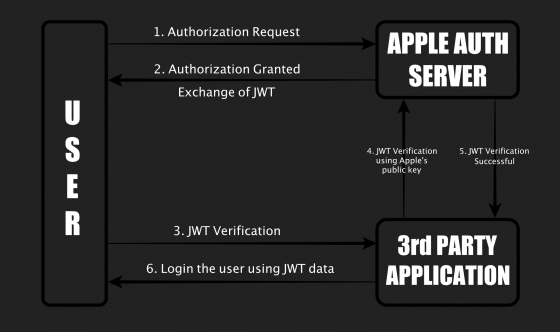

「Sign In with Apple」の認証の仕組みはこんな感じ。まずユーザーは自身のApple ID情報をもとにAppleの認証サーバーに認証リクエストを送信し、リクエストが許可された場合はJSON形式のトークンが発行されるとのこと。その後、ウェブサイトやアプリなどのサードパーティー製サービスがユーザーからトークンを受け取って、トークンを元にAppleのサーバーから認証許可を獲得。最後にユーザーにログインを許可するという仕組みになっています。

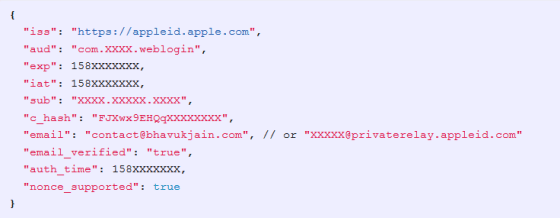

実際にJain氏が「Sign In with Apple」による通信を解析して得たトークンの内容が以下。このトークンがAppleの認証サーバー、ユーザー、サードパーティー製サービスの間でやりとりされることで「ユーザーやサーバーが偽装されたものではない」という確認が行われるというわけ。

しかし、Jain氏は2020年4月に、この「Sign In with Apple」に脆弱性があることを発見。Appleの認証サーバーにリクエストを送信すれば、Apple IDだけでなくどんなメールアドレスでもトークンを発行できる状態だったとのこと。さらに、そのトークンをAppleの公開鍵で署名することで、認証許可を獲得することも可能だったとJain氏は指摘。これは、悪意のある攻撃者がメールアドレスを偽ってトークンを発行すれば、「Sign In with Apple」でログインしたウェブサイトやアプリの乗っ取りが可能であることを意味します。

この脆弱性に対するAppleの調査と修正はすでに完了しており、悪用された形跡はなかったとのこと。Jain氏は今回の脆弱性をAppleに報告したことで、賞金10万ドル(約1070万円)を獲得したと語っています

・関連記事

Appleが収集するユーザーの個人情報はどんなものなのか?開示請求してみたらこうなった、という記録 - GIGAZINE

Appleの新しい認証機能「Sign In with Appleはユーザーのプライバシーをリスクにさらす」とOpenID財団が懸念を表明 - GIGAZINE

AppleはiCloudへのサインインにFace IDやTouch IDを利用するテストを行っている - GIGAZINE

Googleの安全な2段階認証を構築し不正アクセスを防ぐ物理キー「Titan セキュリティ キー」使用レビュー - GIGAZINE

・関連コンテンツ

in ネットサービス, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article Vulnerability that websites and applicat….