正しいURLと偽のログインページを表示して個人情報を抜き取る攻撃を可能にする脆弱性がSafariに存在する

by pixelcreatures

MicrosoftのEdgeやAppleのSafariを使って、「正しいURLをアドレスバーに表示しながらフェイクのログインページを表示し、ユーザーから個人情報を搾取する」ということが可能になる脆弱性が報告されました。Edgeは8月のWindowsアップデートで対処が行われていますが、Safariは依然として脆弱性が残ったままです。

Apple Safari & Microsoft Edge Browser Address Bar Spoofing - Writeup - Miscellaneous Ramblings of A Ethical Hacker

https://www.rafaybaloch.com/2018/09/apple-safari-microsoft-edge-browser.html

Beware! Unpatched Safari Browser Hack Lets Attackers Spoof URLs

https://thehackernews.com/2018/09/browser-address-spoofing-vulnerability.html

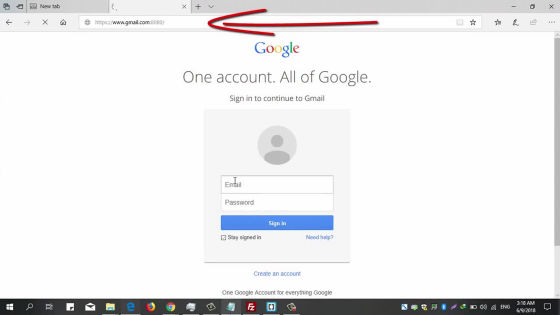

パキスタン在住のセキュリティ研究者であるRafay Baloch氏が指摘したのは、「いったんは正式なウェブサイトのURLをアドレスバーに表示してから、その後、読み込みの間にURLを差し替える」という競合状態を利用したハッキング方法がSafariやEdgeで可能であるということ。ページの読み込み中にJavaScriptによってアドレスバーのURLを変更するというもので、アドレスバーに表示されているURLは変化しないため、ユーザーが気づかないうちに別のページへと移動させることができます。

どのようなハッキングが可能になるのかは、以下のムービーから確認可能。

Microsoft Edge Address Bar Spoofing Vulnerability By Rafay Baloch - YouTube

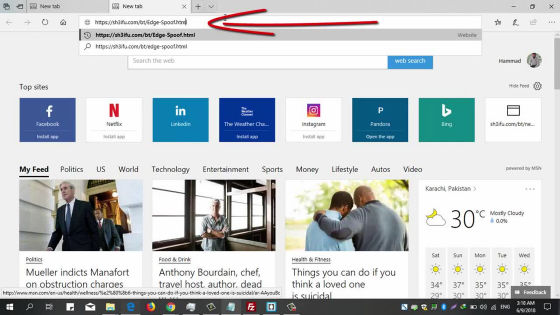

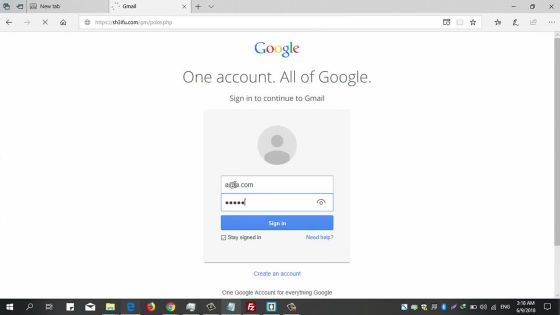

「http://sh3ifu.com/bt/Edge-Spoof.html」というURLを開くと……

「https://www.gmail.com:8080/」というURLが表示され、Googleのログイン画面が現れます。しかし、実は表示されるコンテンツは「sh3ifu.com」のもの。これは、存在しないポートからリクエストを行い、ページがロードされている間にJavaScriptによってアドレスバーをフェイクページのURLに変更している状態。setIntervalをトリガーに遅延を起こさせ、あたかも既にページが遷移しているかのように見せかけています。

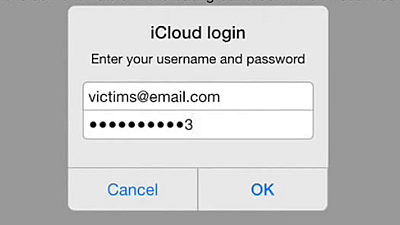

利用者がGoogleのログインページだと信じてユーザー名やパスワードを入力すると、知らぬ間に情報が抜き取られているわけです。

最終的には本物のログインページに移動し、「あれ?さっき入力したのにおかしいな?」となりますが、多くの人は単純にログインに失敗したと思うはず。

また、Safariを使ったバージョンは以下から見ることができます。基本的に、Safariではページ読み込み中のタイピングができませんが、ページに偽のキーボードを仕込むことで情報の打ち込みを可能にしているとのこと。

Safari Address Bar Spoofing Vulnerability By Rafay Baloch - YouTube

Microsoftは8月の月例アップデートでこの問題を解決しましたが、AppleはSafariにパッチを配布しておらず、依然として脆弱性が放置されたままとなっています。

Baloch氏によると、Google ChromeやFirefoxにこのような攻撃を可能にする脆弱性は見つかっていないとのことです。

・関連記事

Googleのオフィスはハッキングにより解錠可能で誰でも入れる状態だったと判明 - GIGAZINE

銀行が8カ月間で2度もハッキングされ約3億円を盗まれる - GIGAZINE

「飛行機がハッキングされて操られるのは時間の問題」とアメリカの航空当局がセキュリティリスクの高さを指摘 - GIGAZINE

わずか4分でノートPCへ物理的にアクセスしてハッキングするムービーをセキュリティ会社が公開 - GIGAZINE

無料の自動車ハッキング用マニュアル「Car Hacker’s Handbook」が公開中 - GIGAZINE

・関連コンテンツ