北朝鮮がマルウェアを使って脱北者やジャーナリストをスパイしようとしている可能性

by Dmitry Ratushny

韓国で人気のコミュニケーションアプリ・カカオトークや、その他のFacebookなどのSNSを使い、北朝鮮が脱北者やジャーナリストが使用する端末をマルウェアに感染させている、と韓国メディアが報じています。これは、北朝鮮がさまざまな方法を用いて脱北者やジャーナリストの情報を盗み見ようとしていることを示す情報です。

North Korean Defectors and Journalists Targeted Using Social Networks and KakaoTalk | McAfee Blogs

https://securingtomorrow.mcafee.com/mcafee-labs/north-korean-defectors-journalists-targeted-using-social-networks-kakaotalk/

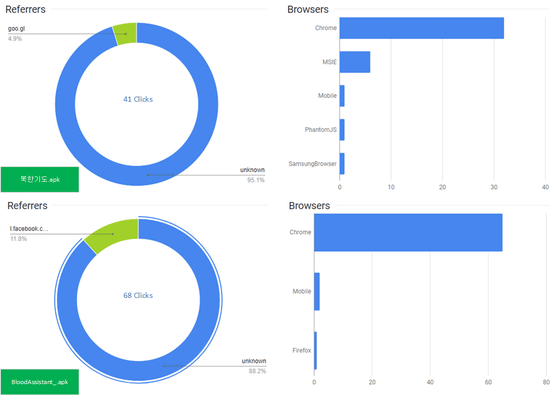

セキュリティソフトを開発するMcAfeeの調査チームが、北朝鮮がばらまいているというマルウェアのAPKファイルを入手し、その分析結果を公開しています。McAfeeによると、マルウェア配布にはGoogleの短縮URL作成サービスの「Google URL Shortener」が使用されているそうです。

北朝鮮が配布しているマルウェアは2つあり、ひとつは「북한기도(北朝鮮の祈り)」で、もうひとつはヘルスケアアプリに偽装した「BloodAssistant」というもの。これらのマルウェアが配布されているURLへのアクセスはほとんどが韓国ユーザーのものであり、使用しているOSとブラウザの組み合わせはWindowsとChromeが大半だそうです。なお、マルウェアのひとつである「BloodAssistant」が配布されているURLには、Facebook経由でのアクセスが約12%もあります。

攻撃の標的とされると、ユーザーにはニュース記事などへの短縮URLが送られてきます。送られてくるURLは転送用ページのもので、リダイレクト先がマルウェアを配布するページになっているので、URLの見た目や一緒に表示されるサムネイルではリンク先がマルウェアを配布するページかどうかわからないようになっています。

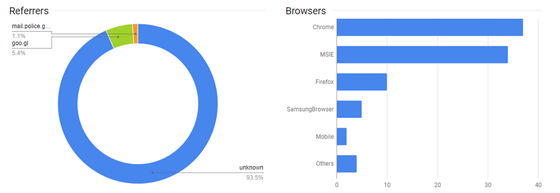

以下は、「mail.police.go.kr」という韓国の警察が使用しているメールアドレスのドメインが短縮URLにアクセスしたことを示すスクリーンショット。McAfeeは、「つまり、この短縮URLは警察のアドレスから送られてきた可能性を示しています」と記しています。

なお、McAfeeは「これらのURLへアクセスしたのは被害者だけでなく、マルウェア研究者のアクセスも含まれている可能性がある」と記しており、クリック数はあまり意味がない情報かも知れないとしています。

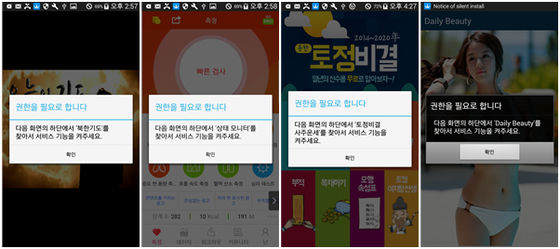

マルウェアが配布されるページにはAPKファイルが存在し、これがトロイの木馬を被害者のデバイス上で展開します。以下の画面はドロッパーが実行されている瞬間のスクリーンショット。

ドロッパーが実行されると、まず対象のデバイスが既にマルウェアに感染していないかがチェックされます。感染していない場合、アプリにアクセス権を提供するかどうかの通知が表示されるのですが、ポップアップウィンドウをタップしてしまうと、アプリはアクセス権を得てしまうとのこと。

マルウェアがアクセス権を取得すると、マルウェアはその他のさまざまな設定を有効にしたり、トロイの木馬をインストールしたりし始めます。しかし、その様子をユーザーに見られないようにするため、マルウェアは突如ムービーを再生するなどして強制的に別ウインドウを表示します。なお、これらの動作を隠すためのウインドウはトロイの木馬をインストールし終えるとに消えるそうです。

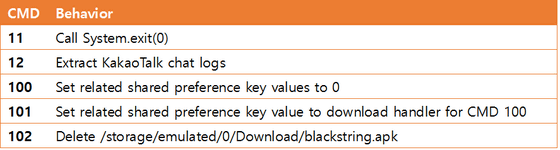

インストールされたトロイの木馬はデータをアップロードしてコマンドを受け取るための制御サーバーとしてDropboxやYandexを使用し、感染した端末の情報を一時フォルダに保存してクラウド上にアップロードするそうです。さらに、感染したデバイスを制御するためのコマンドやその他のデータを含むファイルをダウンロードし、より凶悪な機能を身につけていくことが可能となります。マルウェア全体を更新することも簡単に可能で、実行可能な機能の中には「カカオトークのチャットログをキャプチャーする」というものも存在しています。

悪意のあるAPKファイルは、同じGoogleアカウントのGoogleドライブ上にアップロードされていることも明らかになっています。また、このGoogleドライブのアドレスにはSNSアカウントが紐付けられていたそうで、これらのアカウントを経由してマルウェアが配布されているウェブページへの短縮URLをターゲットに送信しまくっていたことも判明しました。なお、マルウェアを配布しているグループは使用しているクラウドサービスのアカウント名に、韓国のドラマやTV番組などを使用しているので、韓国文化に精通した人物であることもわかっています。

加えて、解析を進める中で、韓国では使われていない北朝鮮でのみ使われている言葉の「피형(血液型)」も発見されています。さらに、マルウェアの拡散に使用されたアカウントに紐付けられているAndroid端末のテストログファイルの中には、北朝鮮のIPアドレスも見つかりました。

なお、McAfeeは北朝鮮のマルウェアをセキュリティアプリの「マカフィー モバイルセキュリティ」で「Android/HiddenApp.BP」として検出できるようにアップデートしています。こういったマルウェアから身を守るには、未確認のソースからアプリケーションをインストールしないことと、カカオトークをインストールする場合はGoogle Playからのみ実行することが推奨されています。

・関連記事

「北朝鮮で暮らす」というのはどういうことなのか?若者に生の声を聞いたムービーが公開中 - GIGAZINE

強まる制裁に対抗する北朝鮮の命綱は仮想通貨Bitcoinなのか? - GIGAZINE

「北朝鮮よりも人工知能の方が危険」とイーロン・マスクが発言 - GIGAZINE

まさかの北朝鮮製「iPad」が登場 - GIGAZINE

北朝鮮製のタブレット「Woolim」が持つ情報統制とスパイ発見のためのおそるべきシステムとは? - GIGAZINE

・関連コンテンツ

in ソフトウェア, スマホ, セキュリティ, Posted by logu_ii

You can read the machine translated English article The possibility that North Korea is tryi….