数百万台のコンピューターに監視用マルウェアを送り込むシステムが密かに稼働中

by Corey Burger

2013年6月にエドワード・スノーデン氏によってアメリカ政府による個人情報収集用の極秘システム「PRISM」の存在が暴かれました。PRISMを開発・運用しているアメリカ国家安全保障局(NSA)では10万台のPCをオンライン・オフライン問わず監視する「クオンタム」計画が行われていることも2014年1月に明かされていますが、これに加えて、自動的に100万台規模のコンピューターに対してマルウェアを送り込んで監視網を広げるシステムも作られていたことが発覚しました。

How the NSA Plans to Infect 'Millions' of Computers with Malware - The Intercept

https://firstlook.org/theintercept/article/2014/03/12/nsa-plans-infect-millions-computers-malware/

NSA’s automated hacking engine offers hands-free pwning of the world | Ars Technica

http://arstechnica.com/information-technology/2014/03/nsas-automated-hacking-engine-offers-hands-free-pwning-of-the-world/

NSAがGoogle・YouTube・Microsoft・Apple・Facebookなどのネット関連企業が所有するサーバーに自由にアクセスして情報を収集できる極秘システム「PRISM」を運用していたのはすでに明らかになっている事実ですが、エドワード・スノーデン氏が公開した極秘文書によると、NSAは情報収集能力をさらに大きく拡張するために、数百万台のコンピューターにマルウェアを仕掛ける技術を開発したそうです。

2004年の時点でNSAがマルウェアを送り込み監視対象としていたマシンの台数は100台から150台でした。しかし、NSAは6年~8年をかけて「Tailored Access Operations(TAO)」と呼ばれるハッカーの精鋭部隊を組織、監視対象を何万台という数にまで増やしました。その結果、人間が処理できる限界を超えたため、開発されたのが「Turbine(タービン)」と呼ばれるシステムです。タービンは「知的な指揮統制能力を持つ」「工業規模の利用が可能」なシステムで、2010年7月に稼働し、そのおかげで監視対象マシンの数は8万5000台から10万台にまで増加したとのこと。

監視対象のマシンに送り込まれるマルウェアの1つが「UNITEDRAKE」というコードネームで、いろいろなプラグインを搭載することで感染したマシンのコントロールを完全に掌握することが可能。プラグインには、マイクが拾った周囲の音声を収集するCAPTIVATEDAUDIENCE、ウェブカメラを利用して写真を撮影するGUMFISH、ブラウズ履歴やパスワードを含むログイン情報を記録するFOGGYBOTTOM、打鍵内容を記録するGROK、感染したマシンに接続されたリムーバブルドライブ(USBメモリやSDカードなど)のデータを抽出するSALVAGERABBITなどがあります。

NSAは海外の諜報や国内のスパイ活動やテロ活動を防止するために情報を収集して利用しているのであり、その他の目的には使用しないとコメントしていますが、内部文書によるとタービンは必ずしもテロリストや過激派を対象としたものではなく、ISPのシステム管理者もターゲットになっていたようです。NSAに相当するイギリスの諜報機関・GCHQはベルギーの通信会社ベルガコムを標的とした作戦「オペレーション・ソーシャリスト」を実施し、2010年からベルガコムのシステムにアクセスする能力を得ていたことが明らかになっています。

しかし、NSAは「情報収集」だけを目的としていたわけではなく、例えばあるウェブサイトからアクセスしてきたターゲットの通信を遮断するQUANTUMSKYや感染マシンでのファイルダウンロードを妨害するQUANTUMCOPPERというマルウェアを使い、ネットに混乱をもたらしていました。

こうしたマルウェアを送り込む手法としては、スパムを利用する「WILLOWVIXEN」と呼ばれる作戦が用いられてきました。この場合、マルウェアは活性化してから8秒以内にバックドアを作っていましたが、近年はスパムを警戒するユーザーが増えたためうまくいかなくなりました。

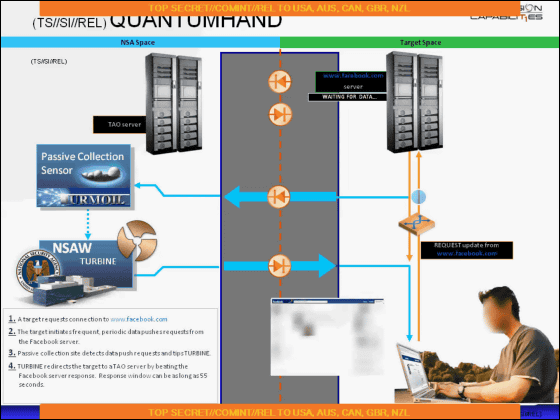

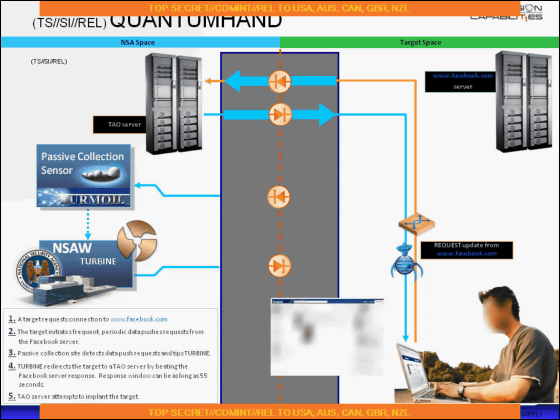

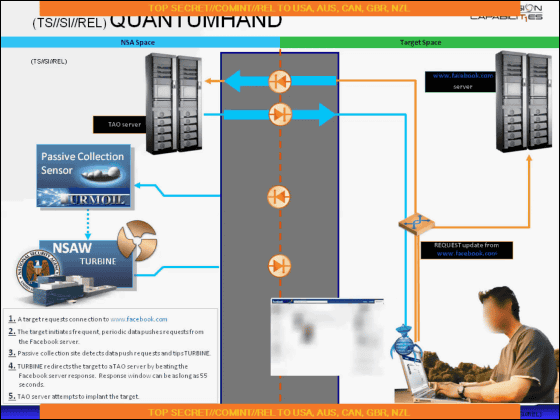

代わって偽のFacebookサーバーを装ってユーザーにFacebookへログインさせるように見せかけ、ログイン処理(だとユーザーが思っているもの)の裏でマルウェアを送り込み、HDD内の情報を抜き出すという手法を採っています。

その流れを図解したものがこのムービー。

How the NSA Secretly Masqueraded as Facebook to Hack Computers for Surveillance on Vimeo

中央の空間を隔てて左側に並んでいるのはNSAのネットワーク、右側がターゲットのネットワーク(一般的なインターネット)。ユーザーがFacebookにアクセスしようとすると、その途中で「TURMOIL」と呼ばれるパケットセンサーがアクセスを検知、タービンが動いてFacebookのサーバーがリクエストを返す前に割り込んできます。

こうなると、Facebookへアクセスしているつもりでも、通信先はFacebookを装ったNSAのネットワークに切り替わり、ログインしているつもりで待機している間にマルウェア(図中では青い虫で示されている)を仕込まれます。

マルウェアを仕込み終えると本物のFacebookサーバーへの通信に切り替わるので、正常にログイン処理が行われ、マルウェアに感染したということにユーザーは気付かない、というわけです。こうした“ネットワーク盗聴”の拠点はNSAの本部があるメリーランド州フォート・ミード陸軍基地だけではなく、イギリス空軍のメンウィズヒル基地、日本の三沢基地にもあるとのこと。

FacebookのJay Nancarrow氏は、Facebookが2011年にHTTPSに対応し、2013年にはHTTPS接続を標準にしたことを挙げて「このような活動が行われていたという証拠はない」とコメントしていますが、Facebookも含めて同様のネットサービスであればNSAのシステムによる干渉を受け得るかもしれないことを認めています。

危険なのはネットサービスだけではありません。NSAの精鋭ハッカー部隊TAOはInternet ExplorerやFirefoxといったウェブブラウザ、ネットワーク接続に使っているルーター、プラグインとして動作しているFlashやJAVAなどの脆弱性もターゲットにしており、アンチウイルスソフトのプログラムの裏をかくようなこともしているとのこと。NSAはこういった技術を調べ尽くしているので、検知することが非常に難しいそうです。

こういった事実に対して、エフセキュアセキュリティ研究所の主席研究員であるミッコ・ヒッポネン氏は「NSAがマルウェアを動作させることで、感染マシンでは第三者からの攻撃対象になる新たな脆弱性が生まれる恐れがある」とコメント。何百万ものマルウェアを埋め込んだことで、NSAでも全体をコントロールすることは不可能な状態にあり、特定のターゲットを指定することができない大規模感染・大規模監視状態にあるのではないかと指摘しました。

ちなみに、NSAの主な懸念材料の1つは「海外諸国も同じような秘密戦術を取り入れつつある」ということだそうです。

・関連記事

Google・Apple・Yahoo!などのサーバにある個人情報を直接のぞき見できる極秘システム「PRISM」とは? - GIGAZINE

米政府が国民の情報収集をしていた「PRISM」問題を暴露したCIA元職員が実名公開 - GIGAZINE

NSAは中国の携帯電話会社をハックして何百万通ものSMSを盗み見ていた - GIGAZINE

180万人以上のYahoo!ユーザーのウェブカメラが傍受され、性的な部位を他人に見せるためにビデオ通話が多用されていた実態が明らかに - GIGAZINE

Torユーザーを攻撃するNSAのコードネーム「EgotisticalGiraffe」とは? - GIGAZINE

NSAがSkype・HotmailなどへアクセスするのをMicrosoftが支援していたことが判明 - GIGAZINE

ネットのどこかに米政府情報機関の極秘資料は未公表のものも含めて隠蔽済みか - GIGAZINE

海底ケーブルを流れる情報が傍受されて諜報機関に売られていることが判明 - GIGAZINE

機密情報満載のHDDを復元できないようにドリルや研磨機で徹底的に破壊するムービー - GIGAZINE

香港を逃亡先・亡命先として選ぶのにピッタリな6つの理由 - GIGAZINE

トム・クランシーにより予見された4つの出来事 - GIGAZINE

・関連コンテンツ

You can read the machine translated English article A system that sends monitoring malware t….