核再処理工場を攻撃、ウラン遠心分離機が一時的に制御不能になったサイバー攻撃「ターガタック」とは?

By alifaan

Google、Yahoo!、Adobe、モルガン・スタンレーなど30社以上のIT企業や証券会社のサーバを攻撃してソースコードを改ざんしようとした「オーロラ作戦」、イランの核再処理工場を攻撃する目的でシーメンス社の工程制御システム(SCADA)のための管理ソフトウェアパッケージと設備を狙うために作られ、ウラン遠心分離機を一時的に制御不能にしたコンピュータ・ワーム「スタクスネット(Stuxnet)」、といったようにして大規模かつ巧妙かつ継続的に特定の組織を狙うサイバー攻撃「ターガタック」というものが、G Data Softwareによると多発しているとのことです。

実際にはどのような攻撃が過去に行われてきたのか、その歴史を紐解いてみると、これまでにないレベルのネット犯罪が起きつつあることが理解できます。

そもそも「ターガタック」とは「ターゲッテッド・アタック」の略語です。ターガタックの特徴的な点は「特定の標的(企業や組織)に対して、継続的かつ複合的にさまざまな攻撃を仕掛ける種類のサイバー攻撃」である、という点にあります。これまでのウイルスやマルウェアの傾向の歴史を順に並べると以下のようになります。

◆第1世代:愉快犯的な攻撃

By x-ray delta one

起動することによってハードディスクの中のファイルをランダムに消す、あるいは物理フォーマットを開始して復旧できないようにする、あるいはおちょくるような画像ファイルですべてのファイルを上書きしていく、突然画面にゲームのような画面が出てきて失敗すると二度と起動しなくなる、画面が爆撃されて攻撃された箇所が本当に壊れていく、CD-ROMドライブが勝手に開閉しはじめる、フロッピーディスクドライブが延々とカタカタ鳴り続ける、強制的にブルースクリーンが発生して落とされる、自分のハードディスクの中のファイルがすべてZIPファイルにまとめられてファイル共有ソフト経由で流出するなどなど、感染した側には実害があるのですが、ウイルスやマルウェアを作成した側には精神的な充足感以外は存在しないタイプの攻撃が第1世代となります。インターネット黎明期の頃からウイルスに感染しまくった経験のある人であれば、「ウイルス感染、すなわち死」ぐらいの感覚を持っている人が多いはずで、その理由はまさにウイルス作者には何のメリットもないのにこちらは即死攻撃を食らうというこのおそるべき点にあります。

◆第2世代:金銭目的の攻撃

By -Eudoxus-

ウイルスやマルウェア作者というのは初期の頃はほとんどが学生などの若者であったのですが、さすがにこれだけでは食べていくことができず、そういった若者に目をつけたマフィア(主に東欧だったらしい)が彼らを雇い、さまざまな種類の「金儲けができる」タイプのウイルスやマルウェアを次々と生み出していきました。わかりやすいところではフィッシング詐欺に利用し、相手の個人情報・クレジットカード番号・銀行口座番号とパスワードなどを遠隔操作で盗み出しました。また、ウイルスやマルウェア自身が大量の亜種を生成しつつ不特定のユーザーを狙って感染を繰り返していき、どんどん広がっていくという特性を利用して、感染済みで遠隔操作可能な大量のインターネットに接続されたパソコン、要するにボット・ゾンビ化したパソコンを束ねてボットネットを構築、コマンド1つで一度に数千台から数十万台のパソコンをリモートコントロールすることも可能になり、このボットネット自体を時間貸しするという違法ビジネスモデルまで登場しました。こうやって時間貸しされるボットネットワークはスパムメールの踏み台として使われたり、24時間営業のオンラインカジノサイトや年末の稼ぎ時のショッピングサイトに誰もアクセスできなくなる「DDoS」(Distributed Denial of Service)攻撃に使うことによって相手サイトを脅迫して金銭を得ようとするなど、さまざまな金銭目的に使われてきました。

◆第3世代:「国家」規模の組織が直接もしくは間接的に関与している攻撃

By AZRainman

第1世代は個人やきわめて少数の集団によるもの、第2世代は犯罪組織によるもの、そして第3世代が「国家」あるいはそれに相当する大規模組織が関わっているというレベルのものになります。なんだか陰謀論や一昔前のサイバー戦争などの陳腐な表現を使うしかないようなイメージもしますが、そういうものがここ数年でようやく本格的になってきた、ということです。この攻撃の目的は金銭ではなく、また狭義での犯罪や政治活動でもないというのが特徴で、個人情報の窃取というよりも機密情報への「スパイ行為」であり、単なるサービス不能化(DoS)攻撃ではなく「妨害工作」あるいは「軍事行為」「政治的な示威行為」という表現が適切になります。特定の組織を狙って行われる攻撃、すなわち「Targeted Attack」、略して「Targattack(ターガタック)」というわけです。

これまで何らかの形で表沙汰になったターガタックの事件はG Data Softwareによると以下のようになります。

◆(1)オーロラ作戦(2009年半ば頃~2009年12月)

By AZRainman

インターネット・エクスプローラーの脆弱性を狙ったもの。アドビ、ジュピター、グーグル、ヤフー、モルガン・スタンレーなど30社以上のIT企業や証券会社のウェッブサーバーへの執拗なアクセスがあり、ソースコードを改ざんしようと試みられ、「オペレーション・オーロラ」と呼ばれ、後に「オーロラ攻撃」と呼称されるようになりました。

◆(2)二酸化炭素排出量取引局(DEHSt)への攻撃(2010年1月)

By AZRainman

フィッシング攻撃。ドイツの同所の名称を騙ったフィッシング詐欺の送信者を偽ってユーザーを欺き、ハッカー攻撃からの保護というソーシャルエンジニアリングを駆使しながら、リンク先のサイトにログインを求めたもの。盗み出されたアカウント情報は、二酸化炭素の排出権の不正委譲に利用され(主な委譲先:デンマーク、イギリス)、その被害額は300万ユーロ(約3億5000万円)にものぼっています。

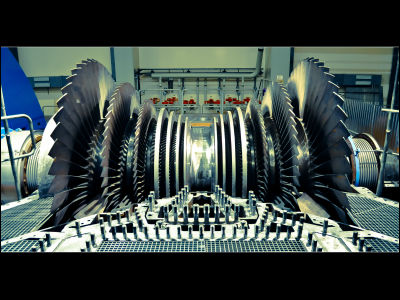

◆(3)スタクスネット(2010年7月)

By CmdrCord

ウィンドウズのコンピュータ・ワーム(Stuxnet)。イランの核再処理工場を攻撃する目的でシーメンス社の工程制御システム(SCADA)のための管理ソフトウェアパッケージと設備を狙う。結果、ウラン遠心分離機が一時的に制御不能になりました。McAfeeが自社ブログ内の「Stuxnet攻撃がエネルギー業界にもたらした意味」で詳細に解説していますが、「要するに、これは異常なほど巧みな攻撃なのです」と言っているのが象徴的で、これまでの攻撃とは明らかにレベルが違っています。

◆(4)仏財務省への攻撃、G20ファイルの窃取(2010年12月)

By x-ray delta one

2010年末よりフランスの財務省にある150台以上のコンピュータが攻撃され、G20(EUと主要19か国による財務相・中央銀行総裁会)関連のファイルが狙われたもの。発表したのは、2011年3月になってから。

◆(5)RSAサーバーへの攻撃(2011年3月)

By AZRainman

米国RSA社(認証やアクセス管理を専門とする大手のセキュリティ企業)のサーバーにハッカーが侵入し、SecurIDトークンに使用されているコード生成のアルゴリズムの一部が盗み出されたかもしれない、という事件。知的財産が強奪されようとしたもの。少なくとも何らかの情報へのアクセスがあったことが認められるものの、それが実際に将来の問題を引き起こすかどうかは不明。

◆(6)EU欧州委員会への攻撃(2011年3月)

By nick.garrod

2011年3月にブリュッセルで行われた欧州委員会の直前にかつてないほど激しい攻撃が仕掛けられたものの、アクセス制限をかけるなどの措置を行い、情報漏洩には至らなかった模様。

◆(7)米イプシロン社のメールアドレス大量流出(2011年4月)

By x-ray delta one

大手企業の何百万ものメールアドレスが保存されているイプシロン社のデータベースから顧客のメールアドレスなどが大量に盗み出されたというもの。イプシロン社は、大手のオンラインマーケティング会社で、ディズニーやシティバンクなど、世界中の何百もの大企業が利用しています。

G Data Softwareはこれら一連のターガタック事件について、

金銭獲得を主目的とした「サイバー犯罪」と対比させて言うなれば、表沙汰になりにくい「サイバースパイ行為」が活発化している、と言えるでしょう。

このサイバースパイ活動と、従来の手法との違いは、不特定多数を相手に攻撃するのではなく、軍事施設を攻撃したり、政治経済上の対立によるものであったりするので、身近で目撃することなく、気付かれにくい、という点です。

また、世間で知られるようになった攻撃は、いわば「成功事例」に相当するのですが、この成果をふまえて、ネット犯罪におけるフィッシング詐欺メール利用が、今後増加する可能性があるでしょう。しかも私たちがそのことを知るには、直接個別のメールアドレス宛に攻撃を行われることでしか、この事態を把握するのは困難です。

ということで注意喚起をしており、以下のような3つの対策が常に個人レベルでも必要である、としています。

●システムがインターネットに接続していなくても、また、ゲートウェイによって守られている自立型ネットワークであったとしても、あらゆるシステムは、攻撃される可能性がある。

●あらゆるシステムは、インストールされたソフトウェア(フラッシュやアドビ、ウィンドウズOSなど)のアップデートを必要とする。

●ゲートウェイの保護のみならず、重要なデータがあるかどうかにかかわらず、内部システムへの保護も必要である。

・関連記事

実際に対サイバー攻撃アラートシステム「DAEDALUS」が警告を出す映像 - GIGAZINE

原発や軍事用に使われている中国製シリコンチップにサイバー攻撃可能な未知のバックドアが発見される - GIGAZINE

AutoCADで作った設計資料や青写真を中国へ送信する産業スパイワームが出現 - GIGAZINE

2010年上半期の最強アンチウイルスソフトが決定 - GIGAZINE

「第三次世界大戦が始まったぞ!」という内容で核爆発の画像があるページへ誘導する謎のメール - GIGAZINE

お天気カメラが核爆発の瞬間を捉えて生放送 - GIGAZINE

1日に36億通のウイルス入りメールを送信していたボットネットをハイテク犯罪チームが解体に成功 - GIGAZINE

かつて「伝説のハッカー」として恐れられたケビン・ミトニック氏にいろいろ質問をぶつけてみました - GIGAZINE

・関連コンテンツ