6万人以上ものスパイウェアユーザーの情報をSQLインジェクションで読み取ることに成功したという報告

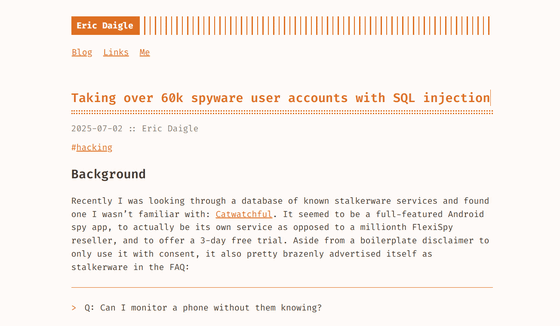

コンピューター科学者でホワイトハッカーのエリック・デイグル氏が、「Catwatchful」というAndroidデバイス向けスパイウェアアプリの脆弱(ぜいじゃく)性を突き、約6万2000件のユーザーアカウント情報を掌握した手法とその経緯を自分のブログで明らかにしました。

Taking over 60k spyware user accounts with SQL injection :: Eric Daigle

https://ericdaigle.ca/posts/taking-over-60k-spyware-user-accounts/

Data breach reveals Catwatchful 'stalkerware' is spying on thousands of phones | TechCrunch

https://techcrunch.com/2025/07/02/data-breach-reveals-catwatchful-stalkerware-spying-on-thousands-android-phones/

デイグル氏は、Android向けにリリースされているスパイウェアアプリの「Catwatchful」の調査を行いました。このCatwatchfulは「子どもを監視するためのツール」という名目で、無許可でスマートフォン内にある写真やメッセージ、位置情報、マイク音声、カメラ映像を秘密裏に収集していました。

デイグル氏は無料トライアルアカウントを作成する過程で、ユーザー情報がFirebaseと「catwatchful.pink」というドメインのカスタムデータベースの2か所に登録されることに気付きました。

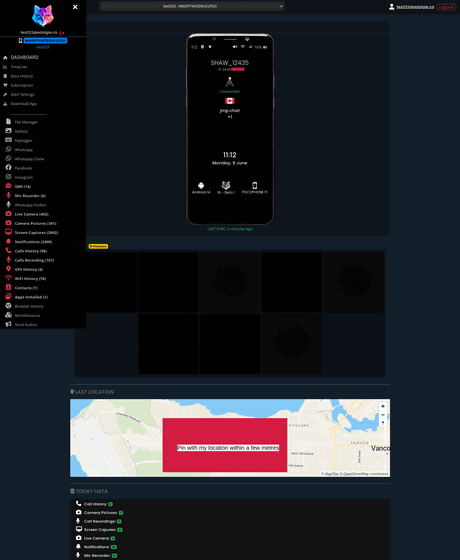

Catwatchfulをインストールすると、対象のスマートフォンから様々な情報を収集しながらコントロールパネルで監視できる仕組みになっており、収集された個人データの大半はセキュリティが強固で攻撃が困難なFirebaseのデータベースに保存されていました。一方、catwatchful.pinkのサーバーのAPIは認証なしでアクセス可能でしたが、個人を特定するパラメーターの推測が困難だったことから、単純な不正アクセスは難しい状況だったとのこと。

しかし、このAPIの「getDevice」というエンドポイントに対してSQLインジェクションを試みたところ、MySQLデータベースの脆弱性が容易に発見されたとのこと。

この脆弱性を悪用してデータベースをさらに調査した結果、「user」というテーブルから、サービスを利用する全ユーザー約6万2000人分のユーザーIDと平文のパスワード、そして被害者のデバイス2万6000台のデータが保存されていることが判明。デイグル氏は、これによりサービス上の全アカウントを実質的に制御できる状態になったと報告しています。

侵害されていたデバイスのほとんどはメキシコ、コロンビア、インド、ペルー、アルゼンチン、エクアドル、ボリビアにあったとのこと。データは一番古いもので2018年頃に取得されていたそうです。

さらに、このデータベースからはCatwatchfulの管理者で開発者の身元も明らかになったとのこと。デイグル氏はIT系ニュースサイトのTechCrunchと協力し、この管理者へ「Catwatchfulを使ったデータ侵害を認識していたか」「データベースの脆弱性からユーザーのデータが流出したことをユーザーに告知するか」を尋ねるメールを送信したそうですが、返答はなかったとのこと。

また、CatwatchfulのAPIをホストしていたウェブ企業はTechCrunchの取材に対し、スパイウェア開発者のアカウントを停止し、スパイウェアの動作を一時的にブロックしたことを明らかにしました。しかし、その後ホスティングプロバイダーであるHostGatorのサーバー上でAPIが復旧したとのこと。HostGatorは、スパイウェアのホスティング会社に関するコメント要請には応じませんでした。

その後、TechCrunchは、Catwatchfulのデータベースから得られた個人情報を、データ侵害通知サービスの「Have I Been Pwned?」に提供したと報告しています。また、Catwatchfulのデータ保存に関与していたFirebaseインスタンスの詳細をGoogleに通報したとのこと。Googleは「Firebase製品を使用するすべてのアプリは、我々の利用規約とポリシーを遵守する必要があります。この問題について調査を進めており、違反が判明した場合は適切な措置を講じます。これらのアプリをインストールしようとするAndroidユーザーは、Google Play Protectによって保護されています」と回答していますが、記事作成時点ではCatwatchfulは引き続きFirebaseでホストされているそうです。

なお、catwatchful.pinkのサイトは停止されましたが、サービスはすぐに別のドメインで脆弱性が残ったまま復旧したとのこと。デイグル氏によれば、別のドメインにはウェブアプリケーションファイアウォールが導入され、SQLインジェクション攻撃はブロックされるようになったそうです。

・関連記事

2024年版「最もよく使われるパスワード」が公開される、日本企業からは「ニャンまげ」が謎のランクイン - GIGAZINE

PostgreSQLにあるSQLインジェクションの脆弱性が9年以上発見されずアメリカ財務省への侵入に使用されてしまう - GIGAZINE

Internet Archiveがハッキングされて3100万人のユーザーデータが漏えい - GIGAZINE

プライバシーだだ漏れの出会い系アプリを大学生が発見 - GIGAZINE

名古屋港へのランサムウェア攻撃で知られる「LockBit」がハッキングされ5万9975個のBTCアドレスと4442件の被害者との交渉内容がダークウェブ上に流出 - GIGAZINE

・関連コンテンツ

in ソフトウェア, ネットサービス, スマホ, セキュリティ, Posted by log1i_yk

You can read the machine translated English article Report that information of more than 60,….