何百万台ものIoT端末に使用されているESP32チップに個人情報窃盗につながる可能性のある隠し機能が存在

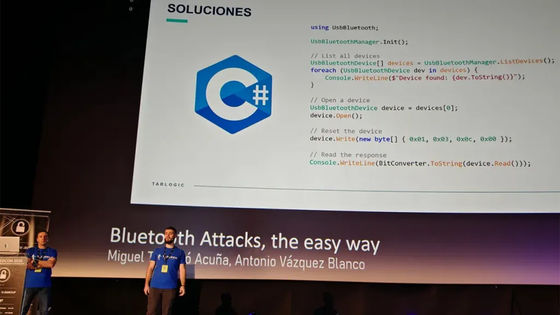

セキュリティ企業のTarlogic Securityが、数百万台のIoT端末に搭載されているWi-Fi接続・Bluetooth接続用のESP32チップに、個人情報を盗み取る目的で悪用可能な隠し機能があると報告しました。

Tarlogic detects a hidden feature in the mass-market ESP32 chip that could infect millions of IoT devices

https://www.tarlogic.com/news/backdoor-esp32-chip-infect-ot-devices/

この発見は、スペイン・マドリードで開催されたセキュリティカンファレンス「RootedCON」で発表されました。

Tarlogic Securityによると、Bluetooth規格に関する研究を進める中で発見したものだそうです。

問題の隠し機能を悪用した場合、敵対的攻撃者はなりすまし攻撃で、スマートフォンやPC、スマートホーム端末、医療機器などの端末を永続的に感染させることが可能です。

該当するESP32チップは2ユーロ(約320円)と安価で購入なことから多くのIoT端末に採用されていて、メーカーのEspressifは2023年に「これまでに10億個が出荷された」と発表しています。

なお、当該機能についてTarlogic Securityは「バックドア」と報告していましたが、セキュリティ研究者のゼノ・コヴァ氏は「(問題視されている)コントローラーメモリを読み書きするベンダー固有のHCIコマンドは、BroadcomやCypress、Cypressなど他のベンダーのBluetoothチップにもみられる一般的な設計」だと指摘。「ベンダー固有コマンドはプライベートAPIを効果的に構成している。プライベートAPIを公文書化しないという選択は、『バックドア』ではない」と反論しました。

コヴァ氏の意見を受け入れる形で、Tarlogic Securityは表現を「バックドア」から「隠し機能」に改めています。また同様に、この件を報じていたセキュリティニュースサイトのBleepingComputerは「文書化されていないコマンド(Undocumented commands)」という表現に変更しています。

Undocumented commands found in Bluetooth chip used by a billion devices

https://www.bleepingcomputer.com/news/security/undocumented-commands-found-in-bluetooth-chip-used-by-a-billion-devices/

・関連記事

Appleの「探す」ですべてのBluetooth対応端末を追跡可能な「nRootTag」攻撃を研究者が発見、あらゆるスマホやPCが意図せずAirTag代わりに - GIGAZINE

液晶モニターからの「音」でデータを盗む恐るべき技術「PIXHELL攻撃」が登場 - GIGAZINE

無線操作デバイス「Flipper Zero」でテスラの電気自動車を盗み出す方法が考案される - GIGAZINE

スマート歯ブラシすらDDoS攻撃に悪用される可能性があると専門家が警告 - GIGAZINE

Apple公式iPhone用HDMIアダプターに見せかけて位置情報や閲覧データを要求しスパム広告を表示する悪質な模倣品が見つかる - GIGAZINE

・関連コンテンツ

in ハードウェア, セキュリティ, Posted by logc_nt

You can read the machine translated English article ESP32 chips used in millions of IoT devi….