サイバー犯罪者に悪用された攻撃エミュレーションツール「Cobalt Strike」の海賊版サーバー593台が停止し弱体化

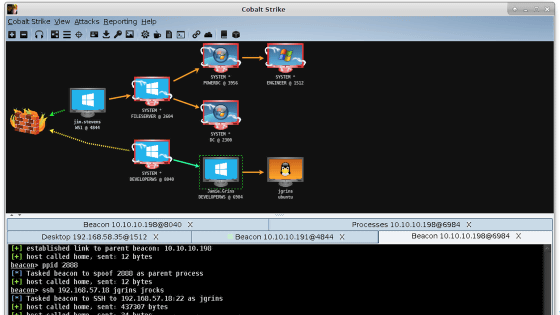

「Cobalt Strike」はセキュリティ企業のFortra(旧称:HelpSystems)が開発したツールで、サイバー攻撃をエミュレーションしてセキュリティの欠陥を発見するのが主な用途です。このCobalt Strikeの海賊版が流通してサイバー犯罪者に悪用されていたのですが、イギリスの国家犯罪対策庁(NCA)を中心とする国際的なチームが593件の「海賊版Cobalt Strikeのサーバー」を停止させることに成功しました。

National Crime Agency leads international operation to degrade illegal versions of Cobalt Strike - National Crime Agency

https://www.nationalcrimeagency.gov.uk/news/national-crime-agency-leads-international-operation-to-degrade-illegal-versions-of-cobalt-strike

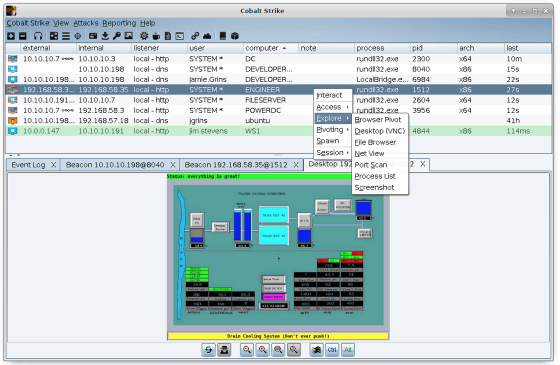

Cobalt StrikeはFortraが開発する有償のセキュリティツールで、「システムに侵入する」「キーボード入力を取得する」「スクリーンショットを取得する」「任意のファイルをダウンロードさせる」「攻撃通信を秘匿する」といった高度な機能を備えています。ユーザーはCobalt Strikeを使用することでセキュリティシステムの欠陥を発見して対策を強化できます。

Cobalt Strikeはセキュリティ強化のための使用を意図して開発されたソフトウェアですが、2010年代後半から海賊版Cobalt Strikeがサイバー犯罪者の間で流通し始め、攻撃に悪用されるようになりました。Cobalt Strikeには操作方法を説明する動画などを含む詳細なサポート情報が用意されているため、サイバー犯罪者に「簡単に使える攻撃ツール」とみなされて広く使われるようになったとのこと。海賊版Cobalt Strikeを悪用したサイバー攻撃は次々と報告されており、中国政府と関連するとされるサイバー犯罪者が海賊版Cobalt Strikeを悪用した事例も報告されています。

中国政府系ハッカーが台湾の半導体産業から戦略的に情報を盗み出している証拠とは? - GIGAZINE

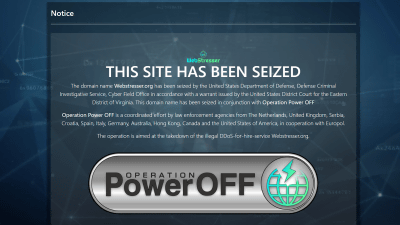

海賊版Cobalt Strikeを悪用するサイバー犯罪者は、インターネット上に「海賊版Cobalt Strikeを仕込んだサーバー」を設置しており、攻撃対象者を当該サーバーに誘導してサイバー攻撃を実行しています。NCAはアメリカ連邦捜査局(FBI)やオーストラリア連邦警察、王立カナダ騎馬警察、ドイツ連邦刑事庁、オランダ国家警察、ポーランドサイバー犯罪対策中央局と協力して「海賊版Cobalt Strikeを仕込んだサーバー」の停止作戦を実施しました。

対策チームは27カ国の129件のインターネットサービスプロバイダーのもとに設置されている690件のサーバーに対して措置を講じました。その結果、2024年6月24日からの1週間で593件のサーバーを停止することに成功しました。

NCAのサイバー犯罪部門の長官を務めるポール・フォスター氏は「サイバー犯罪者の活動を支援するツールやサービスを排除することは、サイバー犯罪者を弱体化させる最も効果的な方法です」と述べ、サーバー停止作戦の有効性を強調しています。

なお、Cobalt Strikeの開発元であるFortraは、今後も海賊版の排除を目指して法執行機関と協力する姿勢を示しています。

・関連記事

中国政府系ハッカーが台湾の半導体産業から戦略的に情報を盗み出している証拠とは? - GIGAZINE

中国のハッカーがMicrosoft Exchange Serverなどの脆弱性を利用してアメリカ政府を攻撃していたことが判明 - GIGAZINE

Windowsイベントログを利用したファイルレスマルウェアの手法が観測される - GIGAZINE

多数のGitHubリポジトリでマルウェアを仕込んだ「セキュリティ検証用コード」が発見される、なんと10個に1個は悪意のあるリポジトリ - GIGAZINE

名古屋港ハッキングの首謀者とみられる「LockBit」のサイトをアメリカ・イギリス・日本などの国際法執行部隊が押さえる - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1o_hf

You can read the machine translated English article 593 pirated servers of the attack emulat….