GitHubやVimeoなどの人気サイトが「前代未聞」の難読化機能を備えたマルウェアキャンペーンに悪用されていたことが判明

Google傘下のサイバーセキュリティ会社・Mandiantが、一見無害に見えるテキストファイルやランダムなURLの文字列を複雑に組み合わせた一連のサイバー攻撃を特定したと発表しました。Mandiantは、動画共有サイト・Vimeo、ソフトウェア開発プラットフォーム・GitHub、有名なIT系ニュースサイト・Ars Technicaがこのマルウェアキャンペーンの踏み台として利用されたことを確認しています。

Evolution of UNC4990: Uncovering USB Malware's Hidden Depths | Mandiant

https://www.mandiant.com/resources/blog/unc4990-evolution-usb-malware

Ars Technica used in malware campaign with never-before-seen obfuscation | Ars Technica

https://arstechnica.com/security/2024/01/ars-technica-used-in-malware-campaign-with-never-before-seen-obfuscation/

Italian Businesses Hit by Weaponized USBs Spreading Cryptojacking Malware

https://thehackernews.com/2024/01/italian-businesses-hit-by-weaponized.html

今回Mandiantが報告したマルウェアキャンペーンは、イタリアを拠点として少なくとも2020年から活動しているサイバー犯罪グループ「UNC4990」が行ったもの。UNC4990の主な標的は欧米の企業で、対象となる業界は医療、運輸、建設、物流など多様です。

UNC4990の最大の特徴は発見を困難にするための周到な偽装で、Mandiantの研究者であるヤシュ・グプタ氏はArs Technicaの取材に対し、「これまでとは違う斬新な方法での正規サービスの悪用により、発見するのは非常に難しくなっています。これは普通のマルウェアには見られないもので、この点は私たちにとって大変興味深く、かつ特に注意を呼びかけたいポイントでした」と話しています。

一連の攻撃は大きく分けて3つの段階を経て秘密裏に感染を拡大しますが、最初の段階はマルウェアに感染したUSBドライブを使うという非常に古典的な手段が取られます。Mandiantはこの第1段階のマルウェアを「Explorer.ps1」と呼んでいます。

これと平行して、VimeoやGitHub、Ars Technicaなどの正規サービスに、一見無害な投稿が行われます。その一例が以下で、2023年3月5日にVimeoに投稿されたこのピンク・フロイド関連の動画の概要欄にランダムな文字列が記載されています。

しかし、この文字列は実際にはマルウェアのペイロード、つまり悪意あるコードで、第1段階で感染したデバイスがこのコードに自動的にアクセスすることで第2段階のペイロードに感染するという仕組みです。

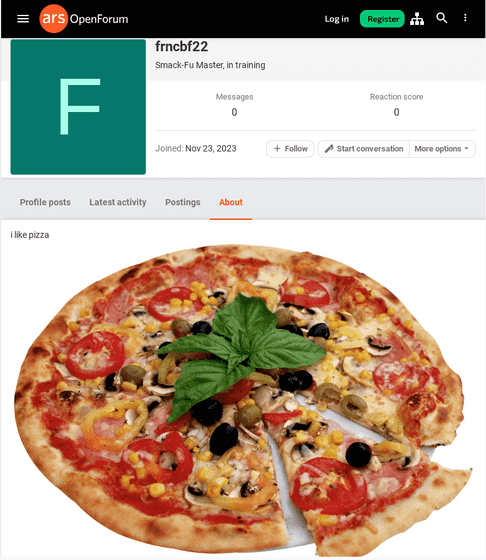

上記のVimeoの投稿が削除されると、UNC4990はニュースサイトのArs Technicaを悪用する方法に切り替えました。Ars Technicaの記事には閲覧者がコメントを残すことが可能で、そのためにはユーザー登録が必要ですが、あるユーザーが「ピザ大好き」という紹介文とピザの画像を貼り付けています。

ところが、この画像を貼り付けるためのURLにもマルウェアが仕込まれていました。なお、危険なのはあくまでURLパラメータに偽装された「?」の後ろのペイロード部分で、画像や画像のURL自体は正常なものです。そのため、問題のユーザーアカウントは既に削除されていますが、画像には記事作成時点でも「https://purepng.com/public/uploads/large/purepng.com-pizzafood-pizza-941524644327twewe.png」というURLから安全にアクセスすることができます。

Mandiantは「UNC4990によって悪用されたArs Technica、GitHub、GitLab、Vimeoなどのサイトには脆弱(ぜいじゃく)性がなく、またこれらの団体のいずれも悪用を許すようなミスを犯していませんでした。さらに、これらの正規サービスでホストされたコンテンツそのものは完全に無害だったため、これらのサービスの通常ユーザーに直接的なリスクがもたらされることもありませんでした」と述べています。

こうして「EMPTYSPACE」と呼ばれる第2段階の感染にさらされたデバイスは、コマンド・アンド・コントロールサーバーに継続的に問い合わせを行い、指示を受け次第「QUIETBOARD」と呼ばれるバックドアを含む第3段階のマルウェアをダウンロードして実行します。

この「QUIETBOARD」はPythonベースのバックドアで、任意のコマンドを実行したり、クリップボードにコピーされた仮想通貨ウォレットのアドレスを変更して送金先をUNC4990のウォレットにすり替えたり、リムーバブルドライブにマルウェアを仕込んだり、スクリーンショットやシステム情報を収集したりといった多様な機能を搭載していました。

Mandiantは報告の中で「私たちは、マルウェアキャンペーンの初期段階から現状の形態に至るまでのTTP(Tactics, Techniques, and Procedures/戦略、技術、手順)の明らかな進化を観察しました。複数のプログラミング言語を駆使して異なるEMPTYSPACEダウンローダーを作成したことや、Vimeoの投稿が削除された後にArs Technicaの悪用へと手口を切り替えたことは、実験と適応を繰り返す攻撃者の傾向を示しています」と述べました。

・関連記事

GitHubがサイバー犯罪者によるマルウェア配信の温床として悪用されているという指摘 - GIGAZINE

FBIがAWSやMicrosoftから認証情報を盗み出すマルウェア「AndroxGh0st」について警告 - GIGAZINE

「史上類を見ないレベル」のDDoS攻撃を実行可能と評されるマルウェア「Mirai」を10代の少年3人が構築した経緯とは? - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1l_ks

You can read the machine translated English article It turns out that popular sites such as ….