北朝鮮のハッカー集団がセキュリティ研究者を標的とした攻撃の手口をGoogleが公式ブログで解説

Google脅威分析グループ(Google TAG)は、セキュリティ研究者を標的としたゼロデイエクスプロイトが北朝鮮政府の支援する攻撃者によって行われていたことを明らかにし、その手口を公式ブログで解説しています。

Active North Korean campaign targeting security researchers

https://blog.google/threat-analysis-group/active-north-korean-campaign-targeting-security-researchers/

北朝鮮政府のバックアップを受ける攻撃者は、X(旧Twitter)などのソーシャルメディアを利用し、ターゲットであるセキュリティ研究者との関係を構築します。あるケースでは実際にX上で数カ月にわたってターゲットと会話を行い、共通のトピックについてターゲットへの協力を申し出たこともあったそうです。

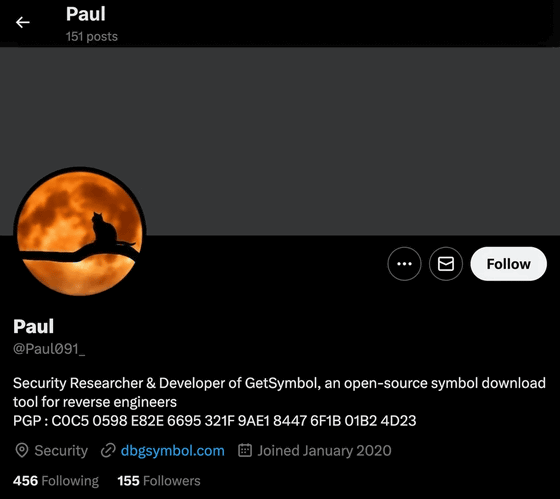

以下は実際に攻撃者がXに作成していたアカウントのプロフィール。なお、当該アカウントは記事作成時点で凍結されています。

攻撃者はX経由でターゲットに連絡を取ってから、SignalやWhatsAppなどのメッセージングアプリに移行し、ターゲットとの関係を維持した上で、少なくとも1つのゼロデイエクスプロイトを含む悪意のあるプログラムを送信したとのこと。この悪意のあるプログラムは、ターゲットのデバイス上で収集した情報とスクリーンショットをC2サーバーに送信するもので、これまで北朝鮮と関係のあるハッカー集団の攻撃手口に見られたものと同様のコードで構築されていたそうです。

Google TAGはゼロデイエクスプロイトの悪用する脆弱(ぜいじゃく)性について、記事作成時点でパッチ適用中という理由でその詳細を明らかにしていません。ただし、パッチが適用され次第、Googleの脆弱性開示ポリシーに従ってエクスプロイトの分析と追加の技術的詳細を公開すると宣言しています。

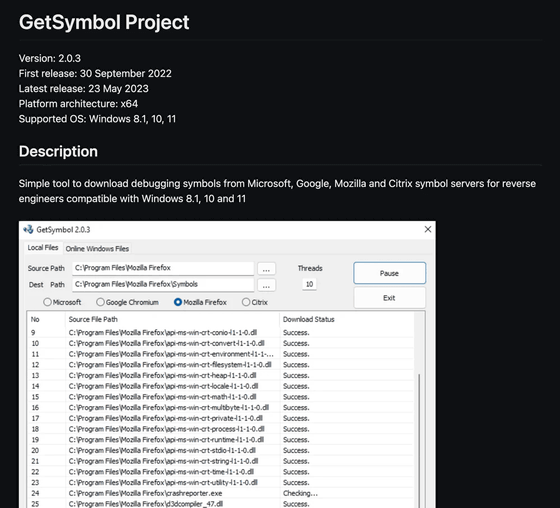

さらに、攻撃者は「デバッグ用のシンボルをMicrosoft・Google・Mozilla・Citrixからダウンロードするツール」と銘打ったWindows向けツールも開発していました。このツールのソースコードは2022年9月30日からGitHubで公開され、何度かアップデートもリリースされていました。はた目には「さまざまなソースからシンボルを迅速かつ簡単にダウンロード可能なツール」でしたが、実際は攻撃者が管理するサーバーから任意のコードをダウンロードして実行する機能も搭載されていたとのこと。

Google TAGは「私たちは、調査結果をセキュリティコミュニティと共有して認識を高め、これらの活動のターゲットとなった可能性のある企業や個人と共有することを約束します。戦術と技術の理解を深めることで、脅威を検出する機能が強化され、業界全体のユーザー保護の強化につながることを期待しています」とコメントしました。

・関連記事

iPhoneで悪意のあるファイルを受信するだけで任意のコードが実行されてしまうエクスプロイト「BLASTPASS」が発見される、悪名高いスパイウェアの配布にも活用されているとしてAppleがソフトウェアアップデートを配信済み - GIGAZINE

中国系ハッカーが署名キーをWindowsのクラッシュダンプから盗み出していたことが判明 - GIGAZINE

日本の内閣サイバーセキュリティセンターが受けたサイバー攻撃の背後には中国政府がいるという報道 - GIGAZINE

10代の少年たちで構成された最悪のハッカー集団「LAPSUS$」はNVIDIAやMicrosoftにどうやってハッキングをしかけたのか? - GIGAZINE

北朝鮮のハッカー集団がロシアのミサイル技術企業のネットワークに侵入していたことが判明 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1i_yk

You can read the machine translated English article Google explains the attack method used b….