ウクライナがエネルギー施設へのサイバー攻撃をESETとMicrosoftの助けを借りて阻止、マルウェア「Industroyer」の亜種を確認

ウクライナ当局が、セキュリティ企業・ESETとMicrosoftの研究者の協力によって、エネルギー施設に対するサイバー攻撃を防いだことを発表しました。この攻撃において、かつてウクライナに大規模な停電を引き起こしたマルウェア「Industroyer」の亜種が発見されています。

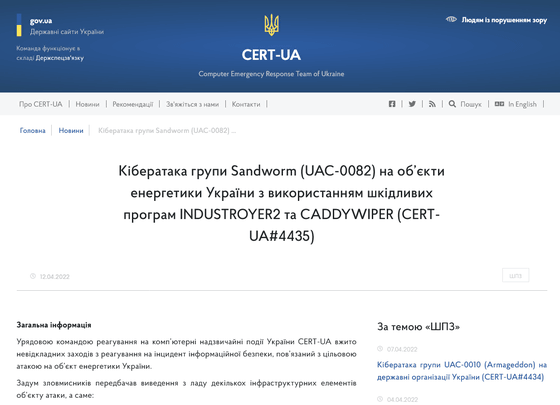

@_CERT_UA under the @dsszzi reported a #Sandworm (UAC-0082) #cyberattack on Ukraine’s energy infrastructure suing #Industroyer2 and #CaddyWiper malware.

— SSSCIP Ukraine (@dsszzi) April 12, 2022

The attackers attempted to take down several infrastructure components of their target, namely: (1/5) #cyberwar#WARINUKRAINE

CERT-UA - Кібератака групи Sandworm (UAC-0082) на об’єкти енергетики України з використанням шкідливих програм INDUSTROYER2 та CADDYWIPER (CERT-UA#4435)

https://cert.gov.ua/article/39518

Industroyer2: Industroyer reloaded | WeLiveSecurity

https://www.welivesecurity.com/2022/04/12/industroyer2-industroyer-reloaded/

Researchers find new malware variant after stopping attack on Ukrainian energy provider - The Record by Recorded Future

https://therecord.media/researchers-find-new-malware-variant-after-stopping-attack-on-ukrainian-energy-provider/

ウクライナ・コンピューター緊急対応チーム(CERT-UA)によると、攻撃は高圧変電所やエネルギー関連施設のコンピューター、ネットワーク機器、LinuxOSで動くサーバー機器など、複数のインフラストラクチャーを対象にしたもので、最初の攻撃は遅くとも2022年2月までに行われたとのこと。2022年4月8日に予定されていた変電所の切り離し攻撃は防いだそうです。

ESETによれば、攻撃者がどのように最初の被害者に対する侵害を行ったのか、またITネットワークから産業制御システムネットワークに移動できたのかは不明。CERT-UAは「SSHトンネルのチェーンを作成することで、異なるネットワークセグメント間を横断移動した」と説明しています。

この攻撃では、2016年にウクライナで大規模停電を引き起こしたマルウェア「Industroyer」の亜種「Industroyer2」が見つかっています。

ロシアによるウクライナ侵攻に前後してワイパー型マルウェア「CaddyWiper」の使用が複数回確認されており、ESETは、Industroyer2の使用がウクライナのさまざまなセクターを対象にした複数波のワイパー攻撃に続くものであるとの認識を示しています。

・関連記事

ウクライナの大停電を引き起こしたマルウェア「CrashOverRide」は電力網を混乱させる潜在的危険性を持ち世界中で障害を起こす可能性がある - GIGAZINE

ウクライナとEUの衛星通信モデムのデータを丸ごと消去するマルウェア「AcidRain」が見つかる - GIGAZINE

ハッカー集団が「開発者がウクライナ侵攻で死んだ」として活動停止を発表 - GIGAZINE

「破壊的なサイバー攻撃」がロシアによる侵攻直前にウクライナを襲ったもののMicrosoftが速攻で対応していた - GIGAZINE

ウクライナ政府サイトにDDoS攻撃、さらに数百台のウクライナのマシンにデータ削除を行う新しいマルウェアを発見 - GIGAZINE

ウクライナ政府機関を狙う破壊的なマルウェアをMicrosoftが特定、ランサムウェアのような見た目で身代金回収メカニズムなし - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logc_nt

You can read the machine translated English article Ukraine stops cyber attacks on energy fa….