iOS 14にサンドボックス型セキュリティシステム「BlastDoor」が搭載されているとGoogle研究者が発見

AppleのiOS 14に、iMessageを介して行われる攻撃からユーザーを保護するためのセキュリティサンドボックス「BlastDoor」が搭載されていることが、Googleセキュリティチーム「Project Zero」の一員であるサミュエル・グロシュ氏によって発見されました。

Project Zero: A Look at iMessage in iOS 14

https://googleprojectzero.blogspot.com/2021/01/a-look-at-imessage-in-ios-14.html

Google researcher discovers new iOS security system | ZDNet

https://www.zdnet.com/article/google-researcher-discovers-new-ios-security-system/

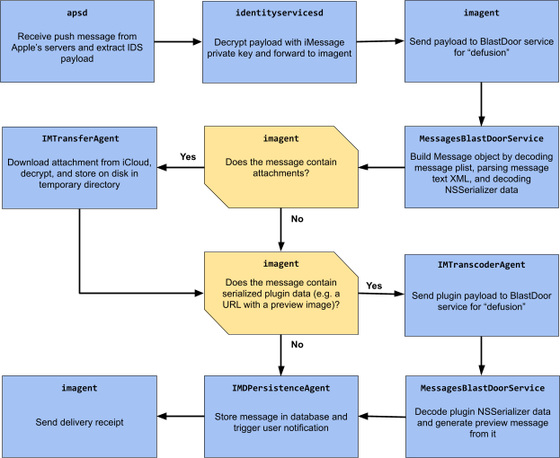

グロシュ氏によれば、BlastDoorはメッセージ内の信頼できないデータを解析する役割があるとのこと。iOS 14以前はバイナリデータの解凍やバイナリシリアライズ形式からのplistのデコード、フィールド抽出などはすべてimagentと呼ばれるプロセスで行われていました。しかし、iOS 14からはすべてBlastDoorに転送されるとのこと。

BlastDoorは受信メッセージを受け取り、安全で隔離された環境内でコンテンツを解凍して処理します。これによりメッセージ内に悪意のあるコードが隠されていても、OSに相互作用したり害を及ぼしたり、ユーザーの個人情報を取得したりすることはできなくなります。

iOSのiMessageにはゼロクリック・エクスプロイトと呼ばれる、ユーザーが何もしていなくてもスパイウェアに感染してしまう脆弱性があると、トロント大学のセキュリティ研究機関であるCitizen Labから指摘されていました。

iPhoneのiMessageにひそむ「ゼロクリックの脆弱性」でジャーナリストが政府からハッキングを受ける - GIGAZINE

グロシュ氏がCitizen Labの報告を読んでiOS 14の内部構造に興味を抱いて調べたところ、Citizen Labの報告していたゼロデイ攻撃はiOS 14から通用しなくなっていたことが判明。さらに調べたところ、BlastDoorを見つけたとのこと。

グロシュ氏は「全体的に見て、下位互換性の必要性を考えるとBlastDoorは実現可能な最高のものに近く、iMessageとプラットフォーム全体のセキュリティに大きな影響を与えるはずです。Appleが大規模なリファクタリングのリソースを後回しにして、エンドユーザーのセキュリティを改善するというのは素晴らしいことです」と述べ、Appleを高く評価しました。

・関連記事

iPhoneのiMessageにひそむ「ゼロクリックの脆弱性」でジャーナリストが政府からハッキングを受ける - GIGAZINE

iOS6以降のiPhoneの標準メールアプリで未修正のゼロデイ脆弱性が判明、既に攻撃例も確認済み - GIGAZINE

iPhoneのSafariなど複数のブラウザに「アドレスバーを偽装する脆弱性」が存在 - GIGAZINE

iPhoneユーザーの個人情報を盗んだり表示する広告を差し替えたりするマルウェア「SourMint」 - GIGAZINE

iPhoneの暗号化キーを含むツイートが「著作権法違反」として削除されたことが判明 - GIGAZINE

・関連コンテンツ

in スマホ, セキュリティ, Posted by log1i_yk

You can read the machine translated English article Google researchers discover that iOS 14 ….