iPhoneを無線で操作可能な脆弱性をGoogleの「Project Zero」が発見

Googleの脆弱性研究チーム「Project Zero」が、無線を使ってiOSデバイスを乗っ取り、写真やメッセージアプリなどにアクセスできる脆弱性を発見していたことがわかりました。脆弱性の内容については、発見者のIan Beer氏が詳しく公開しています。

Project Zero: An iOS zero-click radio proximity exploit odyssey

https://googleprojectzero.blogspot.com/2020/12/an-ios-zero-click-radio-proximity.html

iOS exploit allows hackers to gain access to photos, messages, and more | iMore

https://www.imore.com/ios-exploit-allows-hackers-gain-access-photos-messages-and-more

以下のムービーでは、Beer氏が発見した脆弱性を利用して、複数台のiPhoneを無線経由でクラッシュさせている様子を確認できます。

AWDL Broadcast Denial Of Service - YouTube

Beer氏がPCから無線信号を送ると……

iPhoneの画面が次々と消えていきます。

一切手を触れることなく、無線通信のみでiPhoneを再起動させることができてしまいました。無線を通じてiOSカーネルをクラッシュさせることで、デバイスを強制的に再起動させています。

Beer氏が発見した脆弱性は、AppleがAirDropなどの通信プロトコルとして利用しているApple wireless direct link(AWDL)」に存在していたとのこと。

AWDL is enabled by default, exposing a large and complex attack surface to everyone in radio proximity. With specialist equipment the radio range can be hundreds of meters or more.

— Ian Beer (@i41nbeer)

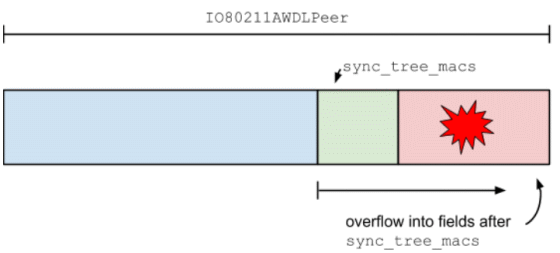

脆弱性は具体的には、AWDLを制御する「IO80211PeerManager」オブジェクトの「tlvCheckBounds」メソッドから呼び出される「parseAwdlSyncTreeTLVメソッド」の処理に存在していました。送信元MACアドレスを偽装した多数のAWDLフレームを素早く連続して送信することで、IO80211PeerManagerオブジェクト内の「sync_tree_macs」に割り当てられたメモリ領域をオーバーフローさせることが可能だったとのこと。

この脆弱性により、例えばIO80211PeerManagerオブジェクト内でメモリ破損を引き起こしたり……

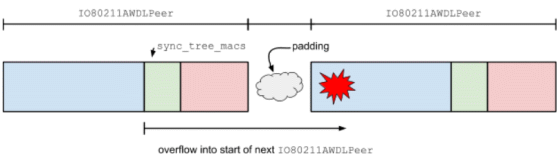

メモリ空間上で隣接する他のIO80211PeerManagerオブジェクトの内容を参照したりすることが可能な状態でした。

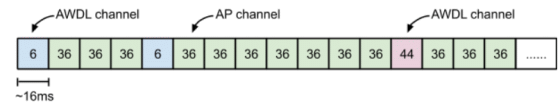

この脆弱性を利用してiOSデバイスを攻撃するためには、まずAWDLデータフレームを生成できるクライアントが必要。Beer氏はパケットキャプチャを行い、AWDLがWi-Fiチャネル「6」と「44」を用いてデータの送受信を行っていることを突き止めました。また、AWDLでは通常のWi-Fi通信との識別を行うため、電波を16ミリ秒ごとに区切り、動的にAWDLに切り替えながら通信を行っているとのこと。この切り替えにより、無線LANに接続しつつAirDropなどの無線機能を利用できるようになっているとBeer氏は説明しています。

データフレームの生成方法を解析するため、Beer氏はAWDLデータフレーム送受信中のiOSシステム情報を取得し、その処理内容を解析。解析結果をもとにAWDLの生成処理を実装し、iOSデバイスにAWDLデータフレームを送信することができるようになったとのこと。

AWDLデータフレームの送信までこぎつけたBeer氏でしたが、IO80211PeerManagerオブジェクトのデータ構造が強力であり、sync_tree_macsの脆弱性を見つけた当初は攻撃に失敗してしまったそうです。しかし、iOS13でIO80211PeerManagerオブジェクトに新しく追加された「steering_msg_blob」というメモリ領域は、sync_tree_macs領域からオーバーフローしたデータをバイパスして読み取ることができたため、写真アプリ内の画像読み取りなどの攻撃が成功したようです。

最終的には、BluetoothによるAWDL通信に成功したことで、同じWi-Fiアクセスポイントに接続していなくてもデバイスをハッキングすることができるようになったとのこと。以下のムービーでは、脆弱性を利用して遠隔で「計算機」アプリを起動しています。

AWDL Pop Calc - YouTube

以下のムービーでは、写真アプリの画像を盗み取ることに成功しています。

AWDL Implant Demo - YouTube

AWDLを用いた攻撃は、デバイスの電源を入れた後に一度でもロックが解除されていれば可能であるとのこと。さらに、悪用されているデバイスは、それ自体が他のデバイスを攻撃するために使用される可能性があるとBeer氏は説明。なお、脆弱性は2020年5月にリリースされたiOS 13.5で修正されています。

・関連記事

AppleのMacシリーズがUSBだけでハッキングされる、セキュリティチップ「T2」の脆弱性を利用 - GIGAZINE

Apple端末のセキュリティを担う「Secure Enclave」チップにパッチ修復不可能な脆弱性が見つかる - GIGAZINE

Appleをスゴ腕の「バグハンター」たちが3カ月間ハックすると賞金はいくら稼げるのか? - GIGAZINE

Appleの脆弱性報奨金プログラムへ送られた脆弱性が半年間も未修正であると判明、発見者は「失望した」としてゼロデイ脆弱性を公開 - GIGAZINE

20年ぶりに大型アップデートを果たした「macOS Big Sur」はアプリケーションの起動ログを本当に外部に送信しているのか? - GIGAZINE

・関連コンテンツ