Appleをスゴ腕の「バグハンター」たちが3カ月間ハックすると賞金はいくら稼げるのか?

企業のセキュリティリスクに対する関心は日ごとに高まりを見せており、脆弱性の報告を受ける対価として報奨金を支払うHackerOneなどの

脆弱性報奨金プラットフォームに参加する企業もあれば、自社で報奨金制度を整える企業も存在します。そんな脆弱性報奨金のみを収入として活動している「バグハンター」のSam Curry氏がハッキングチームを結成し、Appleの脆弱性を見つける活動を3カ月間行った末に判明した脆弱性と、脆弱性報奨金プログラム「Apple Security Bounty」から受け取った報奨金の額をブログに公開しています。

We Hacked Apple for 3 Months: Here’s What We Found

https://samcurry.net/hacking-apple/

Curry氏がAppleの脆弱性を見つける取り組みを始めようと思ったきっかけは、プログラマーのBhavuk Jain氏による「『Appleでサインイン』に関するゼロデイ脆弱性を見つけて報奨金を受け取った」という内容のツイートだったとのこと。Apple Security BountyはAppleの物理デバイスに関連する脆弱性だけが対象だと思い込んでいたCurry氏は、ウェブサービスに関連する脆弱性も対象であることを知り、試しにAppleの脆弱性を見つける活動をしてみようと決めたそうです。

Zero-day in Sign in with Apple - bounty $100khttps://t.co/9lGeXcni3K

— Bhavuk Jain (@bhavukjain1) May 30, 2020

プロジェクトをより楽しく進めるため、Curry氏は共に仕事をしたことがあるハッカーに連絡を取り、一緒にこのプロジェクトに取り組まないか尋ねたところ、金銭の見返りが保証されていないにもかかわらず全員が参加してくれたとのこと。こうして集まったプロジェクトメンバーが、Curry氏自身、Brett Buerhaus氏、Ben Sadeghipour氏、Samuel Erb氏、Tanner Barnes氏の5人。プロジェクトチームは2020年7月6日から10月6日までの3カ月間活動しました。

まずはAppleのウェブサービス全体を把握して「ハッキング対象」を特定するため、プロジェクトチームはウェブサービスのスキャンを行ったとCurry氏は説明。スキャンの結果、17.0.0.0/8のIPアドレス全体をAppleが所有していること、2万5000ものウェブサイトが存在していること、そのうち1万は「.apple.com」ドメイン、7000は独自ドメイン、その他はAppleが所有するトップレベルドメイン「.apple」といったドメインのもとにウェブサイトが存在していることが判明。Curry氏はウェブサービス全体のうち、ハッキングの標的として「17.0.0.0/8のIPアドレス全体」、「.apple.com」ドメイン、「.icloud.com」に注力することにしたと語っています。

スキャンによって絞り込んだ攻撃対象に総当たり攻撃を仕掛けたところ、VPNサーバーの脆弱性とSpotifyのアクセストークンという、2つの興味深い情報を入手することができたとのこと。2つの脆弱性から、Appleのウェブサービスの認証方法やアプリケーションの構造、開発ツールの利用方法といった情報を入手し、そうした基本的な情報を頼りに、それぞれのウェブサービスについて攻撃を始めたそうです。

3カ月の間にCurry氏のチームが見つけた脆弱性は合計で55件。うち11件は深刻度が「緊急」、29件は「高」、13件は「中」、2件は「低」だったとのこと。すべての脆弱性がブログに公開されていますが、中でもCurry氏の興味を引いた脆弱性はより詳細に説明が加えられています。例えば「iCloudメールをハックしてiCloudに保存された全データにアクセスできる」脆弱性については、YouTubeにデモムービーが公開されています。

Proof of Concept - YouTube

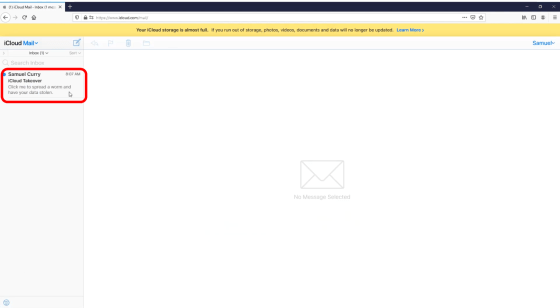

ウェブ画面からiCloudメールを開き、新着メールを確認すると……

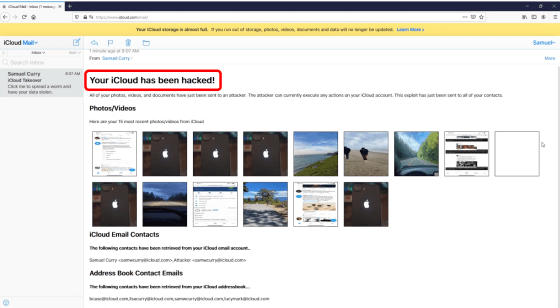

「Your iCloud has been hacked!」という文字が表れ、iCloudに保存されている画像やムービー、連絡先などが盗み取られている様子が確認できます。

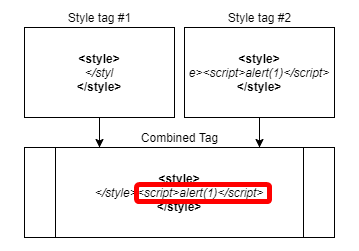

この攻撃はiCloudのメールクライアントで受信したメール内にHTMLのstyleタグが2つあった場合、その内容が統合される脆弱性を利用したもの。メール文中にstyleタグをうまく埋め込めば、リモートでスクリプトの実行が可能。iCloudのサービスはすべて「www.icloud.com」ドメイン内で提供されているので、クロスサイトスクリプティングの脆弱性と組み合わせて実行することで、iCloud内のデータを抜き出すことが可能であったとCurry氏は説明しています。

2020年10月8日時点で、Curry氏のチームがApple Security Bountyから受け取った報奨金はなんと28万8500ドル(約3040万円)。なお、公開されている脆弱性はすべて修正済みであり、公開にあたってAppleの許可も取っているとのこと。

Curry氏は今回のプロジェクトに取り組んでみて、Apple Security Bountyを「正しい方向性を持つ強固な手段」と評価。Curry氏のチームが提出した深刻度の高い脆弱性については、提出からたった4時間ほどで修正されていたそうです。また、Appleの認証システムは一言では言い表せないほど複雑だったとCurry氏は語っています。

・関連記事

1億円を報奨金で稼いだ「バグハンター」が登場、4年のキャリアで報告した欠陥の数は1600以上 - GIGAZINE

10歳の少年がInstagramのバグを発見して報奨金を獲得、バグハンター最年少記録を更新 - GIGAZINE

Appleの脆弱性報奨金プログラムへ送られた脆弱性が半年間も未修正であると判明、発見者は「失望した」としてゼロデイ脆弱性を公開 - GIGAZINE

Epic Gamesが1億円超の報奨金を用意して「アカウントハックはデマ」と主張、実際にデマだったのか? - GIGAZINE

・関連コンテンツ

in ネットサービス, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article How Much Money Can You Earn If Apple'….