中国BaiduのSDKにバックドアが発覚、致命的な脆弱性を持つ人気アプリまとめ

中国の検索大手「百度(Baidu)」のソフト開発者キット(SDK)「Moplus」にバックドアが仕込まれており、Moplusを利用したアプリには、ユーザーに無断で端末内のデータを外部に送信したり、アプリをインストールしたり、連絡先を追加したり、SMSを送信したりと、遠隔操作によってやりたい放題されてしまう致命的な脆弱性があることが判明しています。

脆弱性を抱えるソフトウェア開発キット「Moplus」、実はバックドア機能の実装が判明 | トレンドマイクロ セキュリティブログ

http://blog.trendmicro.co.jp/archives/12540

BaiduのSDK「Moplus」には「Wormhole」と呼ばれる脆弱性の存在が指摘されていました。しかし、セキュリティ対策会社トレンドマイクロがMoplusを解析したところ、Wormholeとは別にSDK自体にバックドアが仕込まれていることが判明しました。

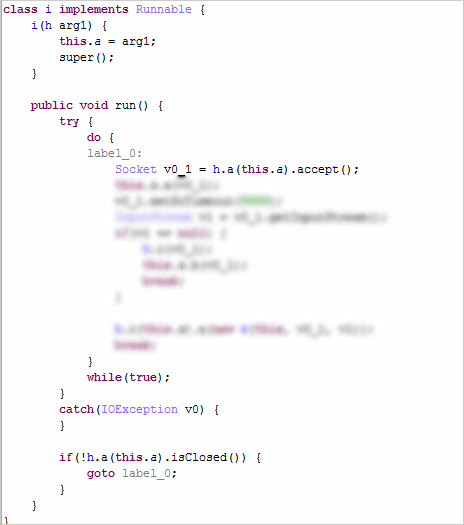

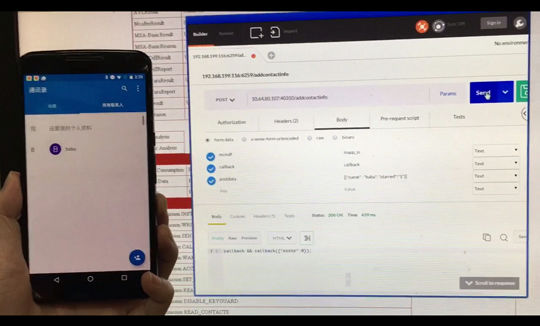

トレンドマイクロによると、Moplusの脆弱性はユーザーがアプリを起動すると自動的にローカルのHTTPサーバを端末に設定した上でTCPポートで待機し続けて、外部から送信されたメッセージを解析して自身のタスクを呼び出すというもので、典型的なコマンド&コントロール(C&C)攻撃モデルとのこと。従来型のC&C攻撃と違って、サーバがユーザー側にあり、攻撃者がどこにでも存在し得るという特徴があるそうです。

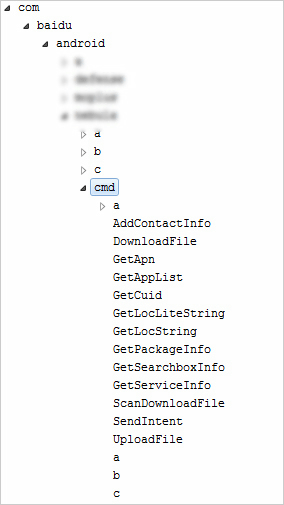

このC&C攻撃モデルのバックドアを悪用することで、攻撃者は遠隔からユーザーの位置情報、検索ボックス情報、パッケージ情報などの個人情報を収集したり、端末に連絡先を追加したり、ダウンロードされたファイルを検索したり、特定のファイルをアップロードしたり、遠隔から電話をかけたり、偽のSMSを送信したり、任意のアプリをインストールしたりできるなど、ユーザーの端末を意のままに操ることが可能です。

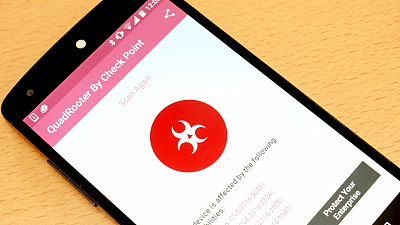

トレンドマイクロはAndroid 6.0を搭載するNexus 6を使って再現実験を敢行。Baidu Mapを起動させると、不正なサービス「bdservice_v1」が常時バックグラウンドで動作することや、端末に連絡先が追加されていくことを確認しました。

なお、Moplusによって設定されたHTTPサーバでは識別認証が行われないため、アプリ開発者はもちろんTCPポート番号を知っていれば誰でも遠隔で攻撃が可能。HTTPリクエストを送信するだけで攻撃者はどこからでも簡単に不正行為を行えるとのこと。このため、トレンドマイクロは、「Moplusのバックドアは、世界中のAndroidユーザーに恐怖を与えた脆弱性「Stagefright」よりも悪質かもしれない」、と評価しています。

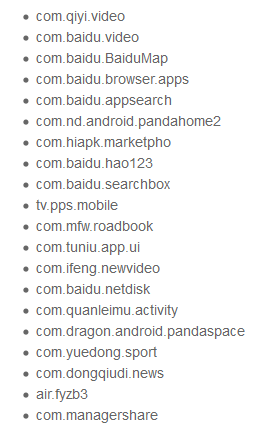

トレンドマイクロによるとMoplusを組み込んだアプリは分かっているだけでも1万4112個あり、そのうち4014個がBaiduの公式アプリだとのこと。なお、Moplusを利用するアプリの人気トップ20は以下の通りで、「QiYi」「Baidu video」「Baidu Map」「Baidu browser」「Baidu app検索」「PandaHome2.0」「hao123」など中国製アプリがひしめいています。

トレンドマイクロはGoogleおよびBaiduにMoplusのバックドアの存在を報告済みで、Baiduからは「2015年10月30日からこの脆弱性に対処しており、更新したアプリをGoogle Playに提出済みで、保留中のものを除いていくつかはすでに承認を得ている」との回答を得たとのこと。そして、Baidu Mapの「8.7.5」バージョンではコードが実行されないように変更されているのを確認したそうです。しかし、Moplusから削除されたのは、赤枠で囲まれた機能のみで、依然として不正なコマンドが存在することが確認されています。

なお、Baidu日本法人はトップページや公式Twitter上で「Baidu本社(中国)が開発したSDK『Moplus』に関する報道が一部でございましたが、当社(Baidu日本法人)が提供する『Simeji』については本SDKは使用されておりません」と発表しています。

Baidu本社が開発したSDK「 #Moplus 」に関する報道が一部ございましたが、 バイドゥ(Baidu日本法人)が提供する「 #Simeji 」については本SDKは使用しておりません。

— Simeji(日本語入力キーボード) (@Simeji_pr)

・追記 2015年11月13日 18:42

Baidu日本法人が提供する「Simeji」には問題となった「MoPlus」の使用をBaidu日本法人が否定していましたが、技術系情報を掲載するブログ「Windows 2000 Blog」によると、「Simejiプライバシーロック」などのShimejiアプリを調査した結果、バックドアが仕込まれた「MoPlus」が使われていることが判明したとのこと。

【悲報】8月に広告が問題になった百度のSimejiアプリにMoPlusとの連携処理がある事が発覚 - Windows 2000 Blog

http://blog.livedoor.jp/blackwingcat/archives/1916023.html

これを受けたBaidu日本法人は、すぐさまGoogle Playから該当アプリを削除するという対応をとっています。

@BlackWingCat @mitsuaki_i Baidu Japanです。ご報告誠にありがとうございます。ご指摘のあったアプリは12:50時点でGoogle Playから削除いたしました。経緯と詳細については現在調査中です。詳細がわかり次第随時ご報告いたします。

— Baidu_Japan (@baidu_japan)

・関連記事

95%のAndroid端末にMMSを受信するだけで端末を乗っ取られる脆弱性が発覚、対策はこれ - GIGAZINE

音楽or動画を再生するだけでほぼ全てのAndroid端末の乗っ取りを可能にする危険な脆弱性が見つかる - GIGAZINE

数百万台のAndroid端末が被害を受けうる脆弱性「Certifi-gate」の存在が明らかに - GIGAZINE

入力した文字列をすべて無断でサーバに送信していた「Baidu IME」削除方法 - GIGAZINE

Lenovo製PCに入っている極悪アドウェア「Superfish」はどれだけヤバイのか? - GIGAZINE

ユーザー監視用バックドアの存在が発覚したiOS、Appleはバックドアを否定するべく機能解説ページを公開 - GIGAZINE

・関連コンテンツ