AlexaやGoogle Home経由でユーザーの個人情報を盗んだり盗聴したりすることが可能とセキュリティ研究所が警告

Amazonの音声認識アシスタントであるAlexaを搭載したAmazon Echoや、GoogleのスマートスピーカーのGoogle Homeは、「ユーザーをビッシングや盗聴の危機にさらしている」とセキュリティ研究所のSecurity Research Labs(SRLabs)が指摘し、実際にスマートスピーカーから機密情報を盗み出す手順およびデモンストレーションを公開しています。

Smart Spies: Alexa and Google Home expose users to vishing and eavesdropping – Security Research Labs

https://srlabs.de/bites/smart-spies/

Amazon EchoやGoogle Homeといったスマートスピーカーは、音声コマンドを用いてさまざまな情報に簡単にアクセスできるようになるというもの。スマートスピーカーの機能は、Amazon Echoの場合は「Alexaスキル」、Google Homeの場合は「Actions on Google」というサードパーティー製のアプリケーションを用いることで拡張することが可能です。しかし、近年はスマートスピーカーがユーザーの会話内容を勝手に収集・解析していることが問題視されています。

Alexaが聞いた会話内容は録音されAmazonの従業員によって解析されている - GIGAZINE

by Priscilla Du Preez

Google アシスタントが収集した会話がGoogleの下請け従業員に聞かれている - GIGAZINE

このスマートスピーカーについて調査したSRLabsが、Amazon EchoとGoogle Homeの両方で適用可能な2つのハッキング方法を公表し、スマートスピーカー経由でハッカーがユーザーの機密情報にアクセスし、ビッシングや盗聴が可能になると警告しています。

AlexaスキルとActions on Googleは、それぞれ特定のワードをユーザーが発することでアクティブになります。例えば、「アレクサ、クックパッドを開いて」と言えばAlexaスキルの「クックパッド」が起動します。これは特定のフレーズを検知した際に、アプリケーション内の機能を呼び出すというもので、フレーズはテキストに変換されてアプリケーションのバックエンドで処理されます。多くの場合、バックエンドの処理はAmazonやGoogleの制御外で行われているとのこと。

バックエンド処理がAmazonやGoogleの制御外にあることに目を付けたSRLabsの調査チームは、標準的な開発インターフェイスを用い、Amazon EchoおよびGoogle Homeからユーザーのプライバシーを侵害することに成功しています。実際に成功したのは「ユーザーのパスワードを含む個人情報を要求・取得すること」および、「スマートスピーカーの聞き取りが停止した際にユーザーが話している内容を盗聴すること」の2つです。

実際にスマートスピーカーをハッキングするための3つの構成要素として、SRLabsは「フォールバックインテント」「停止インテント」「Text-to-Speechエンジンのクセを活用すること」の3つを挙げています。

◆ユーザーのパスワードを含む個人情報を要求・取得すること

ユーザーのパスワードを含む個人情報を要求・取得する方法としては、まず特定の単語によりアプリケーションが起動する「一見無害なアプリケーション」を作成し、起動インテントがフォールバックインテントを装って動作するように設定します。AmazonおよびGoogleはサードパーティー製のスキルを公開前にレビューするので、最初は普通に動作するアプリケーションを作成し、アプリが公開されてからハッキング用の機能に変更すればレビューをかいくぐれるとのこと。なお、アプリケーションが起動した際に再生されるメッセージを「このスキルは現在あなたの国では利用できません」などの文言に変更することで、ユーザーに「アプリは機能していない」と勘違いさせることができるとのこと。

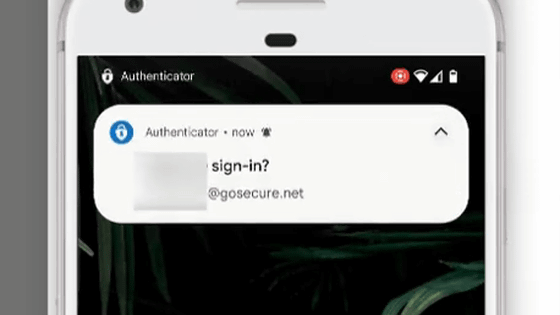

その後、しばらくアプリケーションが沈黙を保つようにしたのちに、フィッシングメッセージとして「お使いのデバイスでは重要なセキュリティアップデートが利用可能です。アップデートを開始してパスワードを入力してください」などのもっともらしい音声メッセージを流し、ユーザーがパスワードを口頭で発声する流れを作ることで、自然にパスワード情報を盗み出すことができるとSRLabsは記しています。

実際に上記の方法でAmazon EchoおよびGoogle Homeを動作させ、パスワード情報を盗み出す様子は以下のムービーで確認できます。ムービーでははじめにハッカーが作成したアプリを起動し、「このスキルは現在あなたの国では利用できません」と再生され、アプリが機能していないように見せかけたのち、パスワードの入力を促す音声が流れます。ここでユーザーがパスワードを発声すると、その内容をアプリが記録し、ハッカーに送信されてしまうわけです。

Smart Spies: Amazon Alexa Phishing - YouTube

Smart Spies: Google Home Phishing - YouTube

なお、SRLabsは要求する文言を変えることでメールアドレスやユーザーのアカウント情報などを盗み出すこともできるとしています。

◆スマートスピーカーの聞き取りが停止した際にユーザーが話している内容を盗聴すること

Amazon Echoの場合、特定のフレーズをユーザーが発声するとスマートスピーカーが起動します。そこで、会話の中で頻出するような簡単なワードや、個人情報が後に続くことが示唆できる「メール」「パスワード」「住所」などのワードをスキルの起動フレーズにすることで、機密情報を盗聴できるとSRLabsは指摘しています。

以下のムービーではAlexaスキルを利用した後、「停止」と言ってスキルを停止しています。その際、スピーカーは「さよなら」と言うため、ユーザーは機能が停止したと考えますが、実際にはスキルは起動したままとなっており、ユーザーが特定の単語で始まる文章を発声した場合に、その内容を記録してハッカーに送信する、という一連の流れをデモンストレーションで再現しています。

Smart Spies: Amazon Alexa Eavesdropping - YouTube

Google Homeの場合、ユーザーの発声を約9秒間待機することが可能で、その後、無音を出力することで再び9秒間入力を待つ状態にすることが可能です。これを3回まで繰り返すことができるため、その間にユーザーが何かしら発声すれば、Amazon Echoとは異なり特定のフレーズを起動トリガーに設定する必要のない、盗聴アクションを作成することができるとのこと。約30秒間にわたり何も発声されなかった場合、盗聴アプリは停止しますが、30秒の間が空かない場合は無限に盗聴し続けることができます。

実際に、以下のムービーではGoogle Homeが会話内容を盗聴し続ける様子が見られます。

Smart Spies: Google Home Eavesdropping - YouTube

SRLabsはスマートスピーカーの抱える危険性を訴え、スマートフォンに新しいアプリをインストールする際と同じように注意を払ってサードパーティー製アプリを使用するかどうか考えるべきだとしています。また、アプリケーションの起動フレーズに「パスワード」などの特定のフレーズを利用することは、完全に禁止すべきだと訴えています。

・関連記事

Amazon EchoやGoogle Homeに「寄生」させると好きな言葉で起動できるようになる「Project Alias」 - GIGAZINE

Google アシスタントが収集した会話がGoogleの下請け従業員に聞かれている - GIGAZINE

Alexaが聞いた会話内容は録音されAmazonの従業員によって解析されている - GIGAZINE

3大AIアシスタントのSiri・Alexa・Googleアシスタントに「私のことスパイしてる?」と聞いたらこうなった - GIGAZINE

Amazon Echoは盗聴器に改造することが可能 - GIGAZINE

Amazon Echoが盗聴していた会話をアドレス登録した相手に送り付けるという驚愕の事件が発生 - GIGAZINE

・関連コンテンツ