Instagramの有名人アカウントのコメント経由でボットネットを指揮統制するという恐るべき仕組み

By Blogtrepreneur

ウォータリングホール攻撃は、ターゲットが訪問する可能性が高いウェブサイトを危険にさらし、改ざんしたウェブサイト経由でターゲットを攻撃するという手法です。政府・公務員・外交官などをターゲットに長年サイバー攻撃を仕掛けてきたサイバースパイグループの「Turla」も、ウォータリングホール攻撃を活用しており、インターネットアクセス管理システムを開発するForcepointが2017年2月に投稿した記事によれば、Turlaは外務省や大使館、政党といった政府関連のウェブサイトをターゲットに攻撃を仕掛けているとのこと。そんなTurlaでは、サイバー攻撃を仕掛ける際に使用するボットネットを指揮・制御するのに必要な「C&Cサーバー」の場所を特殊な方法で入手するということで話題となっています。

Turla’s watering hole campaign: An updated Firefox extension abusing Instagram

https://www.welivesecurity.com/2017/06/06/turlas-watering-hole-campaign-updated-firefox-extension-abusing-instagram/

BitDefenderが、Turlaのウォータリングホール攻撃について調査した内容をまとめた報告書(PDF)Pacifier APTには、世界中のいくつかの機関に送信された「悪意のあるWordファイルを使用したスピアフィッシング攻撃」に関する詳細が記されています。

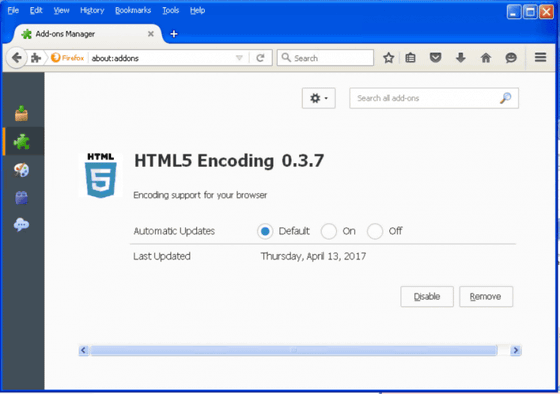

この報告書で登場するものとよく似た「PC上にバックドアを仕掛けるためのFirefox拡張機能」が存在します。これは「HTML5 Encoding」という名称のもので、JavaScript用のバックドアであり、スイスのセキュリティ会社のウェブサイト経由でインターネット上に配布されているとのこと。この拡張機能によるバックドアは非常に単純なものだそうですが、C&Cサーバーのドメインを特殊な方法で取得するそうで、そこにWeLiveSecurityのセキュリティ研究者が注目しました。

Firefoxの拡張機能「HTML5 Encoding」はbit.lyによる短縮URL経由でC&Cサーバーにアクセスするのですが、URLはどこにも記されていません。それではどうやってC&Cサーバーのドメインを取得するのかというと、特定のInstagramの投稿に寄せられたコメントを利用するそうです。

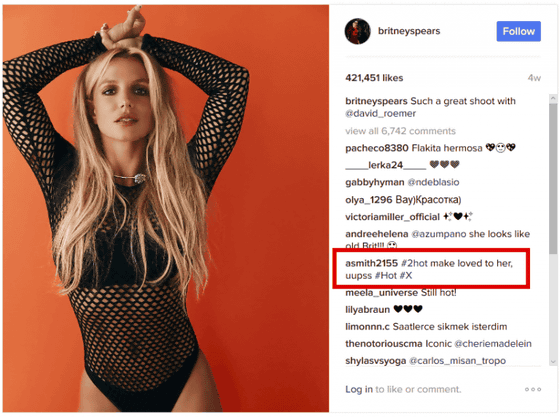

その一つとして利用されたのがブリトニー・スピアーズの公式Instagramアカウントです。

「HTML5 Encoding」はInstagramへの投稿のコメントを解析し、コメントごとにカスタムハッシュ値を計算。ハッシュ値が183と一致すると、短縮URLを取得するために正規表現「(?:\\ u200d(?:#| @)(\\ w)」を実行します。上記の投稿の場合、赤枠部分のコメントのハッシュ値が183と一致したとのこと。

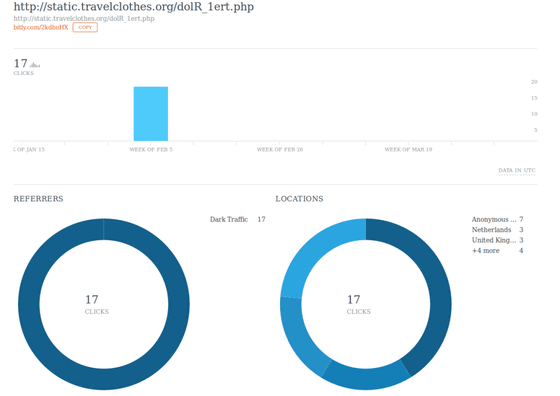

当該コメントを先ほどの正規表現で変換すると短縮URLの「http://bit.ly/2kdhuHX」(※アクセスしないでください)が取得できます。このURLは、Turlaが過去にウォータリングホール攻撃で使用したC&Cサーバーの「static.travelclothes.org/dolR_1ert.php」(※アクセスしないでください)につながるそうです。

なお、この「http://bit.ly/2kdhuHX」という短縮URLを誰がクリックしたのかについての統計データは以下の通り。Instagramに写真が投稿されたのは1月初旬で、コメントが投稿されたのは2月6日。リンクへのアクセスは2月にわずか17回のみで、「これはテスト実行だった可能性がある」とWeLiveSecurityは記しています。

Firefoxの拡張機能「HTML5 Encoding」は単純なバックドアを実装しており、実行中のシステムに関する情報を収集し、AESを使用して暗号化。そしてC&Cサーバーに取得した情報を送信します。なお、バックドアコンポーネントには「任意のファイルを実行する」「ファイルをC&Cにアップロードする」「C&Cからファイルをダウンロードする」「ディレクトリの内容を読み込む - C&Cにファイルのリストとサイズと日付を送る」という4つの機能が含まれているとのこと。

C&Cサーバーのアドレスを回復するためにソーシャルメディアを使用するというTurlaの手法は、アタッカーの攻撃をより容易にし、防衛側のセキュリティ行動をより困難にします。ソーシャルメディアへの悪意のあるトラフィックと正当なトラフィックを見分けることは非常に困難であり、C&Cサーバーのアドレスを変更することは全ての痕跡を消去したりアタッカーに柔軟性をもたらすことにもつながります。

・関連記事

銀行口座情報を盗むマルウェア「Tinba」をマクロ実行なしで感染させる新手のPowerPoint添付ファイル攻撃が発見される - GIGAZINE

誰でもドナルド・トランプ大統領になりすましてつぶやけるバグがTwitterには存在していたと判明 - GIGAZINE

ロシアの情報機関がアメリカの地方自治体職員122名にサイバー攻撃を仕掛けていたことがNSA機密文書から判明 - GIGAZINE

ユーザーのCookieを利用してクロスサイトトラッキングされるのを防ぐ機能「Intelligent Tracking Prevention」がSafariに導入される - GIGAZINE

政府やハッカーにスマホの会話を盗聴・マルウェア感染・位置特定を可能にさせる監視装置「IMSIキャッチャー」の実態を解明する「SeaGlass」 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logu_ii

You can read the machine translated English article A terrible mechanism of command and cont….