アプリストア経由でスマホから個人情報を盗むスパイウェアをばらまく計画をNSAが立案していたことが判明

アメリカ合衆国の諜報機関であるアメリカ国家安全保障局(NSA)が、Android端末向けにGoogleがアプリを配信するアプリストアの「Google Play」とSamsungが運営するアプリストア「Galaxy Apps」をハッキングし、スマートフォンからデータを収集するためのスパイウェアを秘密裏にばらまく計画を立案していたことがThe Interceptの調査により明らかになりました。

NSA Planned to Hijack Google App Store to Hack Smartphones - The Intercept

https://firstlook.org/theintercept/2015/05/21/nsa-five-eyes-google-samsung-app-stores-spyware/

Spy agencies target mobile phones, app stores to implant spyware - Canada - CBC News

http://www.cbc.ca/news/canada/spy-agencies-target-mobile-phones-app-stores-to-implant-spyware-1.3076546

2013年6月、過去にNSAの職員として国の行う情報収集活動に関わっていた経歴のあるエドワード・スノーデン氏が、NSAによる個人情報収集の実態を暴露する極秘文章を複数の新聞社にリークしました。これにより、NSAが大企業のサーバ上にある個人情報を特別な認可を得ずに参照できるシステム「PRISM」を運用していることや、同様にイギリスの諜報機関「GCHQ」も独自の通信傍受行為を行っていたことなど、各国政府による諜報活動の恐るべき実態が明らかになりました。そして、この時公開された極秘文章の一部から、The InterceptはNSAがスマートフォンの通信監視プロジェクトを計画していることを発見し、報じています。

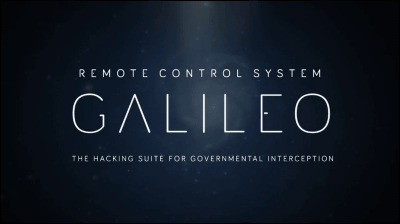

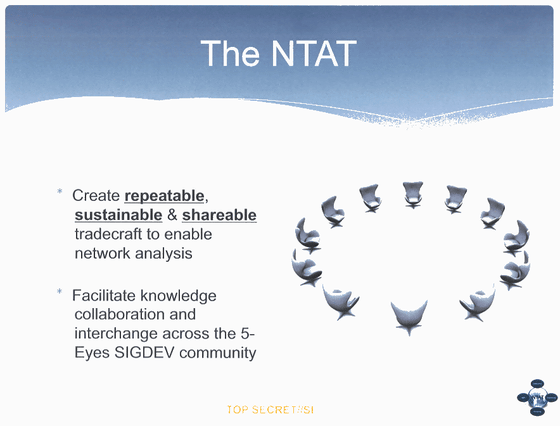

NSA立案のスマートフォン通信監視プロジェクトは、情報収集活動に関する協定「Five Eyes」を結んでいるアメリカ・カナダ・イギリス・ニュージーランド・オーストラリアの5カ国により、2011年11月から2012年2月までの期間行われました。プロジェクトでは5カ国が共同で通称「Network Tradecraft Advancement Team(ネットワークスパイ活動に必要なノウハウを向上させるチーム、略称:NTAT)」というトンデモない名前のチームを結成し、スマートフォン監視用の新たなテクノロジー開発に着手しています。

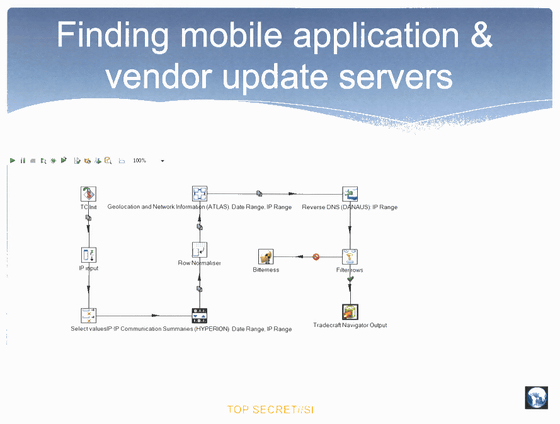

プロジェクトでは、NSAの「XKeyscore」というデータ検索システムを用いてスマートフォンの通信フローを識別し、ハッキングしたGoogle PlayやGalaxy Appsといったアプリストアのサーバーから、アクセスしたスマートフォンをトラッキングすることを目指していました。

さらに、試験計画の一部には「Irritant Horn」と呼ばれるものもあり、これはターゲットのスマートフォンからあらゆる情報を秘密裏に抜き出すための方法を開発するというもの。「Irritant Horn」で開発していたのは、アプリストアにアクセスしたスマートフォンに強引にインストールさせ、ユーザーに気づかれない内に端末内のデータを外部に送るというスパイウェアでした。

アプリストアのハッキングと端末から個人情報を収集して外部に送信するスパイウェアを組み合わせることで、ターゲットの端末から個人情報を収集するというのがプロジェクトの狙いであったようですが、この計画が立案されたのは2011年から2012年の間のことであり、その後プロジェクトがどのような経緯をたどっていったのかは明らかになっていません。

なお、この計画をNSAが立案したのは、2010年12月のチュニジアを口火に中東と北アフリカに広まった「アラブの春」のような民衆運動を懸念してのことですが、極秘文章の中には「より多くの不穏分子を監視するためのシステムとしてIrritant Hornの開発がスタートした」とも記述されています。

さらに、当時のNSAが狙っていたのは特にセネガル・スーダン・コンゴなどのアフリカ諸国の情報であったことも判明しています。ただし、アプリストアサーバーがハッキングの対象となっていた国には、フランス・キューバ・モロッコ・スイス・バハマ・オランダ・ロシアなども含まれていました。

その他、5カ国共同チームNTATにより、アジアの中国やインドで特に頻繁に利用されているモバイルブラウザアプリの「UC Browser」に、プライバシー関連の脆弱性が存在することも明らかになっています。UC Browserは西側諸国ではそれほど有名なアプリではありませんが、アジアを中心に約5億人ものユーザーを獲得している人気アプリです。極秘文章には、「UC Browserからはユーザーの個人情報がだだ漏れで、諜報機関にとっては非常にありがたい状態であった」とも書かれています。

UC Browserがどんなアプリなのかは以下のムービーを見ればわかります。

UC Browser 10.0 for Android - Clean yet Complete - YouTube

トロント大学の研究機関「Citizen Lab」は、Androidアプリ・UC Browserの英語版と中国語版が「セキュリティ面とプライバシー面で大きな問題を抱えている」として、詳細なレポートを公開しています。Citizen Labによれば、アプリからはユーザーの検索履歴・SIMカード番号・端末IDなどが漏れている、とのこと。なお、Citizen Labがレポートを公開したあと、UC Browserはアプリのアップデートを行っており、問題点は修正したとしています。

Citizen Labでディレクターを務めるRon Deibert氏は、「UC Browserの脆弱性は何百万というアプリユーザーを個人情報流出の危険性にさらしただけでなく、ハッカーが個人情報を盗むための技術を開発する助けになった可能性もある」としています。加えて「もちろん諜報機関は情報を公開しないので、脆弱性などが発見されても、それらは内部で周知されるだけです。そして、大抵の場合はそれらを利用して武器を作り出します」と、NSAがUC Browserの脆弱性から何かしらの盗聴用ツールを作成したのでは、とRon氏は述べます。

By HostingCoupons

スノーデン氏が機密情報を暴露した際、Five Eyes協定を結ぶ5カ国がスパイウェアを使用してiPhoneやAndroid端末からメールやインターネットの履歴、電話内容、ムービーや写真などを盗み出していることが明らかになっていましたが、肝心の方法までは分からずじまいでした。しかし、今回のThe Interceptの報道により明らかになった「Irritant Hornの開発」や「UC Browserの脆弱性発見」といった事実が、通信傍受技術と何かしら関係があることは間違いありません。

なお、2012年にFive Eyesで行われたプレゼンの資料が以下から見られるようになっており、NTATやIrritant Hornの存在が語られていることが分かります。

Five Eyes presentation: Synergising Network Analysis Tradecraft

https://www.documentcloud.org/documents/2083944-uc-web-report-final-for-dc.html

・関連記事

NSAは1日で全世界50億台の携帯電話の現在地を追跡していることが判明 - GIGAZINE

NSAが10万台のPCを無線で監視しマルウェアを送り込んでいる疑いが浮上 - GIGAZINE

NSAがSkype・HotmailなどへアクセスするのをMicrosoftが支援していたことが判明 - GIGAZINE

WikipediaがついにNSAを憲法違反を理由に提訴 - GIGAZINE

NSAが実行していたスパイ行為をタイムラインで並べて整理するとこうなる - GIGAZINE

NSAは中国の携帯電話会社をハックして何百万通ものSMSを盗み見ていた - GIGAZINE

Torユーザーを攻撃するNSAのコードネーム「EgotisticalGiraffe」とは? - GIGAZINE

・関連コンテンツ

in メモ, Posted by logu_ii

You can read the machine translated English article It turned out that NSA was planning to d….