パスワードがなくてもユーザーに偽装して認証を突破する極悪マルウェア「Skeleton Key」が発見される

By CyberHades

Dell SecureWorksは、Active Directoryのドメインコントローラ上のメモリパッチに潜んで認証をバイパスしてハッキングするマルウェア「Skeleton Key」を発見したと公表しています。Skeleton Keyマルウェアは、ネットワークにログインするユーザーの使用状況に影響を与えることなくひそかに常駐し、任意のユーザーに偽装して認証を突破、外部からの遠隔操作をも可能にする危険性を持つ極悪マルウェアです。

Skeleton Key Malware Analysis | Dell SecureWorks

http://www.secureworks.com/cyber-threat-intelligence/threats/skeleton-key-malware-analysis/

'Skeleton Key' malware installed as in-memory patch on Active Directory DCs - SC Magazine

http://www.scmagazine.com/skeleton-key-bypasses-authentication-on-ad-systems/article/392368/

Insert 'Skeleton Key', unlock Microsoft Active Directory. Simples – hackers • The Register

http://www.theregister.co.uk/2015/01/13/skeleton_key_malware/

Dell SecureWorksが発見したSkeleton Keyマルウェアは、Active Directoryのドメインコントローラ上のメモリパッチに展開されることで、システムへのアクセス権を持つユーザーのシステム認証をバイパスしてユーザー認証を無力化させます。なお、各ユーザーは通常通りシステムにログインして作業を行うことが可能なので、常駐するSkeleton Keyマルウェアの存在に気づくのは極めて困難だとのこと。

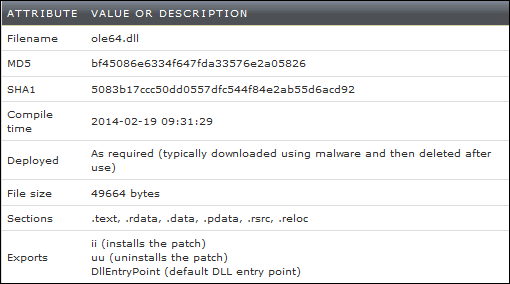

これはSkeleton Keyマルウェアの被害を受けた、ある企業のネットワークから発見されたサンプルの一つである「ole64.dll」の情報。

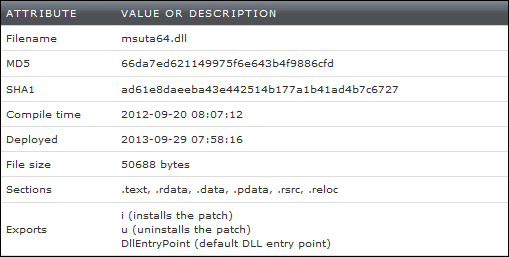

もう一つのSkeleton Keyマルウェア・サンプルである「msuta64.dll」。これらのサンプル名が示すとおり、Skeleton Keyマルウェアは、64bitのWindowsシステム上でのみ活動することが分かっています。

Skeleton KeyマルウェアをActive Directoryのドメインコントローラに忍び込ませるためにはActive Directoryの管理者権限を必要とするため、Dell SecureWorksが被害企業の状況を調査した結果、特定のターゲットから重要なデータを奪い出すスピアフィッシング(フィッシング詐欺)によって管理者用パスワードが奪われた疑いが濃厚であるとのこと。

なお、システムに常駐してユーザー認証を無力化させることで、外部からの遠隔操作をも可能にし得る恐ろしいSkeleton Keyマルウェアですが、Dell SecureWorksによると、幸いなことにSkeleton Keyマルウェアに感染したシステムを再起動することでマルウェアが消去されるので、永続的にシステムに常駐することはないとのことです。

・関連記事

韓国原発がハッキングを受け、内部システムからウイルスが発見される - GIGAZINE

PCの外部インターフェース経由でパスワードロックを回避するハッキング手法が公開される - GIGAZINE

「iPhoneを探す」機能をパスワード入力なしで無効化する重大なバグが発見される - GIGAZINE

iPhone(iOS7以降)でパスコードを回避できてしまう現象が発覚・対応策はコレ - GIGAZINE

Androidのマルウェア入りアプリが数年で4倍という爆発的増加を示す研究結果 - GIGAZINE

YouTubeを見た11万人以上がマルウェアに感染、原因は「広告」 - GIGAZINE

97%の企業がセキュリティ対策をしてもマルウェアに侵入されている - GIGAZINE

Yahoo!の広告からマルウェアが送り込まれて何千人も感染する事態が発生 - GIGAZINE

猫を使ってWi-Fi環境をハッキングできるか? - GIGAZINE

・関連コンテンツ

in メモ, ソフトウェア, Posted by darkhorse_log

You can read the machine translated English article SKETONON KEY, a villainous malware that ….