スターバックスがアプリに登録されたパスワードなどを暗号化せずに保存

By Jason Hargrove

コーヒーチェーン店のスターバックスが、iPhoneでの支払いが可能な専用アプリに登録されているユーザーネーム・パスワード・メールアドレスなどのデータを暗号化せずに平文(クリアテキスト)で保存していたことが判明しました。

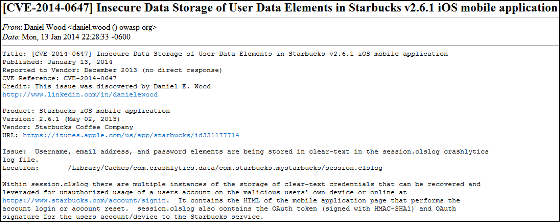

Full Disclosure: [CVE-2014-0647] Insecure Data Storage of User Data Elements in Starbucks v2.6.1 iOS mobile application

http://seclists.org/fulldisclosure/2014/Jan/64

Evan Schuman: Starbucks caught storing mobile passwords in clear text - Computerworld

http://www.computerworld.com/s/article/9245438/Evan_Schuman_Starbucks_caught_storing_mobile_passwords_in_clear_text

Security of Starbucks Mobile App for iOS | Starbucks Newsroom

http://news.starbucks.com/views/security-of-starbucks-mobile-app-for-ios

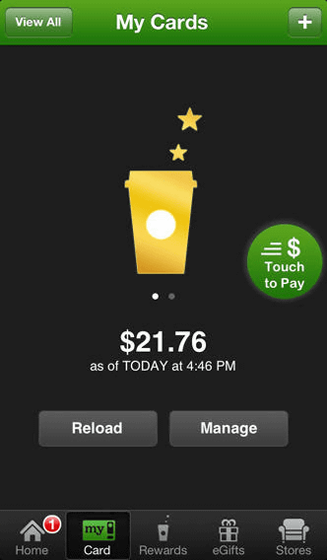

スターバックスのiOS用アプリは、その使いやすさからアメリカでもかなりの人気を誇っているとのこと。ユーザーは、設定したパスワードを入力してアプリに現金をチャージするだけで、アプリから代金の支払いが可能になっています。

スターバックスのiOS用アプリに登録したパスワードやユーザーネームなどのデータは使用する度に入力しなくて済むように、スマートフォン本体に保存されていましたが、暗号化されていなかったため、スマートフォンをPCに接続すれば誰でも閲覧できてしまう状態でした。また、パスワードなどのアカウントデータだけではなく、ジオロケーションなどの位置情報も平文で保存されていたことも判明しています。

専用アプリの脆弱性を発見したのはセキュリティリサーチャーのDaniel Woodさん。Woodさんは脆弱性に気づいた後、スターバックスに連絡を試みましたが、何度連絡しても「カスタマーサービスに問い合わせて下さい」との回答しか得られなかったため、2014年1月13日にSecLists.Orgに調査内容を投稿し、脆弱性の存在が発覚したというわけです。

Computerworldは、専用アプリの脆弱性に関してスターバックスのチーフデジタルオフィサーAdam Brotman氏に電話インタビューを実施。Brotman氏はインタビューで「我々は専用アプリの脆弱性に関して気づいており、すでに対策が講じられています。ですので、ユーザーは心配する必要がないでしょう」と発言した一方、脆弱性に対する具体的な対策については回答しませんでした。

専用アプリの脆弱性が発覚してから3日後の2014年1月16日、スターバックスは公式サイトで脆弱性について正式なコメントを発表。発表では脆弱性について認めた上で、「今回発覚した脆弱性によって、アカウントデータが漏えいしたユーザーは存在していません。現在、アプリのアップデートを急ピッチで進めているところです」とアプリのアップデートを近いうちに配布する予定であることを明らかにしています。

・関連記事

IE6・IE7・IE8・IE9にあるXML絡みの情報漏洩の脆弱性は修正予定なし - GIGAZINE

Amazonのクラウド上には暗号化されていない個人情報が転がっている - GIGAZINE

楽天市場から個人情報がスパム業者に流出か、実名の記載された迷惑メールが楽天でしか使っていないメールアドレスに届き始める - GIGAZINE

スパイ気分で謎の文字列を並べた暗号化通信が誰でも簡単にできる「Crypt!」 - GIGAZINE

1200万ものiPhone/iPadの個人情報がハッキングで漏洩、証拠として一部抽出した約100万のデータがダウンロード可能に - GIGAZINE

匿名通信システム「Tor」や暗号化メールを使うとNSAにデータを保持される可能性が上がる - GIGAZINE

・関連コンテンツ

in メモ, ソフトウェア, Posted by darkhorse_log

You can read the machine translated English article Starbucks saves passwords etc. registere….