BIOSやファームウェアに感染してハードウェアに検知不能なバックドアを作る「ラクシャーサ」とは?

By Semino1e

5月にイギリスの研究者が原発や軍事用に使われている中国製シリコンチップにサイバー攻撃可能な未知のバックドアを発見したという記事がありましたが、Black Hat security conferenceでToucan SystemでCEOを務め、セキュリティコンサルタントでもあるジョナサン・ブロサードさんが実際にハードウェアバックドアの動作について、デモンストレーションを行いました。

HARDWARE BACKDOORING IS PRACTICAL

http://www.blackhat.com/usa/bh-us-12-briefings.html#Brossard

[Defcon] Hardware backdooring is practical

http://www.slideshare.net/endrazine/defcon-hardware-backdooring-is-practical

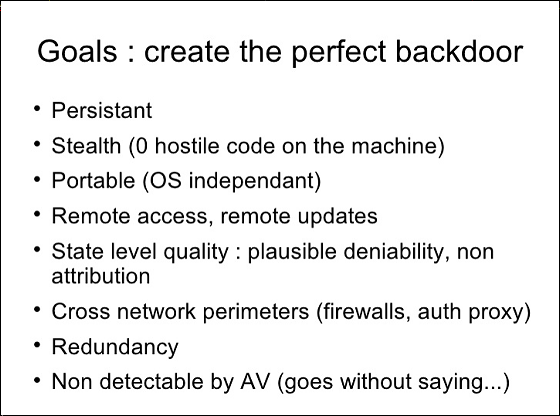

まず、完璧なバックドアとは以下のような特徴を持つものです。「持続性がある」「感知されにくい(コンピュータ上に敵意のあるコードを置かない)」「持ち運びができる(OSから独立している)」「リモートアクセス、リモートアップデートが可能」「通常状態を維持する」「ネットワークを横断できる(ファイアウォール、認証プロキシといった)」「冗長化」「感知されない(言うまでも無いが)」。

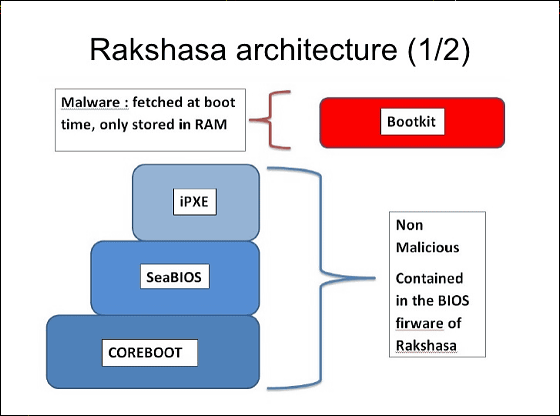

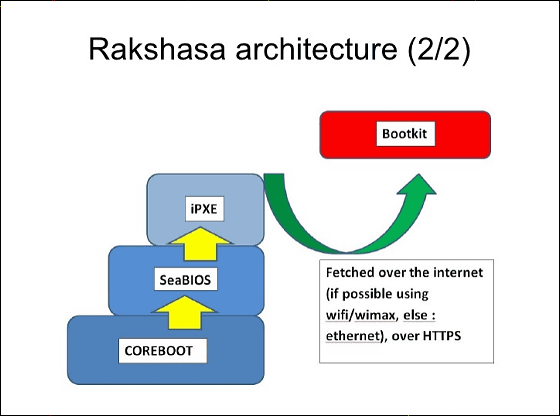

では、「Rakshasa」はどのような特徴を持つのか見ていきます。「Rakshasa」はコンピュータを汚染するために、コアコンポーネントとして「Coreboot」「SeaBios」「iPXE」「payloads」の4つで構成されており、重視されているのはポータビリティ性・どこにも帰属しないこと・できるだけ安価で素早い開発(4週間程度で完成)、そして本当の本当にマジで検知されにくい、という点です。現時点では230種類のマザーボードに感染可能となっており、BIOSの書き換え(CorebootとPCIのROMをiPXEとして扱うことで可能)による起動と感染・ネットワークかPCIデバイス経由での書き換え(冗長性がある)による起動と感染・さらにネットワーク経由でのペイロードによる起動と感染が可能となっています。しかしながらこのブートキットは正当なオープンソースツールから巧妙に作られているため、悪意のあるソフトウェアを検知する各種システムからは認識されにくくなっているのです。さらに、起動する度に新しくメモリ上に展開されるため、何度駆除しても復活します。

ブート時に、このブートキットはインターネットを経由してHTTPS経由で起動され、可能ならば無線LANやWiMAX、あるいはローカルネットワーク経由でも起動可能となっています。

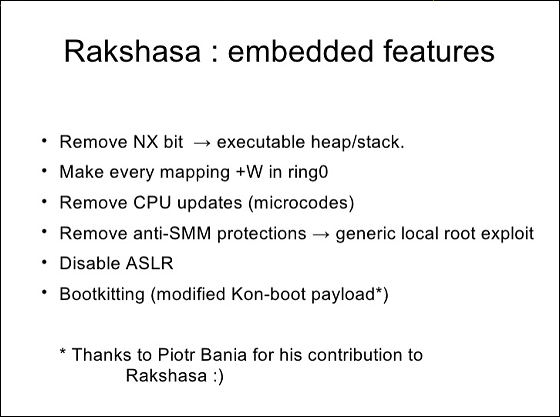

その後、「Rakshasa」はNXビットを不能にし、CPUのマイクロコードによるアップデートを不可能にしたり、アンチSMM保護機能を無効化したり、ASLRを不能にしたりなどの活動を始める、とのことです。しかもステルス性能にも優れており、ファイルシステムには何も証拠を残さず、リモート経由で起動可能となっており、無線LANやWiMAX経由でも起動可能なだけでなく、ニセのBIOSメニューを必要なら表示し、CMOSイメージ内に仕込むことさえ可能です。

上記の作用によって、「Rakshasa」は「どのようなOSであってもセキュリティレベルを永続的に低下」「1997年のセキュリティレベルにしてしまう」「ハードディスクやOSを取り去っても残り続けるという継続性」を実現させることが可能になっています。

また、ハードウェアへ物理的に接触できるのであれば誰でも「Rakshasa」をハードウェアにインストールすることができます。例えば製造時にインストールしたり、USBを経由してインストールすることも可能で、これらの作業はわずか3分以内に実行可能です。また、ネットオークションであらかじめこのようなバックドアを仕込んでおいたハードウェアを売るというのも可能であり、そのようなパーツがデータセンターで使われれば一巻の終わりです。

ほとんどすべての電子機器が中国で製造されていることを考えると、中国を押さえればすべてのコンピュータなどの各種ハードウェアにバックドアを忍ばせることは容易であり、その危険は避けられません。

このような「Rakshasa」の危険性を広く知らせることで技術や侵入に関する分析の向上につながればと、ジョナサン・ブロサードさんは述べています。

なお、防衛方法としては「BIOSは安全である」として無条件に信用することをやめ、OS経由でのBIOSアップデートやフロッピー/CD-ROMなどでのBIOSアップデートも却下し、物理的なBIOSアップデート専用キット、例えば「BIOS Savior」を使用したり、同時に使用している全マザーボードのファームウェアをアップデートするのがよい、とのことです。

・関連記事

400万部屋以上のホテルのカードキーロックが秒単位で解錠可能な技術が公開される - GIGAZINE

原発や軍事用に使われている中国製シリコンチップにサイバー攻撃可能な未知のバックドアが発見される - GIGAZINE

BIOSパスワードをバイパスしてリセットする方法あれこれ - GIGAZINE

IT部門の職を求めてシステムをハッキングした男が逮捕される - GIGAZINE

対サイバー攻撃アラートシステム「DAEDALUS(ダイダロス)」が外部展開を開始 - GIGAZINE

核再処理工場を攻撃、ウラン遠心分離機が一時的に制御不能になったサイバー攻撃「ターガタック」とは? - GIGAZINE

・関連コンテンツ