Intel製CPUに「消費電力の監視データ」から暗号化キーを解読される脆弱性が判明

Intel製CPUにコアの消費電力から暗号化されたデータの解読などを行うサイドチャネル攻撃を許す脆弱性「PLATYPUS」が判明しました。一般的なサイドチャネル攻撃のようにオシロスコープを使った消費電力の物理的な測定は必要なく、OSから利用できる「消費電力モニター機能」のみで攻撃が可能だと報告されています。

PLATYPUS: With Great Power comes Great Leakage

https://platypusattack.com/

INTEL-SA-00389

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00389.html

Intel SGX defeated yet again—this time thanks to on-chip power meter | Ars Technica

https://arstechnica.com/information-technology/2020/11/intel-sgx-defeated-yet-again-this-time-thanks-to-on-chip-power-meter/

Intel CPUs vulnerable to 'Platypus' side-channel attacks | IT PRO

https://www.itpro.co.uk/security/357719/intel-cpu-platypus-side-channel-attacks-discovered

Intel Discloses 40 More Security Advisories - PLATYPUS Is An Interesting One - Phoronix

https://www.phoronix.com/scan.php?page=news_item&px=Intel-40-More-Playpus

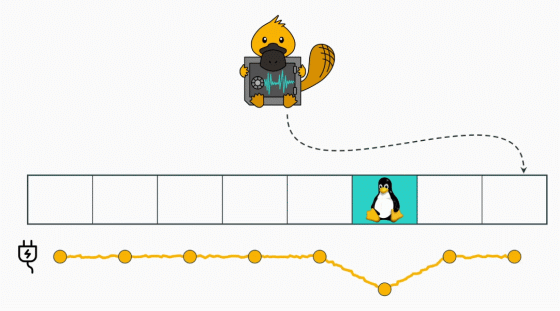

Intel製CPUはPCから消費電力を監視できる「RAPL」と呼ばれるインターフェースを備えています。RAPLは富士通などの大規模なベンダーでも利用されており、LinuxカーネルではRAPL用モジュールがデフォルトでロードされているほど普及している技術です。RAPLのサンプリング周波数は20kHzとオシロスコープよりも粒度が粗く、かつデータは平均化されているため、これまではRAPLの情報をもとに暗号化データを解読するのは難しいとされていました。

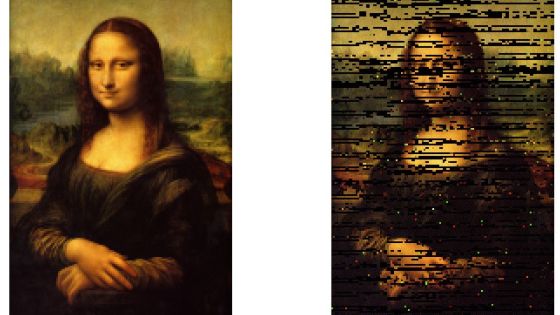

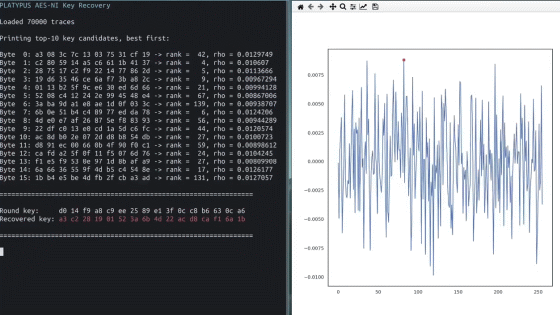

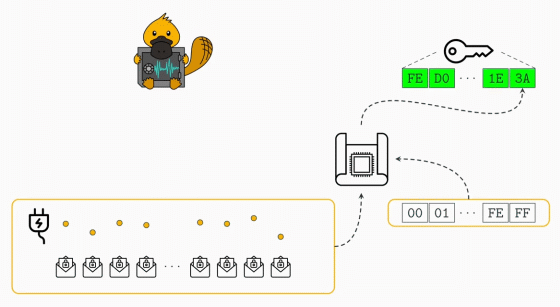

しかし、グラーツ工科大学とバーミンガム大学の研究員などで構成されるセキュリティーチームは、RAPLを用いてサイドチャネル攻撃を行い、Intelのセキュリティ機能「Intel SGX」内の暗号キーを解読することに成功しました。この攻撃は電気を受容する感覚器官を持つ「カモノハシ」を意味する「PLATYPUS」と名付けられ、オシロスコープで物理的に電力を測定せずともサイドチャネル攻撃を行える点が特徴とされています。

暗号化キーの解読はRAPLによる2つの脆弱性によって達成されているとのこと。1つ目はRAPLからCPUが処理しているデータを推測できる脆弱性です。

2つ目は電力状況の変動からランダム化されたアドレス空間の配置を予測できる脆弱性。2つの脆弱性を組み合わせることで、暗号化キーが格納されたメモリアドレスを特定しつつ、メモリ内のデータを取得することが可能となっています。

PLATYPUSの影響を受けるCPUはIntelの第6世代から第10世代までのCoreシリーズを筆頭として、PentiumやCeleron、Xeonシリーズまでリストアップされています。セキュリティチームによると、ARMやNVIDIAのプロセッサはPLATYPUSの影響を受けませんが、AMDのEPYC Romeは非特権ユーザーでもRAPLへアクセスできるため、PLATYPUSの影響を否定できないようです。

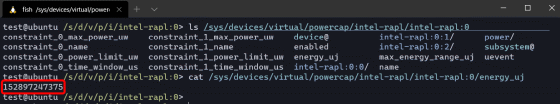

ソフトウェア面では、LinuxはRAPL用のカーネルモジュールをデフォルトでロードしており、非特権ユーザーでも以下のようにRAPLのデータにアクセスできてしまうため、PLATYPUSの影響を大きく受けるとのこと。WindowsやmacOSはIntel Power Gadgetを導入してはじめてRAPLが利用可能となるため、限定的な影響にとどまっています。

なお、Linuxカーネルではすでに非特権ユーザーによるRAPLへのアクセスを禁止する修正作業が行われており、仮想環境のXenも修正パッチを配布。MicrosoftもWindows向けにマイクロコードのセキュリティパッチを公開しています。

・関連記事

Intel製CPUに新たなサイドチャネル攻撃「SGAxe」「CrossTalk」が報告される、秘密データの復元などが可能 - GIGAZINE

数億台以上の電化製品にひそむ脆弱性「Ripple20」が発見される - GIGAZINE

Intel製CPUに新たな脆弱性「LVI」が判明、個人情報や企業の機密情報が流出する可能性も - GIGAZINE

Intel製CPUの「修正済み」脆弱性が実は修正不可能であったことが判明、特権によるコード実行やDRMの回避などが可能 - GIGAZINE

Intelからおよそ20GBものチップデータやソースコードなど機密情報が大量流出 - GIGAZINE

Intelがマルウェア攻撃をチップレベルで防御する新技術「CET」を次世代モバイルプロセッサ「Tiger Lake」に搭載 - GIGAZINE

・関連コンテンツ