Intelのプロセッサの脆弱性を利用したNetCAT攻撃はSSHセッションの入力内容や通信内容の窃取が可能

by david latorre romero

Intelのプロセッサに搭載されている、処理速度向上と消費電力削減を実現するData Direct I/O(DDIO)技術を悪用することで、キーの入力内容やサーバーとの通信内容を盗み取られる恐れがあると研究者が警告を発しています。

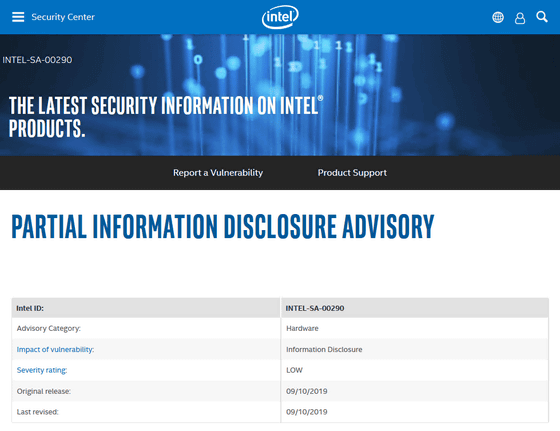

INTEL-SA-00290

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00290.html

NetCAT - VUSec

https://www.vusec.net/projects/netcat/

Weakness in Intel chips lets researchers steal encrypted SSH keystrokes | Ars Technica

https://arstechnica.com/information-technology/2019/09/weakness-in-intel-chips-lets-researchers-steal-encrypted-ssh-keystrokes/

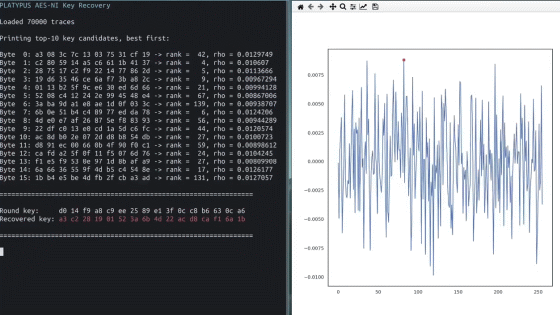

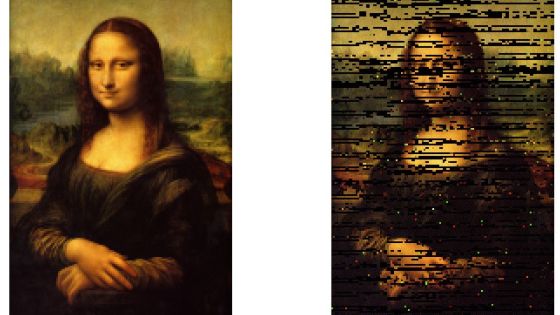

見つかった脆弱性から考えられる攻撃を、研究者らは「ネットワークキャッシュ攻撃(Network Cache Attack)」の頭文字から「NetCAT」と命名。実際にNetCATでSSHセッションの内容を盗み取る様子のデモ映像を公開しています。

NetCAT remotely leaking keystrokes from a victim SSH session - YouTube

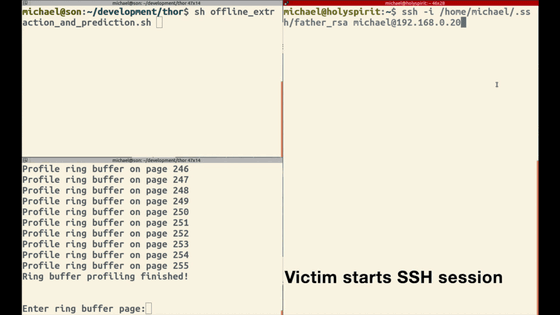

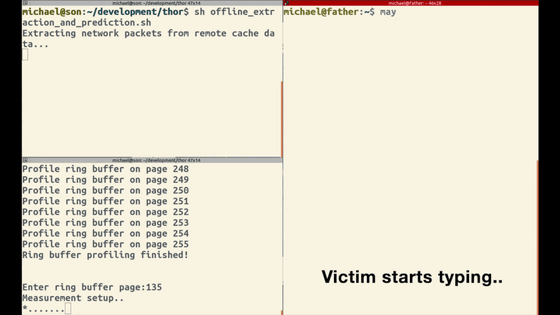

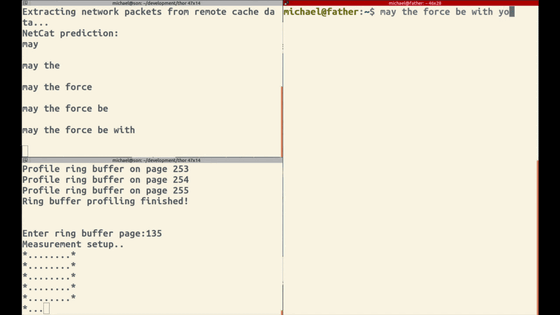

画面左側が攻撃者、右側が被害者を示しています。被害者がSSHセッションを開始。

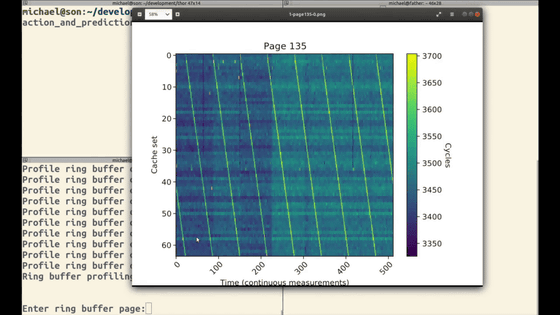

攻撃者はリングバッファアクティビティを測定し、プロファイルをセット。

被害者が打鍵を開始

攻撃者はその内容を盗み取ることに成功しています。

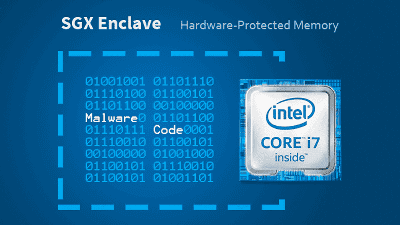

DDIOは、高速ネットワークのサーバーアプリケーションのパフォーマンスを向上させるため特別に導入されたもの。研究者らによると、DDIOとリモートダイレクトメモリアクセス(RDMA)が有効になっているデータセンターとクラウド環境では特に深刻な被害が出る恐れがあり、Intelでは「DDIOとRDMAが有効になっている場合、信頼できないネットワークからの直接アクセスは制限すること」をユーザーに推奨しています。

なお、今回の攻撃では研究者らはRDMAが有効な環境を用いることで攻撃を簡素化していますが、厳密な要件に「RDMA有効」は含まれず、将来的にはRDMAが無効であっても同様の攻撃を受ける可能性があるとのことです。

ちなみに、AMDや他メーカーではDDIOを用いておらず、ネットワークデータを共有のCPUキャッシュに格納することがないため、本件のような脆弱性は存在しません。

・関連記事

メモリの脆弱性を利用してデータを盗み読む「RAMBleed攻撃」が発見される - GIGAZINE

CPUの脆弱性問題への修正パッチが実質的なCPUパフォーマンスに与える影響とは? - GIGAZINE

2011年以降のほぼすべてのIntel製プロセッサに影響する脆弱性「MDS」の存在が明らかに - GIGAZINE

Intel製CPUに見つかった新たな脆弱性「SPOILER」はまたもシリコンレベルでの再設計による修正が必要 - GIGAZINE

IntelのWi-Fi、SSD、NUCなどに情報漏洩や権限昇格など深刻なセキュリティリスクを含む脆弱性報告 - GIGAZINE

IntelのCPUで新たな脆弱性「Portsmash」が発見される、ハイパースレッディングに関する2つ目の脆弱性 - GIGAZINE

「Intelの脆弱性情報の開示が遅すぎた」ことでLinux開発者が大変な目に遭っていたことが発覚 - GIGAZINE

IntelのCPUで新たに発見された脆弱性「Foreshadow」の解説ムービーをRedHatが公開中 - GIGAZINE

IntelのCPUに新たな8つの脆弱性が発見される、内4つは「高い危険性」との評価 - GIGAZINE

Intel製CPUに内在する脆弱性問題の根は深く「すべてのプロセッサが安全性と高速性を両立できない問題を抱える」との指摘 - GIGAZINE

・関連コンテンツ