Intelの新型CPUにUSBポート経由でシステムのフルコントロールが奪われるデバッグの仕組みがあることが判明

By Dani Latorre

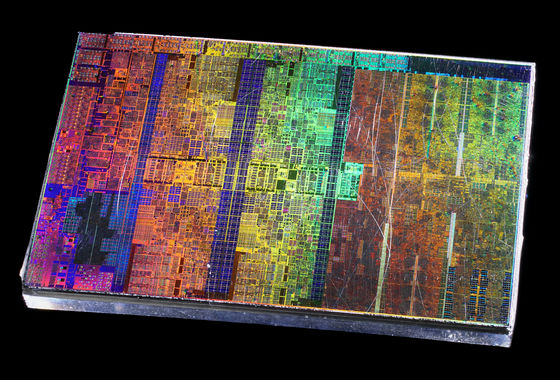

いくつかのデバッグインターフェースを含むIntelの新しいCPUに、システム全体のフルコントロールを奪うような攻撃をUSB 3.0経由で行える脆弱性の存在が見つかりました。発見したPositive Technologiesの研究者らによれば、攻撃者は最新のセキュリティツールに検知されることなく、マシンのBIOSを書き直したり、全データを読み取ったりすることができ、マシンを無効化することさえ可能とのことです。

Debugging mechanism in Intel CPUs allows seizing control via USB port

https://www.scmagazine.com/debugging-mechanism-in-intel-cpus-allows-seizing-control-via-usb-port/article/630480/

ドイツ・ハンブルクで開かれた第33回カオスコミュニケーションコングレスで、この脆弱性のメカニズムおよび対処法について説明したMaxim Goryachy氏・Mark Ermolov氏らは、「メーカーが作成したハードウェア機構の中には、正当な目的のために搭載されたハードウェア構成などを検証するための特別なデバッグ機能があります。しかし、これらの機能は攻撃者も同様に利用でき、攻撃するにあたって国家レベルの設備どころか、特殊な機器すら必要としないのです」と話しています。

2人はプレゼンテーション中に、USB経由でアクセス可能なJTAGデバックインターフェースを使った検出不可能な攻撃を実証済み。JTAGはOSカーネルやハイパーバイザ、ドライバなどのハードウェアデバッグを目的としてソフトウェアレイヤー下で動作するため、攻撃者が悪意を持ってCPUにアクセスすれば、セキュリティツールを回避してマシンの全機能を奪うような攻撃に乱用される可能性があります。

なお、古いIntelのCPUの場合、JTAGへアクセスするには特殊なデバイスをマザーボード上のデバッグボード(ITP-XDP)に接続することが要求されます。一方で、2015年のSkylakeシリーズから、Intelは一般的なUSB 3.0ポート経由でJTAGデバッグインターフェースへのアクセスを可能にするDirect Connect Interface(DCI)を提供しているため、DCIに対応しているCPUは特殊なハードウェアやソフトウェアを用意することなく、悪用される危険があるわけです。

具体的にはノートPCやミニPC向けのプロセッサである「Intel U」シリーズのCPUが、インストールしているOSに関係なくシステムが奪われる可能性を持っているということです。2人はIntelに脆弱性について報告済みで、IntelのBootGuard機能の使用と、デバッグインタフェースの起動制限などの対策案を提案しているとのことです。

・関連記事

Intelが第7世代Coreプロセッサ「Kaby Lake」を発表 - GIGAZINE

IntelのSkylakeプロセッサに複雑な計算プログラム実行でシステムフリーズするバグが見つかる - GIGAZINE

IntelのCPU「Skylake」がサードパーティ製CPUクーラーで損傷する危険性 - GIGAZINE

第6世代Intel CoreプロセッサSkylakeのモバイル向けラインナップが流出、Ultrabookへの搭載計画はいかに? - GIGAZINE

歴代Intelグラフィックの劇的進化が第6世代Intel Coreプロセッサ「Skylake」のGPU詳細から浮き彫りに - GIGAZINE

・関連コンテンツ

in ハードウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article It turned out that there is a debugging ….