向かいの建物にあるノートPCを遠隔から乗っ取るロシアのAPT28による「ニアレストネイバー攻撃」とは?

セキュリティ企業のVolexityが、ロシア軍に関連する脅威アクターグループ・APT28による「ニアレストネイバー攻撃」を検出したと報告しています。このニアレストネイバー攻撃は「最も近い隣人」という名の通り、標的企業の近くの建物にあるノートPCなどをリモートで乗っ取ってから、標的のWi-Fiネットワーク経由で不正アクセスを試みるというものでした。

The Nearest Neighbor Attack: How A Russian APT Weaponized Nearby Wi-Fi Networks for Covert Access | Volexity

https://www.volexity.com/blog/2024/11/22/the-nearest-neighbor-attack-how-a-russian-apt-weaponized-nearby-wi-fi-networks-for-covert-access/

Hackers breach US firm over Wi-Fi from Russia in 'Nearest Neighbor Attack'

https://www.bleepingcomputer.com/news/security/hackers-breach-us-firm-over-wi-fi-from-russia-in-nearest-neighbor-attack/

APT28はロシア軍参謀本部情報総局(GRU)と関連するとみられる脅威アクターグループで、「Fancy Bear」「Strontium」「Pawn Storm」などのコードネームで呼ばれています。APT28はこれまで、世界アンチドーピング機関(WADA)や2016年アメリカ大統領選での民主党全国委員会などに対するハッキングに関与しているといわれています。

ロシア政府系ハッカー集団「ファンシーベア」が未発見のLinuxマルウェアツール「Drovorub」で国家安全保障を脅かしているとFBI・NSAが警告 - GIGAZINE

Volexityによると、2022年2月にウクライナ関連の作業を行っていた「政府関連組織の顧客」のサイトでサーバー侵害を検出した時に、APT28による攻撃が検出されたとのこと。

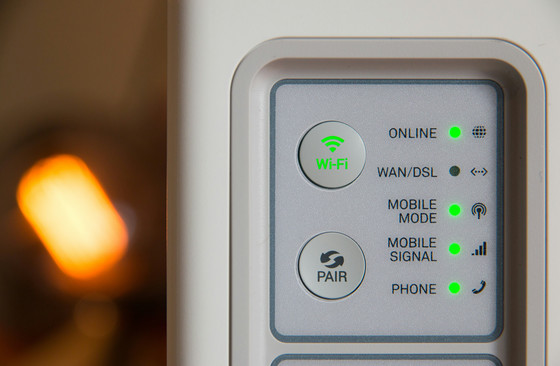

Volexityが「GruesomeLarch」というコードネームで追跡していた脅威アクターらは、まず被害者の公開サービスを狙ったパスワードスプレー攻撃で、標的となる企業のWi-Fiネットワークへの認証情報を入手しました。しかし、多要素認証保護によってパブリックネットワーク上での資格情報の使用は阻止されました。企業のWi-Fiネットワーク経由での接続自体に多要素認証は必要ありませんでしたが、標的となった企業から何千kmも離れた海外から接続しているという状況が問題となります。

そこで、脅威アクターは標的の無線ネットワークの拠点となり得る近隣の建物内の組織を探し始めました。近隣の組織のネットワーク上で有線・無線の両方を備えたノートPCなどのデバイスがあれば、脅威アクターはワイヤレスアダプターを使って標的のWi-Fiネットワークに接続できるというわけです。

調査の結果、標的となった組織の会議室にある窓の近くにあるワイヤレスアクセスポイント3つに接続可能なデバイスが適切な範囲内にあることが判明。脅威アクターは複数の近隣組織を次々と侵害してWi-Fi接続をデイジーチェーン状につなぎ、最終的に標的組織にアクセスする手法を取りました。この手法により、攻撃者は物理的な近接性を必要とする攻撃の利点を得つつ、実際には遠隔地から安全に攻撃を実行することができました。

侵入後は、Cipher.exeを使用して痕跡を消去したり、VSSAdminを使ってActive Directoryデータベースを窃取したりするなど、「Living off the land」と呼ばれる手法を用いて、既存のWindowsツールを使って活動を行いました。

Volexityによると、使用されたツールやIPアドレスから攻撃者を特定できなかったため、脅威アクターが誰なのかを特定するのは当時困難だったとのこと。しかし、2024年3月にMicrosoftがAPT28についての調査レポートを公開し、この中で脅威アクターグループが用いた「GooseEgg」という攻撃ツールについての情報が明らかになりました。

GooseEggは、Windows印刷スプーラーの特権昇格の脆弱(ぜいじゃく)性であるCVE-2022-38028を悪用したものでした。そして、Microsoftが報告したファイル名やフォルダパス、batファイル内のコマンドがVolexityの観察したものと同一だったことから、Volexityは一連の攻撃はAPT28によるものだと結論付けています。

ニアレストネイバー攻撃は攻撃者が物理的に特定されたり拘束されたりするリスクを排除できる点が特徴で、物理的な近接性の利点を享受しながら、攻撃者は何千kmも離れた場所から安全に作戦を実行できます。Volexityは、熟練した脅威アクターがサイバー攻撃の目的を達成するためには徹底的な手段を取ると注意を促しています。

また、Wi-Fiネットワークがもたらす運用上のセキュリティリスクについて、より慎重に考える必要があると指摘しています。近年、インターネットサービスに対しては、多要素認証の導入やサービスの削減によって攻撃対象となる領域を狭めるような対策が進められてきました。しかし、Wi-Fiネットワークには同レベルの注意が払われていないことが多い、とVolexityは警告。企業のWi-Fiネットワークへのアクセスも、VPNなどの他のリモートアクセスサービスと同様の注意と配慮を持って扱う時期に来ているとしています。

・関連記事

Googleが「ロシアや中国政府が支援するハッカー集団がWinRARのゼロデイ脆弱性を悪用して攻撃を行っている」と指摘 - GIGAZINE

ロシア政府支援のハッキング組織がフィッシング詐欺やDDoS攻撃でウクライナや周辺地域を攻撃しているとGoogleの脅威分析グループが暴露 - GIGAZINE

Microsoftが「ロシア・中国・イランのハッカー組織から大統領選がサイバー攻撃を受けている」と報告 - GIGAZINE

EAの7億件のアカウントを盗んだりBANしたり好き放題できる脆弱性を発見した方法をハッカーが解説 - GIGAZINE

セキュリティ企業のSophosが5年以上に及ぶ中国のハッカーとの戦いを記したレポート「パシフィック・リム」を公開 - GIGAZINE

ロシア・イラン・中国が民主主義の弱体化を狙ってアメリカの大統領選挙を猛攻撃中だとMicrosoftが緊急レポート - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1i_yk

You can read the machine translated English article What is the 'nearest neighbor attack' by….