テスラがハッキングされ仮想通貨を掘らされる

テスラが車載サービス提供のために運用しているクラウドプラットフォームがハッキングを受け、テスラ車の走行データを盗まれただけでなく、仮想通貨をマイニングさせられていたことが明らかになりました。

Lessons from the Cryptojacking Attack at Tesla

https://blog.redlock.io/cryptojacking-tesla

Tesla cloud resources are hacked to run cryptocurrency-mining malware | Ars Technica

https://arstechnica.com/information-technology/2018/02/tesla-cloud-resources-are-hacked-to-run-cryptocurrency-mining-malware/

クラウドセキュリティサービスを提供するRedLockは、2017年から企業のクラウドプラットフォームへのハッキング被害を調査してきました。多くの企業がGoogle設計のKubernetesプラットフォームの管理コンソールを外部から悪用されており、これまでにイギリスの保険会社AvivaやSIMカードメーカーのGemaltoなどの被害が確認されているそうです。

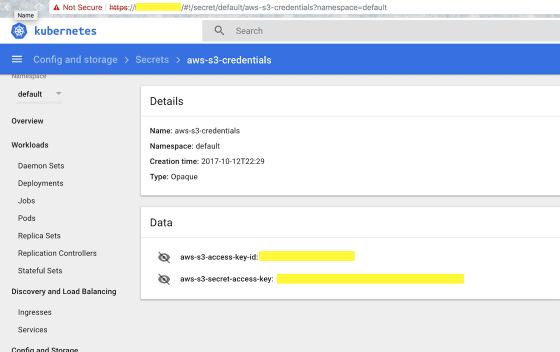

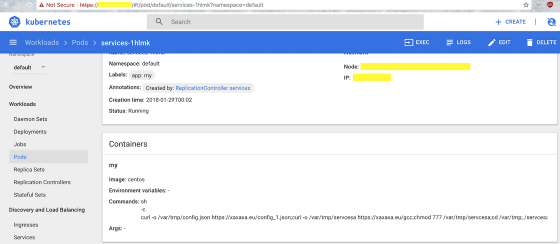

2018年1月にRedLockのセキュリティ専門家が、テスラのKubernetesコンソールがパスワード保護されておらず、テスラの利用するAWSの認証情報に外部からアクセス可能であることを見つけました。あるKubernetesポッド内ではテスラ車のテレメトリなどの走行データを閲覧することが可能だったとのこと。

さらに調査の結果、テスラのAWS内に仮想通貨をマイニングするためのスクリプトが埋め込まれていることも発見されました。RedLockによると、テスラの仮想通貨マイニングハッキングは、これまで仮想通貨Moneroをマイニングさせられるという被害が確認されていたAvivaやGemaltoの攻撃手法と似ているものの、大きな違いがあったとのこと。

まず、攻撃者はこれまでの仮想通貨マイニングハッキングとは違い、公開されたマイニングプールを利用せずマイニングソフトウェアをインストールし、非公開または限定公開されたエンドポイントに接続するよう設定されていたとのこと。これによって、IP/ドメインによる脅威情報をもとにした攻撃活動を検出されにくくなっていたとRedLockは述べています。

そして、攻撃者は無料のCDNサービス「Cloudflare」を経由することでマイニングプールサーバーの本当のIPアドレスを隠していたとのこと。また、マイニングソフトウェアは標準サポートされていないポートを利用し、さらにCPU使用率を抑えてマイニングしていた可能性が高いことが判明するなど、仮想通貨マイニングハッキングが見つからないような手の込んだ工夫が施されていたそうです。

ハッキング被害を確認したRedLockはただちにテスラに報告し、すみやかに問題は解決されたとのこと。テスラの広報は、「テスラはこの種の脆弱性に対する研究を奨励するバグ報奨金プログラムを運用しており、今回の脆弱性も数時間以内に対処しました。初期の調査からは、問題の影響は、社内で使われているテスト車だけに限られていることが分かっており、顧客のプライバシーや車両の安全性やセキュリティが何らかの形でも損なわれているという兆候は見られません」とコメントしています。

・関連記事

4000以上の政府系サイトで閲覧者に対して仮想通貨マイニングを行わせるスクリプトが埋め込まれていたことが判明 - GIGAZINE

ハイテク機器と言うべき現代の自動車のデータセキュリティがお粗末過ぎるとの指摘 - GIGAZINE

テスラ・モデルSのオートパイロットはなぜ停車中の消防車を避けきれなかったのか? - GIGAZINE

核研究施設のスーパーコンピューターをマイニングに使おうとしたエンジニアが捕まる - GIGAZINE

元スパイが恐怖の自動車ハッキングを実演、ブレーキやハンドルを操作するなど何でもあり - GIGAZINE

鍵が不要のスマートエントリー搭載の自動車を再プログラミングで盗む手口が続発中 - GIGAZINE

スティーブ・ウォズニアックが「イーロン・マスクやテスラの言うことはもう何も信じない」と発言 - GIGAZINE

・関連コンテンツ

in ソフトウェア, ネットサービス, 乗り物, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article Tesla is hacked and the virtual currency….