auスマートフォン「IS01」にBCCの内容が受信者に開示される不具合、NTTドコモの「LYNX(SH-10B)」でも同様に発生

Android 2.1以降へのOSアップデートが打ち切られることが発表されたauの「IS01」について、標準メールアプリを使ってメールを送信する際、BCCにアドレスを入力するとある特定の条件下でその情報が受信側のヘッダ情報に表示されてしまうという不具合が、読者からのタレコミによって明らかになりました。

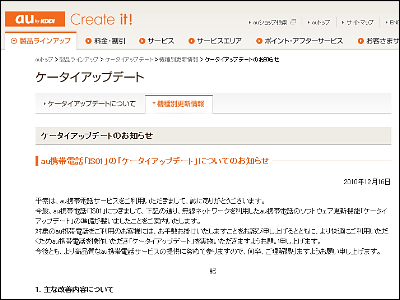

IS01のユーザーでなくとも、PCメールを普段から使っている人であれば、本来相手に見せたくないから利用するBCCの内容が筒抜けになっているというのはかなりの非常事態であることが分かることと思います。この件についてAさんからのタレコミを元にKDDIに問い合わせたところ、確かにBCCに関する不具合については確認しており、この問題の改善についても本日発表されたアップデートの内容に含まれているとの回答を得ましたが、アップデートを知らせる公式ホームページのページには別件の不具合のみが記載されているのが現状です。

また、ほぼ同スペックでNTTドコモから発売されている「LYNX(SH-10B)」についても同様の不具合がないか問い合わせてみたところ、IS01と同様の事象が発生するということが明らかになりました。こちらについても本日発表されたアップデートで改善されるとのことなので、IS01、あるいはLYNX(SH-10B)ユーザーは早急にアップデートを行う必要があります。

編集部からキャリア2社の広報部へ行った事実確認のやりとり、読者がBCCの不具合についてKDDIに問い合わせた際の経緯やそれに対するKDDIの対応は以下から。◆BCCが受信者に筒抜けになってしまう不具合の詳細

ケータイアップデートのお知らせ | ケータイアップデート | au by KDDI

このアップデートの内容は「Eメール ([email protected]) が受信できなくなる場合があります。」とのことですが、Aさんからのタレコミによると、標準のメールアプリでBCCに入力したメールアドレスが受信側に開示されてしまうという不具合についてのアップデートも含まれているということ。下記がAさんが実際にIS01を使って実験した内容です。

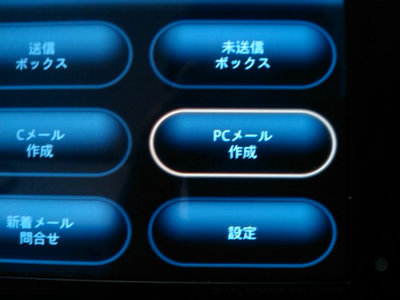

それではAさんによるテストの手順を追いかけていきます。まずはPCメールの作成を選択。

複数のメールアドレスをBCCに指定します。

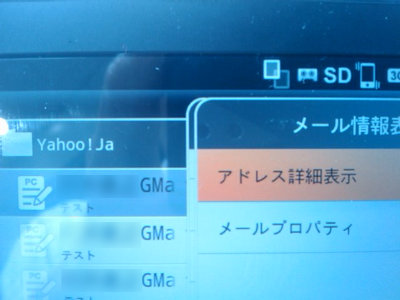

アドレスの詳細表示を見ても、確かにToにはGmail、BCCにはYahoo!メールとソフトバンクの携帯メールが入力されています。

件名は「テスト」、本文には「テストメール。」と入力。

そしてメール送信。送信トレイの一番上段にある22:16送信のメールが該当のものです。

BCCに設定されていたYahoo!メールで受信メールをブラウザ上にて閲覧すると、BCCの部分が筒抜けになってしまっているのが分かります。メーラーによっては独自でBCCを削る機能がついているかもしれませんが、もしその機能がついていない場合こんな風に丸見えになってしまいます。

Yahoo!メールBetaでは詳細ヘッダを見るとBCCの中身が表示されてしまうようです。また、このメールの受信日時が、IS01から送信したメールの送信日時である22:16とまったく同じであることから、同一のメールであることが確認できます。

今回報告されたバグは、IS01に標準搭載されているアプリ「メール」にPCメールのアカウントを設定して送信した際に起こる事象だということです。AさんはYahoo!メールとGmailで送信テストを行ったところ、Yahoo!メールではBCC情報が表示されてしまい、GmailではBCCのアドレスをサーバ側で削除しているようで事象が再現されなかったとのこと。

ただし、これはYahoo!メールに限った話ではなく他のドメインのものでも再現されるらしく、また他のメールクライアントを使用した場合は同じYahooメールのsmtpサーバーを使用してもBCCがメールヘッダーには含まれなかったため、IS01のメーラーの不具合である可能性が高いことが指摘されています。

◆不具合に対するKDDIの見解

そこで、BCCの不具合があることを踏まえて、今回のIS01のケータイアップデートについて、KDDI広報に直接問い合わせてみました。

GIGAZINE:

本日発表されましたIS01のケータイアップデートの内容について、「Eメール ([email protected]) が受信できなくなる場合があります。」とありますが、これは具体的にはどのような状況ですか。

KDDI広報:

こちらは特定の条件に合致するメールを受信した場合、そのメール以降受信するはずのメールがすべて受信できなくなり、新着問い合わせをしても該当なしと表示されてしまう不具合です。

GIGAZINE:

特定の条件というのは?

KDDI広報:

条件を公開してしまいますと、第三者に悪用されてしまう懸念がございますため、詳細につきましては公開を控えさせていただいております。

GIGAZINE:

ところで、IS01の標準メールアプリでBCCに入力したメールアドレスが意図せず受信側に開示されてしまうという不具合がユーザーから報告されているのですが、今回のアップデートにはこの不具合の改善も含まれるのでしょうか。

KDDI広報:

はい、この不具合はIS01の標準アプリである「メール」からPCメールを送信し、宛先にBCCを指定した場合、本来なら非表示となるはずのメールアドレスが受信側のヘッダ情報に表示されてしまうものです。ただ、こちらもある特定の条件下で起こるものでして、送信側の送信・受信サーバや受信側の受信サーバにBCC情報のヘッダを削除・非表示にする設定がなされていない場合に起こるものです。今回のケータイアップデートによってこの事象も改善いたします。

GIGAZINE:

現在公式ホームページにてアナウンスされている不具合も重要かと思いますが、セキュリティの面から見るとこのBCCの問題は公表すべきであるように思われますが、今後ホームページ上に掲載するご予定はあるのでしょうか。

KDDI広報:

こちらにつきましても、公開することで何らかの悪用に波及する恐れがございますので、ホームページ上での公開の予定はございません。IS01をお使いいただいているユーザー様に個別にメールをする形で、アップデートにご協力いただくようご連絡しております。

今回の本筋からは少し外れてしまうのですが、現在ホームページ上で公表されている不具合についても、公表内容では簡潔で大したことのない問題に見えていたのですが、詳細を聞くとある条件を満たすメールを受信してしまったら、その後メールの受信機能が機能停止に陥るというかなりとんでもないことであったのにも驚きました。

◆不具合に対するNTTドコモの見解

続いて、同型の機種で本日同様にソフトウェアアップデートを発表した、NTTドコモから発売されている「LYNX(SH-10B)」について、ドコモ広報室に問い合わせてみました。

LYNX SH-10Bのソフトウェアアップデート情報 | お客様サポート | NTTドコモ

GIGAZINE:

KDDIから発売されているIS01に、BCCに入力したメールアドレスが意図せず受信側に開示されてしまうという不具合があると伺ったのですが、同様の事象はLYNX(SH-10B)においても起こりうるのでしょうか。ホームページ上にはそのような記載はありませんでしたが。

NTTドコモ広報:

確認いたしましたところ、弊社のLYNX(SH-10B)においても、同様の現象が起こりうることが判明いたしました。

GIGAZINE:

今後、ホームページ上などで告知は行うのでしょうか。

NTTドコモ広報:

個別にこの現象について公表する予定はございません。こちらは非常にまれな現象であることと、公表することによって悪用されてしまうことが懸念されるためです。この問題についても本日発表されましたソフトウェアアップデートで改善されます。また、KDDI様のホームページ上にございます事象は弊社端末においては再現されないとのことでした。

KDDI、NTTドコモ両社に共通して、BCCの不具合については「非常に限定された条件下で発生する」ものであることと、「発表することにより第三者の悪用が懸念される」という理由から公表はしないという見解でした。

◆BCC不具合におけるAさんとKDDIとのやりとり

それでは、Aさん(仮にAさんとする)がGIGAZINEにタレコミをするに至るまでの詳細な事の経緯を追いかけていきます。11月下旬から昨日に至るまで、AさんとKDDIはやりとりを続けていたということです。

2010年11月19日

AさんからKDDIカスタマーセンターにこのバグを報告。

2010年11月20日

KDDI au Eメールお問い合わせ窓口からAさんに返信、auが扱っているメールアドレス「@ezweb.ne.jp」と「@auone.jp」を使ったテストの結果、問題なくBCCは表示されなかったとの内容。

2010年11月22日

AさんからKDDIへ返信。この時点で冒頭で紹介したGmailとYahoo!メールを使った実験のデータなどをKDDI側に送付している。

御社が検証された内容は、いわば身内のサーバーを使用したもののみですので、

検証したエビデンスとしては、裏付けが弱いと思います。

もともと、このバグに気付いたのも、仕事の関係先にIS01の

メールクライアントから送信した際、受け取った相手から

気づかせてもらった次第です。

ですので、今回、Yahoo!メールのSMTPサーバーとPOPサーバーを

用いてテストのエビデンスを送らせていただいていますが、

異なるPOPサーバーでも発生しています。

Aさんも仕事の関係先に指摘されて初めて気づいたということで、この時点で個人情報の漏洩としてはかなり問題のある事例が発生していることが分かります。

2010年11月23日

KDDI au Eメールお問い合わせ窓口から、KDDIの設備調査に協力してほしいという内容の返信

2010年11月24日

AさんからIS01の使用状況などについてKDDIへメール。テストメールに関して設備調査に同意。

2010年11月24日

メールをしていた担当者とは別のお客様相談部担当者からAさんに電話が入る。

2010年11月25日

調査・検証を続けるとしつつ、担当者をお客様相談部の担当者に一元化。以後、電話の連絡のみになったということです。

そしてここからメールでのやりとりから電話のやりとりへとシフトしたわけですが、その内容がかなりとんでもないことに。そのやりとりの片鱗を、電話を受けた後にAさんが書いた、メール窓口への返信中に垣間見ることができます。

たびたびお世話になります。

昨日12/9(木)は、本件の進展についてのお電話をありがとうございました。

お電話いただいた際には、仕事でバタバタしていたため、あまり考える余裕がなかったのですが、

当方としてましては、ビジネスで使用するつもりでIS01を購入しましたが、

BCCがToに指定した先にも露呈しているような状態ではビジネス使用に堪えないですので、

購入の目的どおり使用できず大変困っています。

当方はシステムの開発を生業としているのですが、

実際に、送信した客先から本件を指摘されて気づきまして、当方の個人情報の管理体制も疑われました。

それを「実際の被害はいかほどですか?」と聞かれましても、

「今現在、何円の被害です」とは答えられないであろうとの算段にもとづいた、

顧客を軽視した質問としか思えません。

KDDIさんのように、大企業かつ通信やシステム関連の業種の方でしたら、

個人情報の取り扱いがいかに慎重かつ大切に扱わないといけない案件であるか

重々、ご存じのことと思います。

初回の返答を頂いた際に、「検証の結果問題なし」とのことでしたが、

KDDIさんも窮地に立たされては困ることになると思いまして、

テストのために、私個人のプライベートなメールアドレスを

わざわざ晒してしてまでエビデンスを撮ってご協力したにもかかわらず、

昨日のようなご提案では、個人情報を軽視しているような企業体質との印象しか受けず、

甚だ納得がいきません。

アップデートにより対応とのことですが、IS01はこれまでにも、メール送信不具合等あり、

安心して使用できない機種であると感じていますし、前回のメール送信不具合と異なり、

今回は個人情報が絡んだより重大な事態である上、

現状、個人情報が流出する状態のままであるにも関わらず

何の発表も無しとは、顧客を軽視した甚だ重大な問題であると感じています。

私はこの問題に気付きましたので、IS01のメールクライアントのBCCに

入れてはいけないようなアドレスを入れて送信することはしませんが、

気づいていない顧客がしてしまうことに対して、

何らかの注意を喚起する必要があるのではないでしょうか?

また、上述ですがIS01は安心して使用できないと感じていますので、

IS01に相当するような何らかの代替機をご準備いただけないでしょうか?

ご検討の程、宜しくお願い致します。

まず個人ユーザーからの問い合わせに対して「実際の被害はいかほどですか?」というのは、かなり非現実的な問いです。このやりとりで損失したのはお金というより、取引先との信用という無形のもので、損失額というのはかなり本質から外れたものと言わざるを得ません。

また、この文面にはかかれていませんが、Aさんからの「流出したメール単価いくらで、×何件なので何円の被害です、といった問題ではないですよね?」という問いに対して、KDDI側の担当者は「では、au5000ポイントでいかがでしょうか?」と提案してきたそうです。個人情報が漏れた問題を被害金額の大小に置き換えて、いくらでも融通の利く自社のポイントで片づけてしまおうとするのは、とてもお客様サポートセンターのやり口とは思えないのですが……

2010年12月13日

上記のAさんからの抗議に対し、KDDI側から電話連絡がある。以下、Aさんが記録したやりとりです。括弧内はAさんによる補足が記されています。

KDDI:

内容は「被害額を算定できないだろうと踏んで被害額を尋ねたとも受け取られかねないような失礼な態度だったことのお詫び」「なぜバグを公表しないのか?」「代替機が準備できないこと」の3点です。

Aさん:

なぜ(BCCの不具合を)公表しないのですか?

KDDI:

BCCを利用している対象となるユーザーは少なく、そのユーザーも特定できていますので個別に対応させていただきます。そして、アップデートの対処が出来ていないのに、公表することによって、逆にBCCのバグを悪用されることを防ぐためです。

Aさん:

対象となるユーザーが少なければ良いという問題なのでしょうか?私もシステムの開発を職業としていますが、普通、OSなどでもセキュリティーホールが見つかると、パッチが公開できていなくても、そのセキュリティーホールを公表してユーザーに注意を促すものですが、その点はいかがお考えでしょうか?

KDDI:

先ほども申しましたように、悪用されることを懸念しているためです。

Aさん:

(分かっていないのか?)わたしはこのバグに気付いているのでBCCの機能を使いませんが、それを知らないユーザーが新たに送信して個人情報が漏れてしまうこともありますよね?

KDDI:

おっしゃるとおりです。

Aさん:

ではそのようなユーザーへの対応はどうするんですか?

KDDI:

…………

Aさん:

その顧客は軽視されているということじゃないでしょうか?そのようなことをおっしゃるには、顧客の個人情報を軽視している企業体質と思えてならず、ただ恥を晒したくないだけとしか思えないのですが。

KDDI:

そのように恥を晒したくないだけと、とられても致し方ありませんが、私個人では決めかねます。お客様のご意見として上申致します。私はKDDIの社員ではありますが、私自身もauのケータイを3台所有しているイチ、auユーザーでありまして、今回のことではKDDIの対応でご迷惑をお掛けしておりますことを申し訳なく思っております。

Aさん:

はぁ…。(´Д`)ハァ…(「致し方ない」って、恥を晒したくないだけだというのを公式に認めるのか?それに、いや、あなたがKDDIのユーザーかどうか、何台持っているかとかは誰も聞いていないんだけど!…話にならない)

KDDI:

そのご様子ですと、ご納得いただけないようですね

Aさん:

納得できません。

KDDI:

それと3点目ですが、申し訳ございませんが、代替機のご準備はできません。

Aさん:

はい……

KDDI:

では、これにてお電話を終了させていただきます。今後とも au by KDDI をよろしくお願い致します。

Aさん:

はい。(いや、もういいから)

「恥を晒したくないだけと、とられても致し方ありませんが、私個人では決めかねます。」という発言はかなり衝撃的なものだと思われますが、KDDI側の不具合への対応はおおむね今回編集部で行った問い合わせと同様のものでした。

2010年12月15日

KDDI側からAさんに、ケータイアップデートにてBCCの不具合に対する修正を行うことが伝えられる。

このやりとりを見れば分かるように、少なくとも11月19日にはKDDI側はBCCにおける不具合を把握していたわけで、本日のアップデートに至ってもアップデートの詳細にこの不具合の内容を記載しないなど、あまり大きな問題にとらえていないようですが、スマートフォンのおけるPCメールの不具合としてはかなり致命的なものです。

Androidスマートフォンをビジネスユースとして用いる場合、今回のBCCの不具合は、Aさんの事例のように当人の個人情報の取扱いについて顧客や取引先に疑われても仕方の無いもので、一度でもビジネスでBCCを利用したことがある人なら、「自分はBCCを使ったのにCC扱いになっていて、相手に送信先がすべて見えていた」という状況に陥ったと想像してみると背筋が凍るのではないでしょうか。

しかし最も問題だと思われるのは、たまたま兄弟機があって2社にまたがって販売されている端末だったからこそ分かったことですが、今回の不具合に対する対応で携帯キャリア2社の情報セキュリティに対する認識の甘さが露呈してしまったところと考えられます。

もっと徹底して周知を行うべきだと思うのですが、現状ではユーザー自身がアップデートが発表された時点ですかさずアップデートを行う以外に自衛する方法はなさそうです……。

・関連記事

KDDIが「IS01」のOSアップデート打ち切り決定、「実現は不可能」という結論に - GIGAZINE

「IS01」の兄弟機、「LYNX(SH-10B)」のOSアップデートはどうなるのかをNTTドコモに聞いてみた - GIGAZINE

KDDIに「IS01」のOSアップデート打ち切りについて問い合わせてみました - GIGAZINE

・関連コンテンツ