「サウロンの目」の名を冠する脅威のスパイウェアが登場、国家レベルのスパイグループによる犯行の可能性も

By Pascal

映画化もされた冒険小説「指輪物語」「ホビットの冒険」に登場する冥王・サウロン。そのサウロンは肉体を失った霊魂だけの存在であるため、作中ではまぶたのない巨大なひとつ目「サウロンの目」として登場し、「全てを見とおす目」として畏怖の象徴として描かれます。その「サウロンの目」の名を冠する恐るべきスパイウェアの存在が明らかになりました。

Researchers crack open unusually advanced malware that hid for 5 years | Ars Technica

http://arstechnica.com/security/2016/08/researchers-crack-open-unusually-advanced-malware-that-hid-for-5-years/

ProjectSauron: top level cyber-espionage platform covertly extracts encrypted government comms - Securelist

https://securelist.com/analysis/publications/75533/faq-the-projectsauron-apt/

Strider: 標的に「サウロンの目」を向けるサイバースパイグループ | Symantec Connect コミュニティ

http://www.symantec.com/connect/ja/blogs/strider-0

スパイウェアを駆使してロシア・中国・スウェーデン・ベルギーなどの特定の標的に対してスパイ行為を行っているというStriderというグループの存在が明らかになっています。セキュリティソフトウェア開発のシマンテックによると、Striderは「Remsec」と呼ばれる高機能なスパイウェアを使用しているそうで、同ツールは侵入したコンピューターの中でバックドアを形成し、コンピューター利用者のタイピング情報を記録したりコンピューター内のファイルを盗み出したりする機能を有しているそうです。

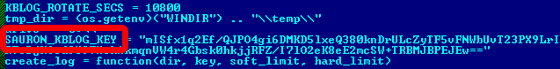

なお、このRemsecのキーロガーモジュール上には「SAURON(サウロン)」の文字が入っており、このことから、シマンテックと同じくセキュリティソフトウェアの開発を行うカスペルスキーは同スパイウェアを「プロジェクト・サウロン」と呼んでいます。

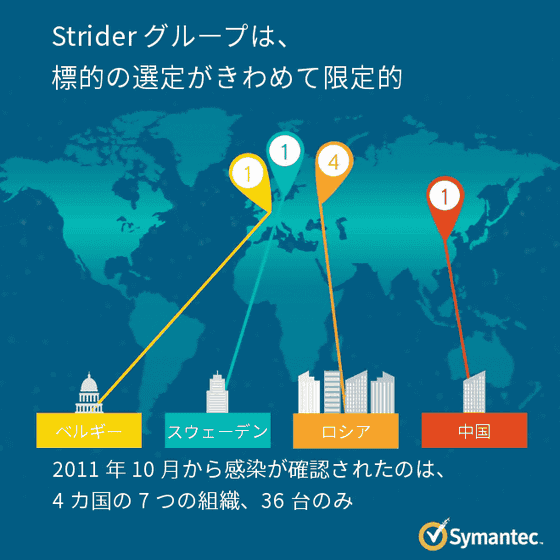

シマンテックがRemsecの感染を確認したのは、ロシア・中国・スウェーデン・ベルギーの4か国の7つの組織のみで、感染しているコンピューターの数はわずか36台です。スパイ行為のターゲットとなっているのは、ロシア国内の多数の組織と個人、中国の航空会社1社、スウェーデンの1組織(組織の詳細は不明)、ベルギーの1大使館で、ごく少数の組織を狙ったスパイ行為であることがわかります。

シマンテックはある顧客からRemsecのサンプルを入手。Remsecの設計はモジュール式で、感染したコンピュータを攻撃者が完全に制御できるフレームワークとして各モジュールが連携するため、攻撃者はネットワーク間を移動しながらデータを抜き出し、必要に応じてカスタムモジュールを配備できるそうです。また、Remsecは多くのステルス機能を有しているため、従来のウイルス対策ソフトウェアでは検出が困難とのこと。加えて、Remsecの機能の多くはネットワーク上に配備されるので、コンピューターのメモリ上にしか存在せず、ディスク上に格納されることがないため、より検出が難しくなるそうです。こういった特徴から、Remsecを使用するStriderというグループは「高度な技術力を備えた攻撃グループであると考えられる」と、シマンテック。

なお、シマンテックが確認した段階ではRemsecのカスタムモジュールは6種類存在しており、それは以下の通り。このカスタムモジュールの中のひとつであるキーロガーモジュールのコード内で「サウロン」の文字列が発見されています。

・ローダー:MSAOSSPC.DLLという名前で、ディスクからファイルをロードして実行するモジュールです。ディスク上のファイルには、実行可能なBLOB形式のペイロードが含まれています。ローダーのもうひとつの機能が、データログの記録です。実行可能なBLOBとデータの暗号化と復号には、0xBAADF00Dというキーの反復が使われます。ローダーは、偽のセキュリティサポートプロバイダーとして実装されることで、永続性も確保します。

・Lua モジュール:Remsecのいくつかの例では、プログラミング言語Luaで書かれたモジュールが使われています。RemsecがLuaインタープリタを使ってLuaモジュールを実行し、Luaモジュールが各機能を実行するという仕組みです。Luaモジュールも、ローダーと同じく実行可能なBLOB形式で格納されています。Luaモジュールには、以下の機能があります。

-ネットワークローダー:ネットワーク上で実行可能ファイルをロードし、実行します。RSA/RC6暗号化を使う場合があります。

-ホストローダー:他のLuaモジュールを少なくとも3つ、復号して実行中のプロセスにロードします。このとき参照するのが、ilpsend、updater(この 2 つは現在までにまだ発見されていない)、kblog(後述するキーロガーモジュールと思われる)という名前付きの3つのモジュールです。

-キーロガー:キーストロークを記録してそのデータを抜き出し、攻撃者が管理するサーバーに送ります。これが、コード中に「Sauron」という文字列のあるモジュールです。その機能から考えると、攻撃者は『指輪物語』に登場する千里眼の魔王にちなんで、このモジュールのニックネームにした可能性があります。

・ネットワークリスナー:Remsecの多くが、特定タイプのトラフィックの監視に基づいてネットワーク接続を開くとき、異なる技術を実装しています。トラフィックのタイプには、ICMP、PCAP、RAWネットワークソケットなどがあります。

・基本パイプのバックドア:最小限のバックドアモジュールで、名前付きパイプによって制御されます。実行可能な BLOB 形式のデータ、または標準の実行可能ファイル形式のデータを実行できます。

・高度なパイプのバックドア:実行可能BLOBの送信、ファイルのリスト、ファイルの読み取り/書き込み/削除など、基本パイプの場合より多くのコマンドを利用できます。

・HTTP バックドア:このモジュールには、コマンド&コントロール(C&C)サーバーのURLが複数含まれています。

このような高度なカスタムツールを作成可能で、Striderが少なくとも5年間はマルウェア検出網にかからず動作を続けてきたこと、さらにはRemsecが非常に高度なサイバースパイ機能を有しており、ターゲットとしている組織の性質なども踏まえると、Striderは「国家レベルの攻撃グループという可能性も浮上してきます」とシマンテック。加えて、シマンテック製品とノートン製品ではこのスパイウェアが「Backdoor.Remsec」として検出されます。

なお、シマンテックとカスペルスキーは、それぞれスパイウェア・Remsecに関する報告書をまとめて公開しています。

(PDF)Security Response Custom Report - Symantec_Remsec_IOCs.pdf

(PDF)The-ProjectSauron-APT_research_KL.pdf

・関連記事

9億台以上のAndroid端末にデバイスを乗っ取られる脆弱性があることが判明、脆弱性の有無の調べ方はコレ - GIGAZINE

部屋の温度を極寒に固定して身代金を要求するIoT機器のランサムウェアが初登場 - GIGAZINE

2億人分のYahooユーザーのログイン情報が流出、「ダークウェブ」上の闇市場で流通か - GIGAZINE

Apple IDの2ファクタ認証と「iPhoneを探す」が抱える欠陥をセキュリティ研究者が指摘 - GIGAZINE

ワイヤレスキーボードの打鍵内容を傍受されうる脆弱性「KeySniffer」の存在が判明 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logu_ii

You can read the machine translated English article The threat spyware that names the name "….