あなたの情報をブラウザがどれぐらい収集できてしまうのかを見せてくれる「webkay」

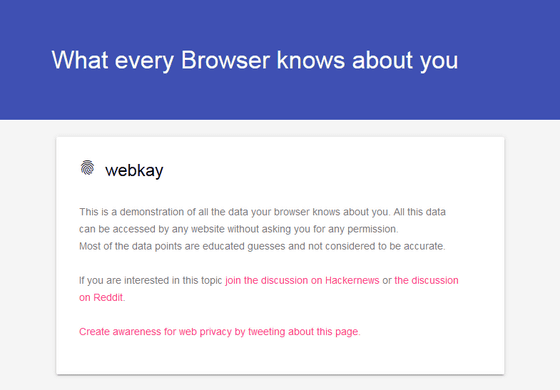

インターネットに接続する時にアンチウィルス系のソフトで安全策を講じている人も多いはずですが、何気なく使っているブラウザで一定の情報が取得されることがあることも認識して置いたほうが良さそうです。起業家でJavaScriptのファンでもあるRobin Linusが開発したツール「webkay」では、普段使っているブラウザからアクセスするだけでどのような情報を取得することが可能なのかを確認することができます。

What every Browser knows about you

http://webkay.robinlinus.com/

ページを開くと、「これは、あなたが使っているブラウザがあなたについて知っているデータの全てを示すデモンストレーションです。ここにある全てのデータは、あなたに許可を求めることなく取得できるものばかりです。これらの大部分は根拠のある推測であり、正しいものと考えられます」というメッセージが書かれています。つまり、このページはアクセスした瞬間から、アクセス元のブラウザから得られるデータを可能な限り取得するように作られているというわけです。

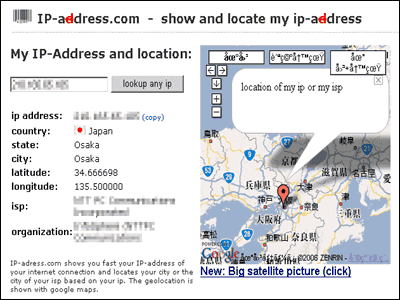

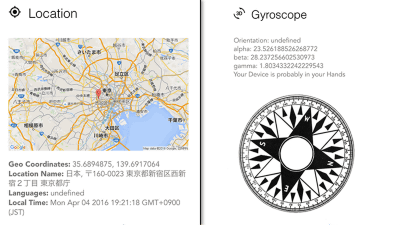

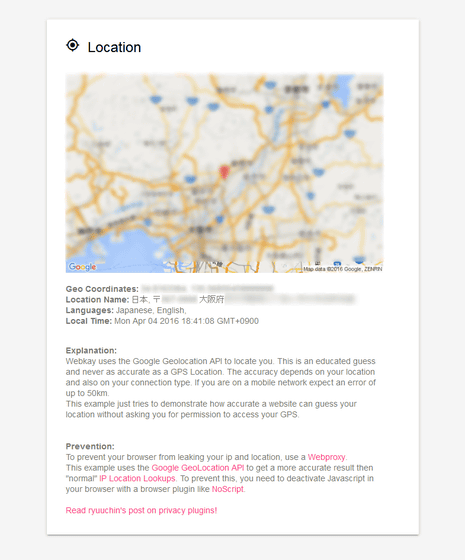

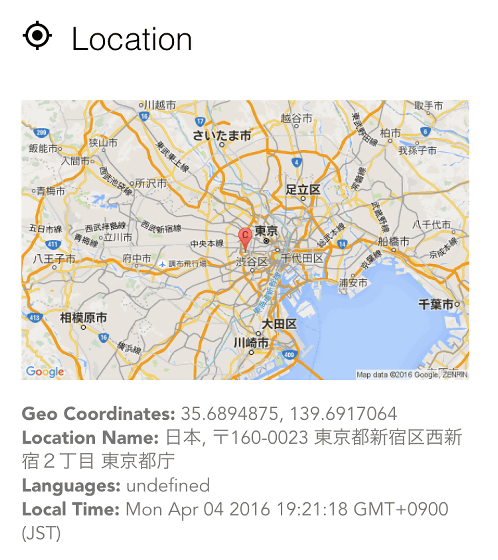

最上部に表示されているのは、無線LAN・WiFi・携帯電話基地局・GPS・IPアドレスなどをもとにした現在位置の座標と、実際の地図での場所、所在地が示されています。実際に表示させてみたところ、場合によっては数百メートルの誤差が生じることもありましたが、おおむね正しい位置が表示される模様。説明によると、このWebkayはGoogle Geolocation APIを使ってあなたの位置情報を取得しているとのこと。

実際のGPSデータほどの正確さはないようで、例えばLTE網などに接続しているスマートフォンだと、大阪を指すはずがこのように東京都庁の位置が示されることもありました。この機能を無効にしたい場合は、プロクシサーバを通すか、NoScriptなどのプラグインでJavaScriptを無効化にすれば良いとのこと。

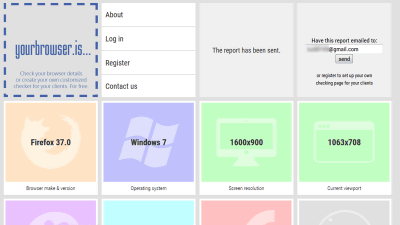

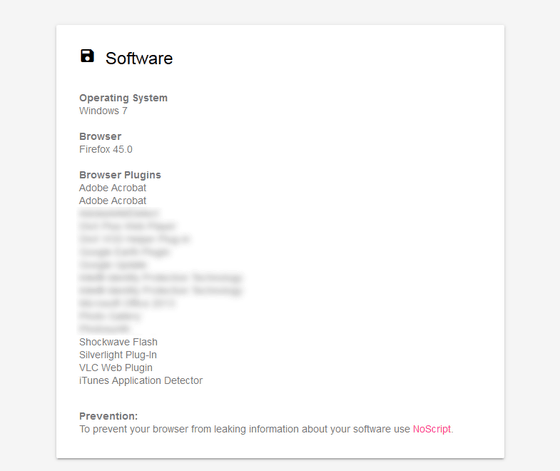

現在のソフトウェア環境の一部もブラウザに取得されています。OSはWindows 7、この時のブラウザはFirefox 45.0を指していました。正確にはFirefox 45.0.1でしたが、ほぼ正解です。 また、ブラウザのプラグインも、以下のように取得されています。これもNoScriptを使うことで回避が可能とのこと。

iPhoneからアクセスしてみた場合は、こんな感じ。iOSのバージョンとブラウザ(Chrome)のバージョンが表示されました。プラグインは検出されていません。

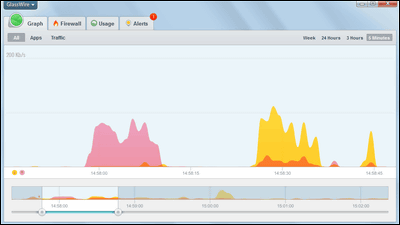

ソフトウェアに続いては、ハードウェアの情報も抜き取られています。CPUに加え、GPUの解像度などはレスポンシブなウェブページのために取得されていても不思議ではない部分もありますが、バッテリーの充電状態や残量、残り時間などが取得されているのは少し驚き。

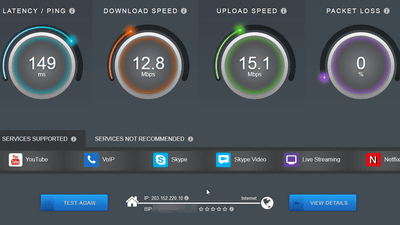

IPアドレス、プロバイダ、回線品質などの状態が取得されているのは、予想どおりといえるかも。

ソーシャルメディアへのログイン状況だってわかってしまいます。このあたりも、NoScriptを使うか、ブラウザのプライベートブラウジングモードでアクセスすれば、回避が可能とのこと。

そして、Google+やFacebookのリンクに偽装してクリックさせることで、ユーザーの意図しない情報の流出や乗っ取りが起こり得るクリックジャッキングというリスクも。これはブラウザの動作と言うよりも、悪意のあるサイトで取得される危険のある内容ですが、これもNoScriptやプライベートブラウジングモードで回避は可能。

「Gyroscpe (ジャイロスコープ)」の項目は、PCからアクセスした時には何も表示されませんでしたが……

スマートフォンのブラウザからアクセスすると、端末がどの角度にあるかを示す3軸の角度情報と、地磁気を利用したコンパスが画面に表示されました。「alpha」「beta」「gamma」の3つの数値がめまぐるしく動いていることから、端末の角度を非常に高速で読み取っていることがわかります。また、画面の下には「Your Device is probably in your Hands (おそらくあなたの端末は、手に持たれている状態です)」と表示されているのですが、確かにこの時は左手に端末を持っている状態。

そして実際に端末をテーブルの上に置くと、「Your Device is probably laying on a Table (おそらくあなたの端末は、テーブルの上に置かれています)」と表示されました。これはおそらく角度の移動量から推測されている内容ですが、実際の自分の行動と驚くほどシンクロしているさまは、驚きを通り越して少し気持ち悪くすら思ってしまうほど。

「Network Scan (ネットワークスキャン)」の画面には「Scan my Network (自分のネットワークをスキャンする)」というボタンがありました。実際にクリックしても、社内のWi-Fiネットワークには多くの機器がぶら下がっているはずなのですが、何も表示されず。

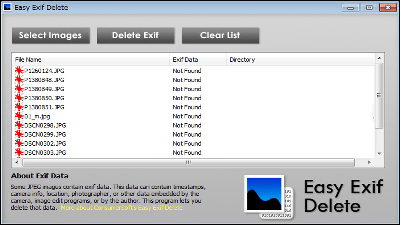

最下部の「Images (画像)」では、「参照」というボタンが。これをクリックして表示されるエクスプローラーから画像を選んでアップロードすると……

JPEG画像に記録されているEXIFデータから取得した情報が表示され、撮影位置や日時が表示されました。この動作は画像からEXIFデータを消去しておけば回避することが可能ですが、例えばスマートフォンなどから不用意にブラウザ経由で画像をアップロードすると、実際に行われているかどうかは別にして、このような情報を簡単に取得することも可能であることがわかります。

・関連記事

スマートフォンから個人情報が流出してしまう4つの経路とは? - GIGAZINE

スマホの加速度センサーで個人の端末を特定して追跡できることが判明、広告に悪用される危険性も - GIGAZINE

スマホの周囲の会話はジャイロスコープ経由で盗聴可能 - GIGAZINE

NSAは1日で全世界50億台の携帯電話の現在地を追跡していることが判明 - GIGAZINE

TwitterやInstagramにアップされた写真から撮影場所を特定する方法 - GIGAZINE

スマホのGPSオフでもバッテリーの減り方から居場所を特定できることが判明 - GIGAZINE

「ワイヤレスキーボードを盗聴することはできるのか?」をハッカーが実践 - GIGAZINE

IPアドレスから住所を特定してGoogleマップで表示するフリーソフト「IP Locator」 - GIGAZINE

個人情報を盗まれないようセキュリティを強化したAndroidベースのスマホ「Blackphone」 - GIGAZINE

・関連コンテンツ

in ソフトウェア, ネットサービス, Posted by darkhorse_log

You can read the machine translated English article "Webkay" will show you how much browsers….