既存のAndroid端末の約半分でパスワードを盗まれる脆弱性が発覚、脆弱性がないか検査するアプリも登場

by Carlos Varela

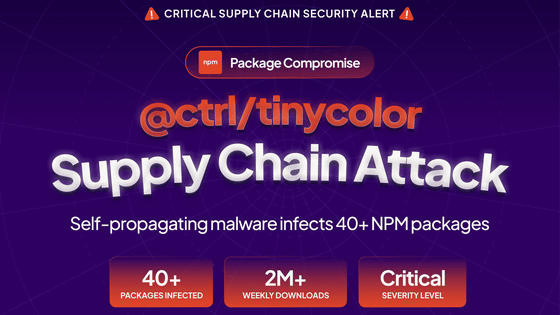

無害のアプリをインストールしたはずが、ユーザーの知らぬ間にインストールプロセスが乗っ取られてしまい、最終的にマルウェアに感染したアプリに置き換えられてしまう可能性のある脆弱性がAndroidの「PackageInstaller」システムに発見されました。これによりアタッカーはユーザーの名前や使用しているパスワードといった情報を盗むことも可能。この脆弱性は全Androidユーザーの49.5%に影響するとのことです。

Android Installer Hijacking Vulnerability Could Expose Android Users to Malware - Palo Alto Networks BlogPalo Alto Networks Blog

http://researchcenter.paloaltonetworks.com/2015/03/android-installer-hijacking-vulnerability-could-expose-android-users-to-malware/

この脆弱性は2014年1月にネットワークセキュリティベンダーのパロアルトネットワークスが発見し、以降Google・Samsung・Amazonなどと協力して問題の修復にあたっていたもの。

Androidの「PackageInstaller」システムで発見された本脆弱性を利用すると、ユーザーがインストールした問題のないアプリを別のアプリに書き換えることが可能。例えばユーザーが正規版のゲームアプリ「アングリバード」をインストールしようとした時に、アタッカーがそのプロセスを乗っ取ってマルウェアに感染した別のアプリがインストールされてしまうとのこと。これによってアタッカーはユーザーの名前やパスワードなど、個人情報にフルアクセスできるようになります。

通常、ユーザーがGoogle PlayからダウンロードしたAPKファイルはファイルシステムの保護されたスペースに保存され、一方でサードパーティー製のアプリの場合、APKファイルは/sdcard/のような保護されていないストレージへと保存されます。これらのプロセスはPackageInstallerシステムによって実行されますが、今回はこのPackageInstallerシステムにTime-of-Check to Time-of-Use(TOCTTOU)の脆弱性が発見されたというわけです。

APKファイルをダウンロードする際、PackageInstallerはファイルを解析しアプリの名前やアイコン、どのようなセキュリティの許可を求めるのか、などを調べます。これを「Time to Check」と呼び、ユーザーは「PackageInstallerActivity」という画面でアプリにどんな情報が含まれているのか見ることが可能です。以下の画像がその画面で、「Next」を押していくことで全ての情報を見ることができ、インストールのプロセスを続けるには「Install」をタップします。

このプロセスの中に脆弱性が存在し、ユーザーがまさにアプリの情報を見ているその時に、アタッカーは裏でファイルの書き換えや置き換えを行うことが可能。そして脆弱性のあるPackageInstallerは、最終的に全く別のセキュリティ許可を求める別のアプリをインストールしてしまうというわけです。なお、上記のような行為が行われる可能性があるのはサードパーティ製のアプリストアからアプリをダウンロードする場合のみで、GoogleのAndroidセキュリティチームによると、現在のところユーザーの機器に存在する同脆弱性を悪用しようとする試みは確認できていないとのこと。

「Android 4.3以降にはパッチが含まれている」ため問題ないとの報道もなされましたが、パロアルトネットワークスは「バージョン4.3の中にも脆弱性を抱えたままになっているものがある」と警告しています。Android 4.4以降のバージョンでは脆弱性が修正されているとのことです。

なお、自分のAndroid端末が脆弱性を抱えているかどうかパロアルトネットワークスがリリースした以下のアプリからチェック可能で、もし脆弱性がある場合は一時的にデータを保護してくれるようになっています。オープンソースアプリとなっており、コードなどはGitHubで確認可能です。

Installer Hijacking Scanner - Google Play の Android アプリ

https://play.google.com/store/apps/details?id=com.paloaltonetworks.ctd.ihscanner

・関連記事

HDDのファームウェアに感染するマルウェアが登場、逃れる術はないことが判明 - GIGAZINE

ハッカーが銀行にマルウェアを仕掛けて350億円以上を盗み出していることが判明 - GIGAZINE

「スマホの電源がオフの間も監視するマルウェア」はどのように動いているのか? - GIGAZINE

ゲームのデータを人質に身代金を要求するマルウェアが発見される - GIGAZINE

コンピューターの「熱」で通信を行ってデータを盗み出すという手法 - GIGAZINE

・関連コンテンツ

in ソフトウェア, Posted by darkhorse_log

You can read the machine translated English article Applications that inspect vulnerabilitie….