数百万台のAndroid端末が被害を受けうる脆弱性「Certifi-gate」の存在が明らかに

ラスベガスで開催中の「Black Hat USA 2015」で、セキュリティソフト会社のCheck Pointによって、数百万台規模のAndroid端末に影響のある脆弱性「Certifi-gate」が報告されました。これは、7月末に明らかになった「Stagefright」とはまた別の脆弱性で、影響範囲が大きく、たとえ買ったばかりの端末でも安心はできないことから、注意が必要です。

Certifi-gate: Hundreds of Millions of Android Devices Could Be Pwned | Check Point Blog

http://blog.checkpoint.com/2015/08/06/certifigate/

Your Android Is Pwned and There's Nothing You Can Do About It | News & Opinion | PCMag.com

http://www.pcmag.com/article2/0,2817,2489195,00.asp

「Stagefright」はメディアプレイヤーフレームワークにまつわる脆弱性でしたが、Check Pointが報告した「Certifi-gate」は端末メーカーやネットワークサービスプロバイダーが用いるモバイル遠隔サポートツール(mRST)に関する脆弱性です。

mRSTは、サードパーティによるシステムレベルのプラグインと組み合わせることによって、端末の画面は現在どうなっているのかを把握したり、対象端末を遠隔で操作したりすることができるツールで、ユーザーから問い合わせを受けたときに、サポート担当者が遠隔で端末を操作することにより問題を解消するためのものです。しかし、mRSTには文字入力やアプリのインストールなどの特権があるので、悪用されるとユーザーの個人情報を盗まれたり、本来は端末の利用者でなければできない操作を行われる恐れがあります。

mRSTやプラグインを削除できればよいのですが、サードパーティ製のプラグインは最初から読み込まれる状態だったり、ネットワークサービスプロバイダーやメーカーによって最初から組み込まれていて、削除不可能になっているため、対策を難しくしています。

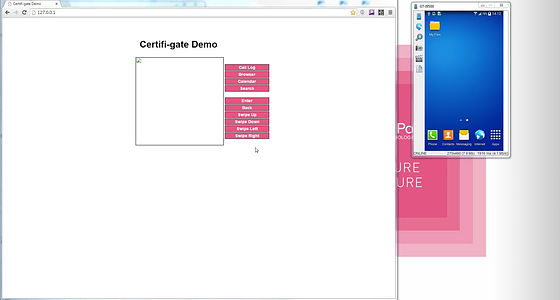

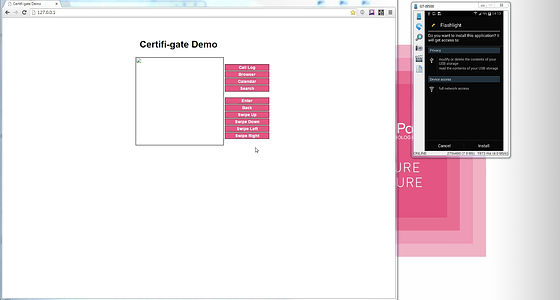

Check Pointの行ったデモはこんな感じ。左側の「Certifi-gate Demo」と書かれたブラウザ内の画面がユーザーの端末、右側に別ウインドウで開かれているのが攻撃者の端末です。

攻撃者はなにやらアプリケーションをインストール中。

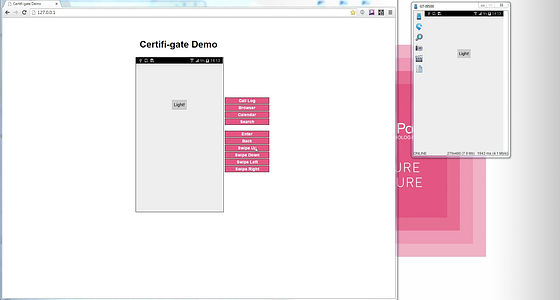

ライトを点灯させるアプリだったようで、攻撃者側・ユーザー側ともに点灯させるためのボタンが表示されました。

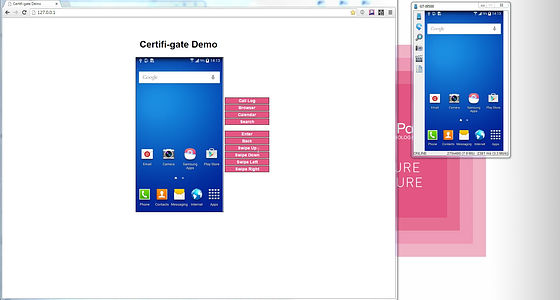

ホーム画面もこのようにミラーリングされます。

もしもメールを作成していたら……

内容が秘密のものであっても、攻撃者に筒抜けに。

また、攻撃者が通話履歴を表示させると……

ユーザーの端末でも同じように通話履歴の画面に。ポケットやカバンの中に入れていたスマートフォンが何かのはずみでロックが解除されて勝手に通話状態になっていた、という話がありますが、そういうことではありません。

Check Pointによれば、影響範囲はAndroid端末で数百万台規模になるとのこと。脆弱性は端末の新旧には関係なく存在するため、自分の端末が安全かどうかチェックしたい人のために、Check PointがCertifi-gate ScannerをGoogle Playで公開しています。

Certifi-gate Scanner - Google Play の Android アプリ

https://play.google.com/store/apps/details?id=com.checkpoint.capsulescanner

なお、この影響を受ける端末のベンダーやGoogleなどには4月時点で連絡が入っていて、一部の会社は順次アップデートの配信を始めているとのことです。

・2015/08/26 12:22追記

「Certifi-gate Scanner」をインストールしたユーザーを対象とした匿名のデータ分析により、「Certifi-gate」を利用するアプリがGoogle Play上にいたことが判明しました。

Certifi-gate Found in the Wild on Google Play | Check Point Blog

http://blog.checkpoint.com/2015/08/25/certifigate-statistics-exploitation-mitigation/

見つかったのはGoogle Playで10万~50万ダウンロードされている「Recordable Activator」というアプリ。8月26日時点ではGoogle Playから削除されているので、誤ってインストールしてしまう恐れはないはずです。

Check Pointリサーチチームによるデータ分析の結果として、42.06%の端末にはCertifi-gateは見つかりませんでしたが、42.09%は脆弱性ありの端末、15.84%は脆弱性のあるプラグインをインストールした端末だったとのこと。端末メーカー別に見てみると、ソニーモバイルは全体の98.98%が安全な端末だったのに対して、Samsungでは脆弱性のある端末が66.68%、HTCは脆弱性のある端末が85.62%、LGは脆弱性のある端末は19.03%でしたが脆弱性のあるプラグインの入った端末が72.36%に上りました。

・関連記事

95%のAndroid端末にMMSを受信するだけで端末を乗っ取られる脆弱性が発覚、対策はこれ - GIGAZINE

95%ものAndroidがTwitterのリンクをクリックするだけ・動画再生するだけで乗っ取られる「Stagefright」攻撃への対応が始まる - GIGAZINE

iOSとOS XでiCloud・メール・ブラウザ保存のパスワードが盗まれる脆弱性が発覚、Appleは半年以上も黙殺 - GIGAZINE

PCを乗っ取られる凶悪な脆弱性が「Flash Player」にあると判明、Adobeが緊急パッチを配布中 - GIGAZINE

・関連コンテンツ