数多くのAMD製CPUで深刻な脆弱性「Sinkclose」が発見される、AMDは修正パッチを配布するも一部の古いモデルには適用されず

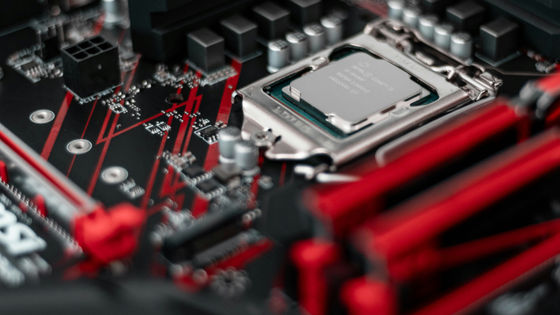

サイバーセキュリティ企業のIOActiveは2024年8月10日に、AMDの数多くのCPUに影響を及ぼす重大なセキュリティ脆弱(ぜいじゃく)性「Sinkclose」の存在を公表しました。これを受け、AMDは比較的新しいCPUに対して脆弱性を軽減するパッチを提供しています。一方で2017年に生産されたRyzen 1000シリーズなど、比較的古いモデルについてはアップデートの予定はないとのことです。

DEF CON Official Talk | AMD Sinkclose: Universal Ring-2 Privilege Escalation | Las Vegas, NV – IOActive

https://ioactive.com/event/def-con-talk-amd-sinkclose-universal-ring-2-privilege-escalation/

SMM LOCK BYPASS

https://www.amd.com/en/resources/product-security/bulletin/amd-sb-7014.html

AMD won't patch all chips affected by severe data theft vulnerability — older Ryzen models will not get patched for 'Sinkclose' [Updated] | Tom's Hardware

https://www.tomshardware.com/pc-components/cpus/amd-wont-patch-all-chips-affected-by-severe-data-theft-vulnerability-ryzen-1000-2000-and-3000-will-not-get-patched-among-others

AMD addresses Sinkclose vulnerability but older processors left unattended | CSO Online

https://www.csoonline.com/article/3485621/amd-addresses-sinkclose-vulnerability-but-older-processors-left-unattended.html

Researchers discover potentially catastrophic exploit present in AMD chips for decades

https://www.engadget.com/cybersecurity/researchers-discover-potentially-catastrophic-exploit-present-in-amd-chips-for-decades-161541359.html

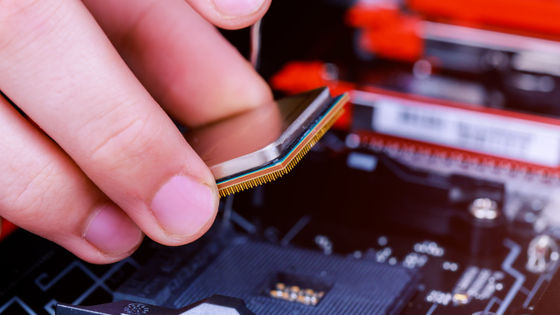

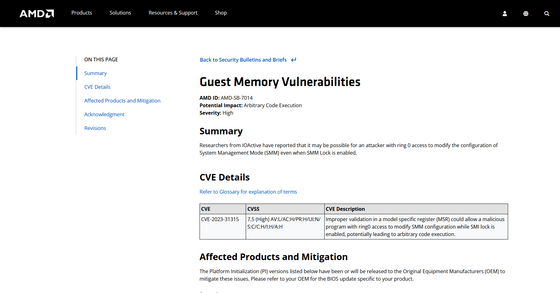

IOActiveによって発見された脆弱性「Sinkclose」は、コンピューターの電源管理やハードウェア制御、セキュリティなど、システムの安定性に必要な処理を行うための領域である「システムマネジメントモード(SMM)」で悪意のあるコードを実行することが可能というものです。

IOActiveによると、SinkcloseはAMD製CPUの互換性維持機能「TClose」を悪用してプロセッサーを欺き、SMMレベルでのコード実行を可能にしているとのこと。脆弱性の悪用にはカーネルレベルへのアクセスが必要なことから、基本的にSinkcloseを悪用する攻撃者は以前に別のサイバー攻撃を受けたPCを標的とします。AMDは「警報装置や警備員、金庫の扉、その他のセキュリティ対策がすでに排除された銀行の貸金庫にアクセスするようなもので、実際の悪用は困難でしょう」と推測していますが、IOActiveのセキュリティ研究者であるエンリケ・ニシム氏は「カーネルレベルへのアクセスができる脆弱(ぜいじゃく)性は全てのシステムに存在しています。そのためSinkcloseは机上の空論ではなく、実際に攻撃者が利用可能な状態です」と警告しました。

Sinkcloseによる攻撃を受けたPCは、通常のアンチウイルスソフトウェアでは検出が極めて困難なマルウェアがインストールされる可能性があるほか、ハードウェアの防御層としてAMDが開発したPlatform Secure Boot(PSB)が適切に実装されていないシステムでは、OSを再インストールしてもマルウェアの感染を除去できない可能性が指摘されています。

Sinkcloseは2006年以降に製造されたAMD製チップのほとんどに影響を与える可能性があり、潜在的に数億個ものチップが危険にさらされています。AMDはこれに対して一部のCPUに脆弱性を軽減するパッチを適用しています。以下はパッチの対応機種を示した表です。

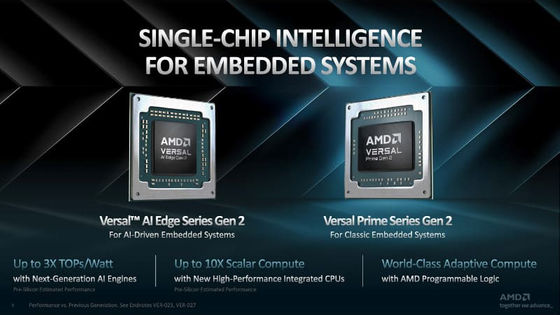

| カテゴリ | 影響を受けるCPU |

|---|---|

| データセンター向け | 第1世代AMD EPYC |

| 組み込みPC向け | AMD EPYC Embedded 3000 |

| デスクトップ向け | AMD Ryzen 5000シリーズ |

| ハイエンドデスクトップ向け | AMD Ryzen Threadripper 3000シリーズ |

| ワークステーション向け | AMD Ryzen Threadripper PRO |

| ノートPC向け | AMD Athlon 3000シリーズ with Radeon Graphics |

一方でRyzen 1000、2000、3000シリーズ、およびThreadripper 1000、2000シリーズなど、比較的古いモデルに対してはパッチが配布されていません。AMDはこれらの製品を「ソフトウェアサポート期間外」と位置付けており、セキュリティアップデートの対象外としています。市場調査会社のEverest Groupでシニアアナリストを務めるアルジュン・チャウハン氏は「AMDが今回、古いプロセッサーをパッチの適用範囲から除外したという事実は、顧客の信頼を損なう可能性があります。ソフトウェアサポート期間外のチップを使用している企業は依然として多く、より長いサポートライフサイクルを提供する競合他社製品を導入する可能性が高まります」と批判しました。

・関連記事

AMDが新アーキテクチャの「Zen 5アーキテクチャ」&Zen 5採用のAI PC向けプロセッサ「Ryzen AI 300」&デスクトップ向けプロセッサ「Ryzen 9000」の詳細を発表 - GIGAZINE

AMDが次世代デスクトップ向けCPU「Ryzen 9000」シリーズの発売日や価格を発表、過去モデルよりも2900円~7300円値下げ - GIGAZINE

AMDが「Ryzen 9000」を品質検査のため回収し発売が最大2週間遅延 - GIGAZINE

AMDのZen 5採用最新AI PC向けチップ「Ryzen AI 9 HX 370」のベンチマーク結果まとめ - GIGAZINE

Intelの第13・14世代のCPUには欠陥がありクラッシュ・強制終了・エラーの原因となっているという指摘を証明する膨大な量のレポートデータが発見される - GIGAZINE

・関連コンテンツ

in ハードウェア, セキュリティ, Posted by log1r_ut

You can read the machine translated English article Serious vulnerability 'Sinkclose' discov….