WindowsとAdobe Readerのゼロデイ脆弱性を利用した攻撃をオーストリアの民間企業が仕掛けていたと判明

by Ming-yen Hsu

Microsoftのセキュリティ部門であるMicrosoft Threat Intelligence Center(MSTIC)は、オーストリアを拠点とするDSIRFという民間企業が、ヨーロッパと中央アメリカにある組織をハッキングするために、WindowsとAdobe Readerのゼロデイ攻撃を使用したと報告しました。同時に複数のメディアが、DSIRFがトロイの木馬を使っていたというマーケティング資料や証言を報じています。

Untangling KNOTWEED: European private-sector offensive actor using 0-day exploits - Microsoft Security Blog

https://www.microsoft.com/security/blog/2022/07/27/untangling-knotweed-european-private-sector-offensive-actor-using-0-day-exploits/

Wirecard: Im Rätsel um Spionage-Software führt die Spur in den Kreml - FOCUS online

https://www.focus.de/politik/vorab-aus-dem-focus-volle-kontrolle-ueber-zielcomputer-das-raetsel-um-die-spionage-app-fuehrt-ueber-wirecard-zu-putin_id_24442733.html

DSIRF: Wir enthüllen den Staatstrojaner „Subzero“ aus Österreich

https://netzpolitik.org/2021/dsirf-wir-enthuellen-den-staatstrojaner-subzero-aus-oesterreich

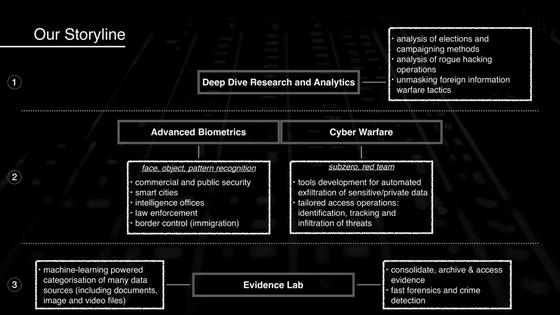

DSIRFは2016年6月にオーストリアで設立された企業で、表向きは貿易業を営んでいるように装っていましたが、実際は選挙への介入や不正なハッキング操作、外国での情報戦術などを事業として行っていたとのこと。また、DSIRFは機密データの自動流出や脅威の特定や追跡などを行うトロイの木馬「Subzero」を使い、テロや犯罪、金融詐欺に応用できることをうたっていたそうです。オーストリアのメディアであるNetzpolitik.orgによれば、DSIRFはロシアとの取引も過去にあり、2016年のアメリカ大統領選挙でも活躍したと参考資料に記していたそうです。

このSubzeroの感染に、DSIRFはWindowsとAdobe Acrobat Readerのゼロデイ脆弱(ぜいじゃく)性を悪用していたそうです。これまでに確認されている攻撃対象はオーストリア、イギリス、パナマなどの法律事務所・銀行・戦略コンサルタント企業などです。

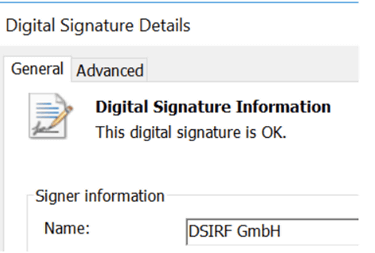

この脆弱性はAdobe Readerのリモートコード実行と、Windowsのクライアント/サーバーランタイムサブシステムにおける特権昇格の脆弱性「CVE-2022-22047」を悪用したもので、任意の署名付きDLLファイルを相手にロードさせることが可能。この署名付きDLLファイルは「DSIRFGmbH」によって署名されていたとのこと。さらに不動産関連のファイルを装って、悪意のあるマクロを仕込んだExcelファイルをダウンロードさせるという手口も使われていたそうです。

MSTICはこのDSIRFを「KNOTWEED」と名付けて追跡していました。MSTICは「DSIRFとこれらの攻撃で使用されるエクスプロイトやマルウェアの間に複数のつながりを発見しました。これらには、DSIRFに直接リンクしているマルウェアが使用するコマンドやコントロールインフラ、攻撃で使用されているDSIRF関係のGitHubアカウント、DSIRFに発行された証明書があり、SubzeroがDSIRFに起因することを示しています」と述べています。

DSIRFは政治・貿易関連の顧問として、東欧経済関連委員会のマネージングディレクターであるミハエル・ハームズ氏を指名していたそうです。ハームズ氏は「DSIRFは東欧経済関連委員会のメンバー企業です。東欧経済関連委員会はDSIRFの製品を使っていませんし、Subzeroについては認識していませんでした」とコメントしています。

MSTICは、民間でサイバー攻撃を請け負う企業をPSOA(民間セクターの攻撃者)と呼んでいます。MSTICによると、PSOAのビジネスモデルには悪意のあるツールを顧客に売りつけて、使用は顧客にまかせるものと、PSOA自身がハッキング行為を実行するものの2種類が存在するとのこと。MSTICは、DSIRFがSubzeroを顧客に売りながら自身のインフラストラクチャを使って攻撃も行っており、この2つのビジネスモデルを組み合わせて事業を展開していたと見ています。

・関連記事

小規模オフィスや個人向けルーターを狙うトロイの木馬「ZuoRAT」が報告される、攻撃者の背景に中国政府か - GIGAZINE

Instagram・Zoom・LinkedInなどでアカウントの「事前ハイジャック」が可能な脆弱性が発見される - GIGAZINE

ハッカー集団が「開発者がウクライナ侵攻で死んだ」として活動停止を発表 - GIGAZINE

銀行預金を全て奪った後にスマホをリセットしてくるマルウェアが登場 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1i_yk

You can read the machine translated English article It turns out that an Austrian private co….