Microsoft SQL Serverを標的とした遠隔操作や仮想通貨採掘を行うボットネット「Vollgar」が流行中、攻撃元は中国か

Microsoftが開発するデータベース管理システム「Microsoft SQL Server(MS SQL)」を標的としたボットネットが、2年前の2018年から流行しているとセキュリティ企業のGuardicoreが発表しました。攻撃元は中国とみられており、ボットネットに感染すると、勝手に仮想通貨の採掘が行われたり、遠隔操作が可能になるバックドアを仕込まれたりすることが判明しています。

The Vollgar Campaign: MS-SQL Servers Under Attack | Guardicore Labs

https://www.guardicore.com/2020/04/vollgar-ms-sql-servers-under-attack/

A crypto-mining botnet has been hijacking MSSQL servers for almost two years | ZDNet

https://www.zdnet.com/article/a-crypto-mining-botnet-has-been-hijacking-mssql-servers-for-almost-two-years/

WARNING: Hackers Install Secret Backdoor on Thousands of Microsoft SQL Servers

https://thehackernews.com/2020/04/backdoor-.html

「Vollgar」と名付けられたこのボットネットは、MS SQLを標的としたパスワードの総当たり攻撃によってサーバーに侵入し、仮想通貨「Vollar」の採掘を行うほか、OSにバックドアを構築し、遠隔操作を可能にします。Vollgarの活動が初めて観測されたのは2年前の2018年5月で、記事作成時点でも毎日2000~3000台のサーバーがVollgarに感染しているとのこと。Vollarの影響を最も受けている国は中国、インド、アメリカ、韓国、トルコであるとGuardicoreは報告しています。

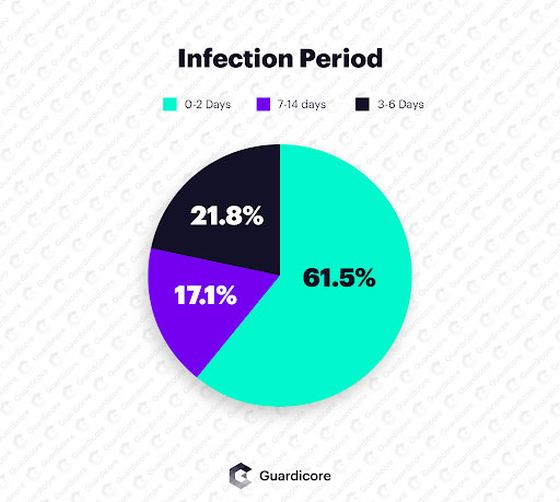

Vollgarに感染したサーバーのうち、6割程度は2日以内にVollgarを除去できていますが、4割は2日たってもVollgarを除去できていないとのこと。また、Vollgarの除去が部分的にしか行われていない場合があり、感染したサーバーの1割はVollgarに再び感染しているそうです。Vollgarに感染してもサーバーは通常通り動作するため、感染に気づきにくいとGuardicoreは説明しています。

Vollgarに感染したサーバーには、IPスキャンやパスワードの総当たり攻撃のためのツール一式や、ボットネットに感染したサーバーに命令を送るためのコマンド&コントロールプログラムがダウンロードされ、感染したサーバー自身が攻撃元となります。また、中心となるコマンド&コントロールサーバーは中国に存在していることが判明しています。

GuardicoreはVollgarの感染を避けるために、強力なパスワードをMS SQLに使用することを推奨。また、Vollgarに感染しているかどうか判別できるPowerShell用のスクリプトをGitHub上で公開しています。

labs_campaigns/Vollgar at master · guardicore/labs_campaigns · GitHub

https://github.com/guardicore/labs_campaigns/tree/master/Vollgar

・関連記事

Windowsに重大度「緊急」のゼロデイ脆弱性2件、すでに攻撃も行われている可能性 - GIGAZINE

Macユーザーの10人に1人が「雑で時代遅れなマルウェア」に攻撃され続けており被害は拡大していることが明らかに - GIGAZINE

北朝鮮政府のマルウェア7つをアメリカのサイバー司令部が正式公開 - GIGAZINE

「新型コロナウイルス感染症の拡散状況マップがマルウェアの拡散に使われている」とセキュリティ専門家が指摘 - GIGAZINE

Googleは4万件のハッキング攻撃の警告を2019年に送信したことを発表 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by darkhorse_log

You can read the machine translated English article A botnet `` Vollgar '' that perf….