CCleanerの公式ファイルが改ざんされマルウェア入りの状態でダウンロード配布される

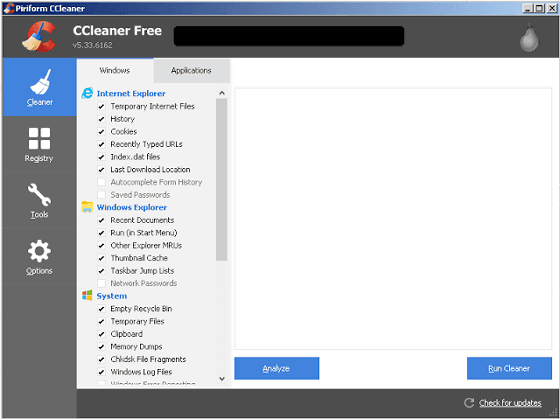

PC内の不要なレジストリ項目や一時ファイルなどのデータを削除できるシステムクリーナーソフトの「CCleaner」が、マルウェア入りの実行ファイルを正規のダウンロードサーバーで配布していたことが明らかになりました。CCleanerの開発元のPiriformは、直近1カ月にCCleanerをダウンロード・インストールしたユーザーは、速やかに最新版に更新するよう求めています。

Cisco's Talos Intelligence Group Blog: CCleanup: A Vast Number of Machines at Risk

http://blog.talosintelligence.com/2017/09/avast-distributes-malware.html

Warning: CCleaner Hacked to Distribute Malware; Over 2.3 Million Users Infected

http://thehackernews.com/2017/09/ccleaner-hacked-malware.html

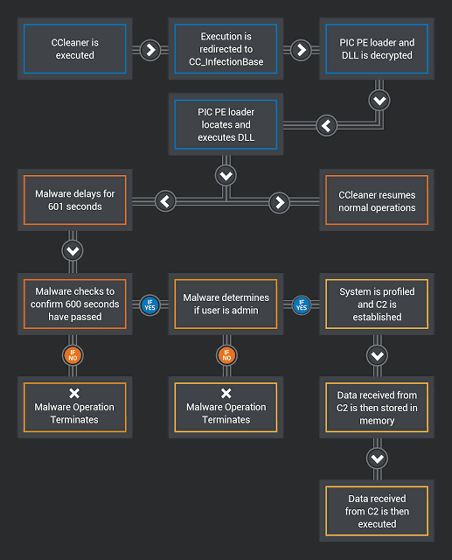

2017年9月13日にCisco Talosのセキュリティ研究者が新しい攻撃検知システムをテストしているときに、CCleanerのexeファイル内に高度なマルウェアシステムを起動するファイルを見つけました。このマルウェア入りのCCleaner実行ファイルは、正規のダウンロードサーバーで配布されていたことから、配布元のPiriformに対する、いわゆる「サプライチェーン攻撃」があったとTalosの研究者は断定しました。

マルウェアが仕込まれているのがわかったのは、32ビット版の「CCleaner v5.33.6162」と「CCleaner Cloud v1.07.3191」。2017年8月15日から2017年9月12日まで、配布されていました。

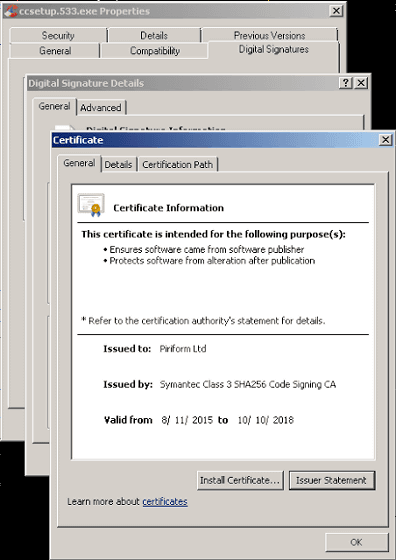

Talosによると、マルウェア入りのCCleanerにはSymantec発行のPiriformによる有効なデジタル署名がなされていたとのこと。

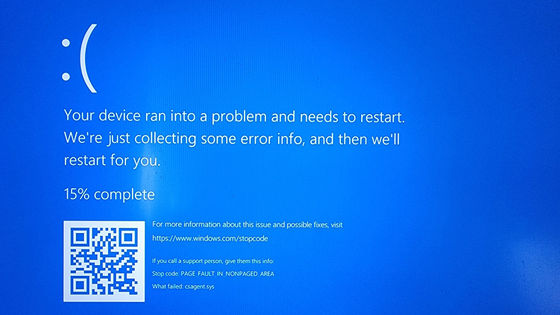

CCleanerに仕込まれたマルウェアは、「コンピューター名」「インストールされているソフト一覧」「実行中のプロセス一覧」「IPアドレスとMACアドレス」「プロセスが管理者権限で実行されているか」などのデータを収集して、外部サーバーに送信します。

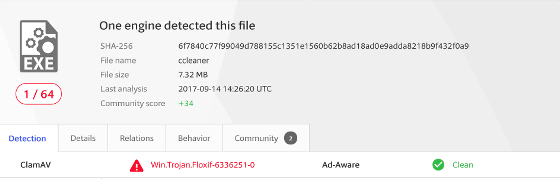

TalosがブログでCCleanerのマルウェア混入を伝えた時点では、セキュリティ対策ソフトでのマルウェア検出率が極めて低い状態だったとのこと。

そして現地日時の2017年9月18日、CCleanerの開発元のPiriformは、データが改ざんされてマルウェアが混入した状態でファイルが配布されていたことを公式に発表しました。

Piriform - Security Notification for CCleaner v5.33.6162 and CCleaner Cloud v1.07.3191 for 32-bit Windows users

http://www.piriform.com/news/release-announcements/2017/9/18/security-notification-for-ccleaner-v5336162-and-ccleaner-cloud-v1073191-for-32-bit-windows-users

PiriformがCCleanerのマルウェア混入について把握したのは2017年9月12日。Piriformを買収した親会社であるセキュリティ対策企業Avastがマルウェア混入の事実を突き止めていたとのこと。

Piriformによると影響を受けるバージョンのCCleanerを使用するユーザーは227万人。すでに新バージョンの「CCleaner v5.34」の配布が始まっているため、32ビット版のCCleaner v5.33を使うユーザーは、速やかにv5.34へアップデートするように呼びかけています。なお、CCleaner Cloud v1.07.3191はすでにアップデートされているので、ユーザーは特に作業をする必要はありません。

Piriformによると混入していたマルウェアが送信するのは前述の通り機密性の低いデータであり、その他のデータがサーバーに送信されたという兆候はないとのこと。Piriformは2017年9月15日に該当サーバーを停止しており、アメリカの法執行機関と協力してマルウェアを混入させたのは誰なのか、どのような経緯でデータの改ざんが行われたのを捜査中だと述べています。

Piriformは「素早いマルウェア混入問題に迅速に対応したおかげでユーザーに危害はなかった」と、被害が広がる前に食い止められたとしていますが、マルウェア入りの実行ファイルを約1カ月も配布していたことは事実であり、運が悪ければ被害はさらに拡大していた可能性は残っています。今回のCCleaner問題だけでなく、2017年6月に大流行したマルウェア「NotPetya」入りのファイルを配信してNotPetyaの拡散に役立つことになったM.E.Docのサーバーなどの例は、メーカーと顧客との信頼関係を利用するサプライチェーン攻撃の威力を見せつける結果となっています。

・つづき

CCleanerのマルウェア混入問題はIntel・ソニー・Microsoftなど大企業を狙ったターゲット型攻撃だったと判明 - GIGAZINE

・関連記事

正規のGoogle Playから200万人が感染したマルウェア「FalseGuide」、現在進行形で被害が発生中 - GIGAZINE

数百台のMacに感染しているのに数年間気づかれなかったマルウェア「FruitFly」 - GIGAZINE

中央銀行や国営通信、チェルノブイリ原発をシステムダウンさせたマルウェア「NotPetya(GoldenEye)」が世界レベルで大流行 - GIGAZINE

Yahoo!の広告からマルウェアが送り込まれて何千人も感染する事態が発生 - GIGAZINE

アプリ権限を悪用してキー入力を記録・パスワード窃取・マルウェア入りアプリインストールなどやりたい放題できる脆弱性「Cloak and Dagger」はAndroidの設計上の問題で解決困難 - GIGAZINE

不正アプリのインストールをユーザーが拒んでも無理矢理インストールする極悪マルウェアが登場 - GIGAZINE

Google Playストアのアプリに紛れてマルウェアを仕込むアプリ20種の存在が発覚、2016年に荒稼ぎしたマルウェア「HummingBad」の再来 - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article CCleaner's official file has been tamper….